Facturas y comunicados importantes son los cebos de las campañas recientes de varios troyanos bancarios.

Los delincuentes afincados en países de Latinoamérica siguen viendo como sus campañas de propagación de malware, especialmente las de troyanos bancarios, siguen cosechando un notable éxito al otro lado del charco. Es por eso que, de forma periódica, detectamos varios correos con plantillas utilizadas anteriormente por estos delincuentes o plantillas nuevas con la finalidad de obtener nuevas víctimas en campañas como la que estamos analizando desde inicios de esta semana.

Comunicados importantes y facturas

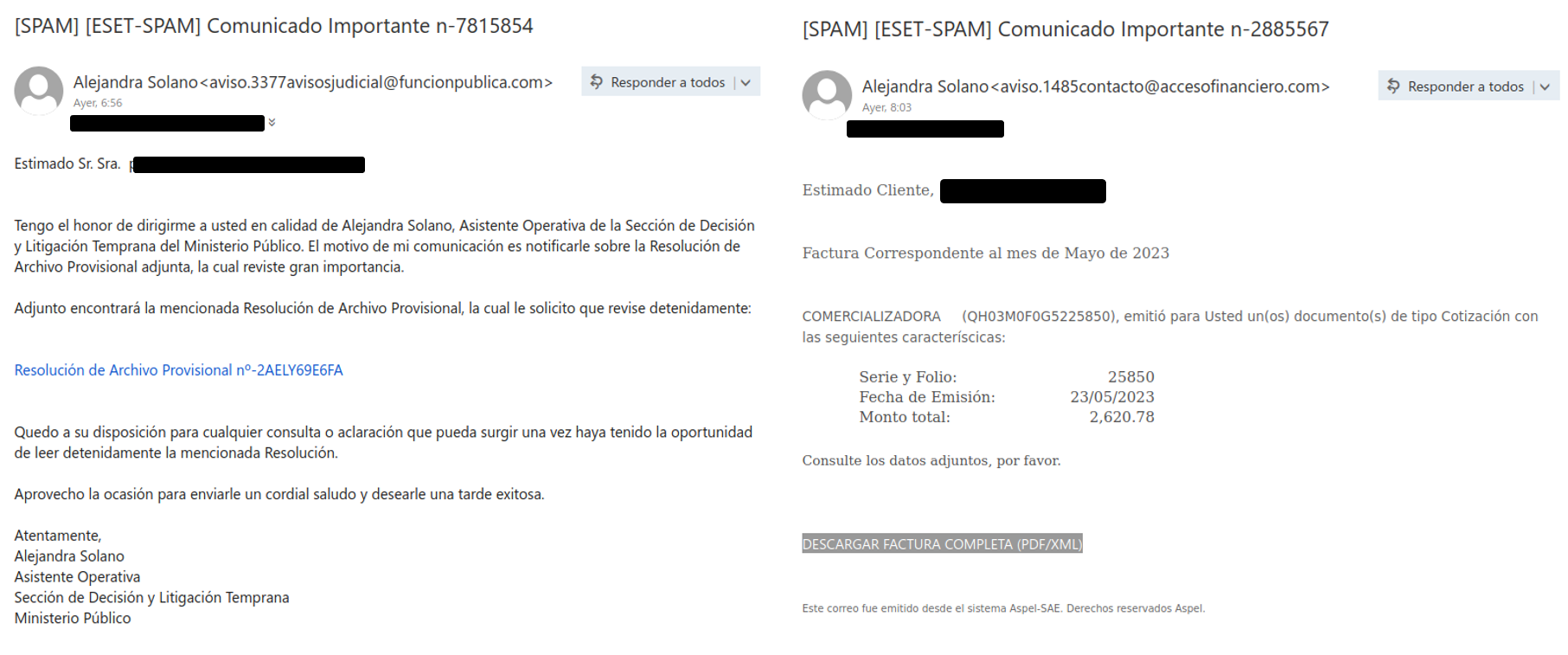

A la hora de llamar la atención de las posibles víctimas, los delincuentes saben que es importante utilizar un cebo que destaque, y si algo han comprobado en los años que llevan realizando estas campañas contra usuarios españoles y de otros países es que todo lo relacionado con dinero suele funcionar. Por eso no nos extraña ver que en varios de los correos revisados recientemente en nuestro laboratorio se mencionen supuestas facturas pendientes de pago.

Sin embargo, también encontramos excepciones aun tratándose de la misma campaña de propagación de un troyano bancario, y aunque el asunto del mensaje coincida, vemos que algunos mensajes también hablan de resoluciones administrativas, aunque la finalidad sigue siendo que pulsemos sobre el enlace proporcionado.

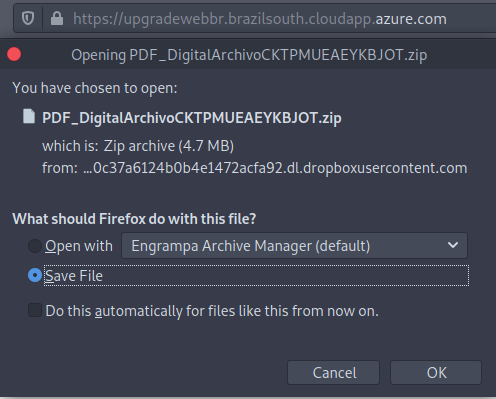

La técnica usada por estos delincuentes sigue consistiendo en conseguir llamar la atención del usuario para que pulse el enlace que incluye el correo electrónico. Una vez pulsado, en los ejemplos que vemos en la imagen superior seremos redirigidos a un servicio de almacenamiento de ficheros en la nube desde donde se descargará el fichero comprimido preparado por los atacantes.

Es importante destacar que, aunque se utilicen sistemas de almacenamiento en la nube legítimos y estos suelen eliminar el contenido malicioso al poco tiempo, solo unas horas suelen bastar para conseguir suficientes víctimas. De ahí que muchos de los correos maliciosos se envíen de madrugada para que aparezcan los primeros en las bandejas de entrada de los usuarios y los abran pensando que se trata de correspondencia legítima.

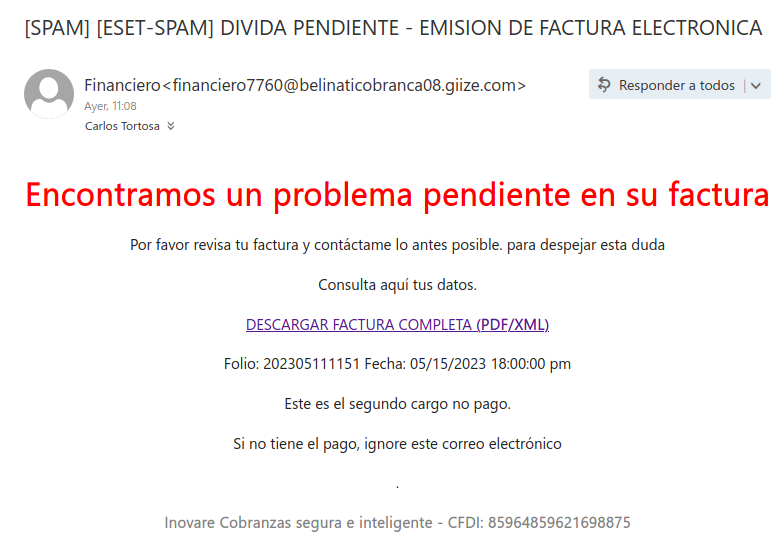

Otra campaña que se ha solapado con la vista anteriormente también utiliza un email con una supuesta factura electrónica como cebo, algo que hemos visto en repetidas ocasiones en los últimos años. En este correo también se incluye un enlace para descargar una amenaza similar a las que se descargan en los correos vistos anteriormente, aunque perteneciente a otra familia.

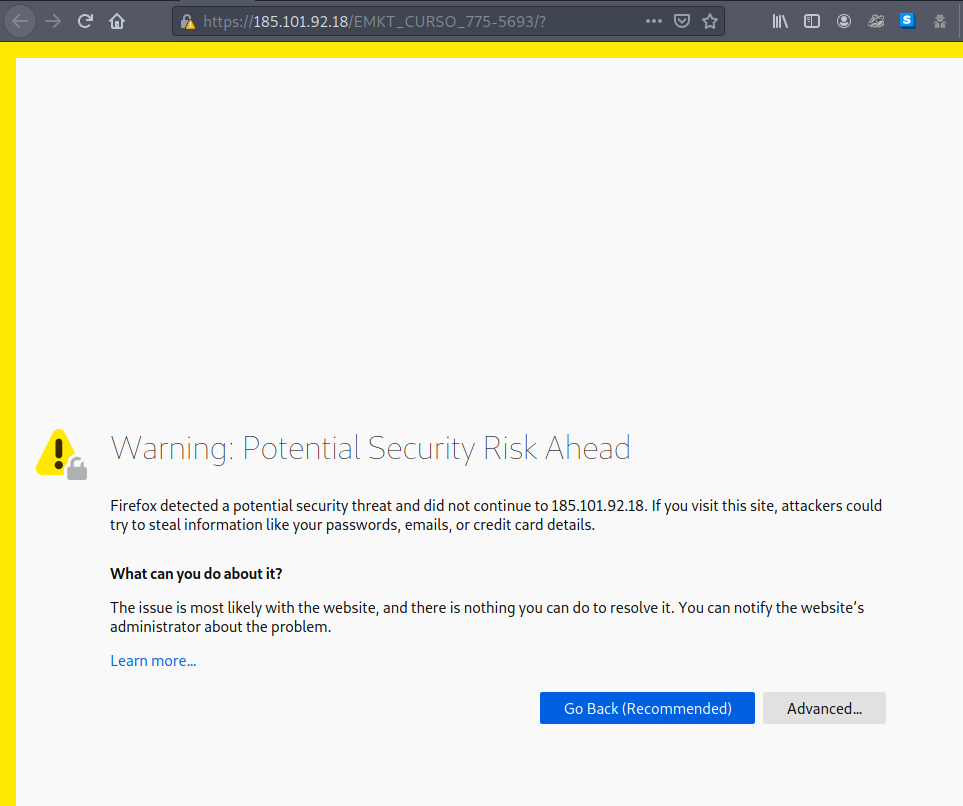

Sin embargo, en lugar de utilizar algún servicio de almacenamiento en la nube, los delincuentes detrás de esta campaña optan por utilizar servidores previamente comprometidos para alojar sus amenazas. Esto facilita las tareas de detección y bloqueo, y pocas horas después de recibir la primera muestra de correo malicioso el propio navegador de Internet ya alertaba del riesgo de acceder a la descarga de ese archivo.

Dos campañas diferentes con el mismo objetivo

Aquellos usuarios más avispados ya habrán identificado estos correos como nuevas campañas de propagación de troyanos bancarios con origen en Latinoamérica. Nos encontramos ante muestras de familias distintas pero que comparten el mismo objetivo y que, además, colaboran entre ellas en no pocas ocasiones compartiendo infraestructura y técnicas para conseguir su objetivo.

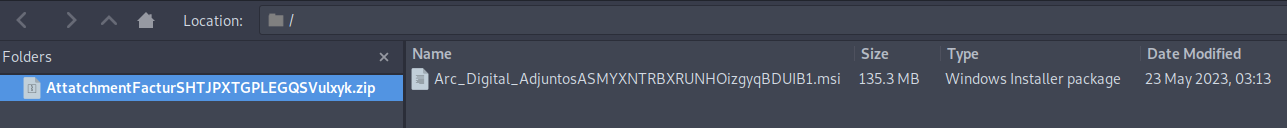

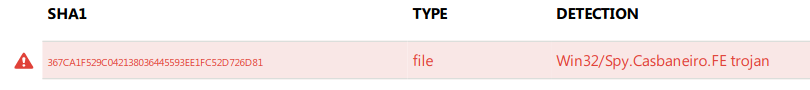

En los dos primeros correos mostrados estaríamos ante una nueva variante del troyano bancario Casbaneiro que, al abrir el fichero comprimido en el que se presenta, vemos como también utiliza la técnica de rellenado de código para agrandar su tamaño y tratar de dificultar así su detección.

Además, estas amenazas suelen tener largas cadenas de infección para dificultar aun más su análisis y, en este caso, el archivo MSI contiene un downloader de Casbaneiro que, a su vez, descarga otro archivo ZIP que incluye un inyector/descifrador, el payload del troyano bancario Casbaneiro propiamente dicho y unos cuantos ficheros legítimos (uno de los cuales es responsable de cargar el inyector usando la técnica de carga lateral de DLL).

Aun usando estas técnicas para tratar de evadir la detección, esta amenaza es detectada sin problemas por las soluciones de seguridad de ESET como una variante del troyano bancario Win32/Spy.Casbaneiro.FE.

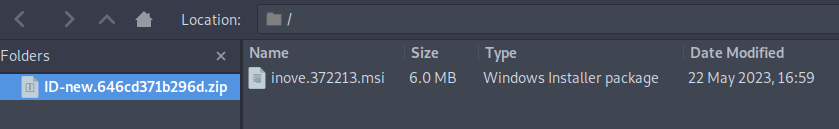

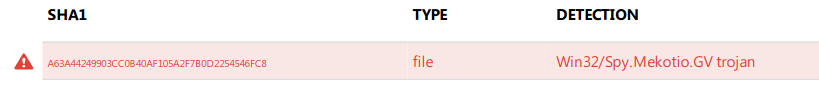

Por otro lado, en la segunda campaña usando correos electrónicos que hemos analizado recientemente, comprobamos que el fichero ZIP descargado desde los servidores controlados por los atacantes contiene otro archivo MSI, aunque este tiene un tamaño inferior al usado por las muestras de Casbaneiro.

En esta ocasión, nos encontraríamos ante una variante del conocido troyano bancario que las soluciones de seguridad de ESET detectan como Win32/Spy.Mekotio.GV.

Es importante recordar que no es extraño ver campañas de diferentes amenazas como las que acabamos de analizar coincidiendo en tiempo y forma. En ESET llevamos años detectando y analizando numerosas campañas protagonizadas por varias familias de malware creadas y gestionadas por varios grupos de delincuentes con relación directa entre sí y que comparten recursos, conocimientos, infraestructura y técnicas.

Conclusión

Tras varios años analizando las campañas de estas familias de troyanos bancarios y su actividad dirigida a España, podemos comprobar que los delincuentes conocen bien a sus víctimas y siguen explotando técnicas conocidas que les han ido bien en campañas anteriores. Por ese motivo es importante aprender a reconocer estas amenazas y estar preparado, instalando software de seguridad que permita su identificación y eliminación antes de que causen un agujero en nuestras cuentas bancarias.

Powered by WPeMatico