Grandoreiro cambia su tamaño en las nuevas falsas facturas de ENDESA

Hola a tod@s!!

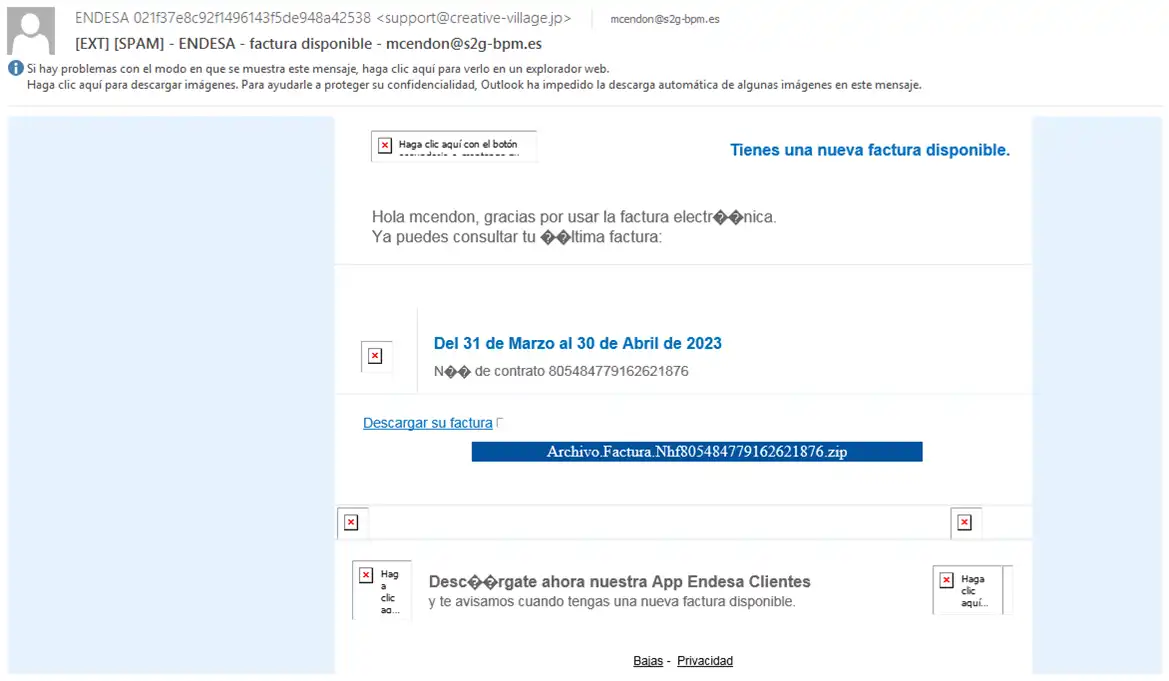

Me he encontrado con esta falsa factura proveniente de comillas, comillas, Endesa.

Como podéis observar viene con un enlace para la descarga de un fichero:

h[tt]p://secure-web.cisco.com/1gmtEwiFnTPQstc0p95ATY0qi3xkjJ7DledkU19WbjK4weraZT9Y5QIu_iUEGydwHgIzddyp0p9zh0kbPls87VPALgKlPHVtnVfSttsGFvE6OiTTL4PWgEvfKcnW5vLqV3geB6hcK84fWow0it8xr86nOijwiAoth3DPoyizkjRUSc1FMYmimNo2H03SvDfhm7wH9nc79FdGSqsbLzxDPLrlmZH8n3gOyZPdHv7BXAM8q_Rq_GjtfEDTLf0QjVnhSf9jWcyc3MvMf1zh262SYW1_7UcDPzinA3-smHp7Pvcfi1LHGkwYfBGO-jroAw4tH2JS9zuTNUGlGQLLOwaEBLg/http%3A%2F%2F50.73.148.132.host.secureserver.net%2FHHnxsiw-fac%2F%3Fhash%3Dendesa

En donde podemos extraer la URL que nos interesa, es esta:

h[tt]p://50.73.148.132.host.secureserver.net/HHnxsiw-fac/?hash=endesa

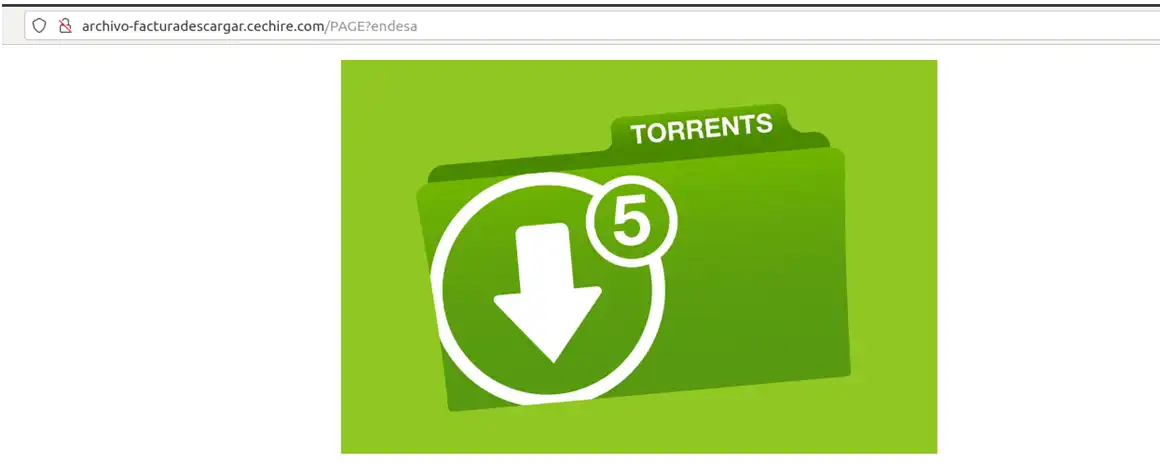

Una vez accedemos a ella, terminamos descargando un fichero en esta otra página:

h[tt]p://archivo-facturadescargar.cechire.com/PAGE?endesa

Si le gusta desde donde procedes, acabarás descargando el malware, en caso contrario te enviará a Bing.

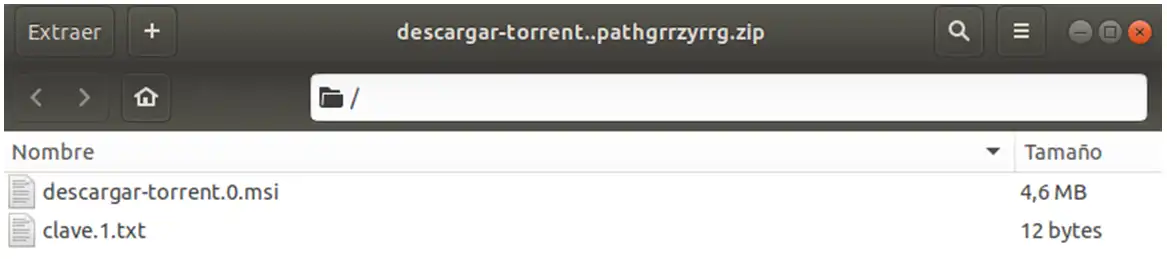

El fichero, es un zip con un instalable en su interior.

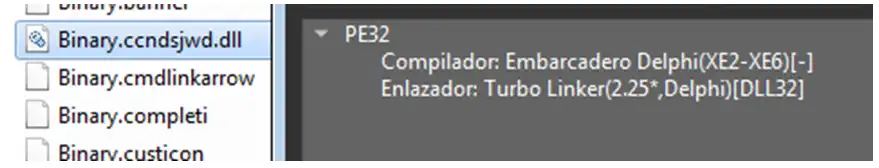

Dentro del fichero .msi tenemos una dll programada en Delphi.

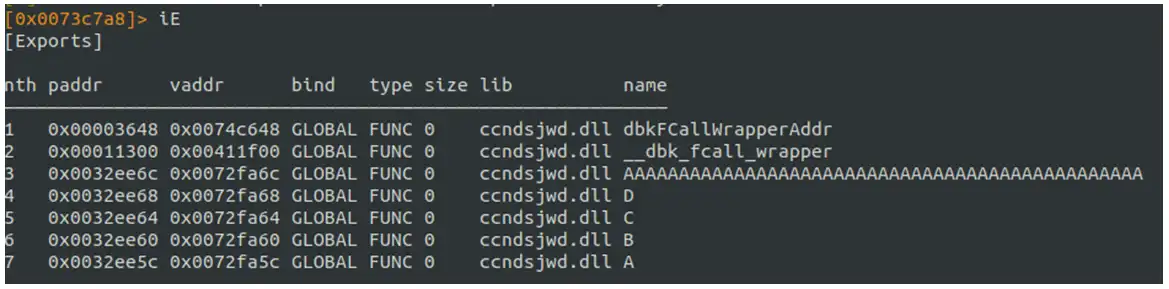

Cargamos la dll con radare2 y buscamos los Exports:

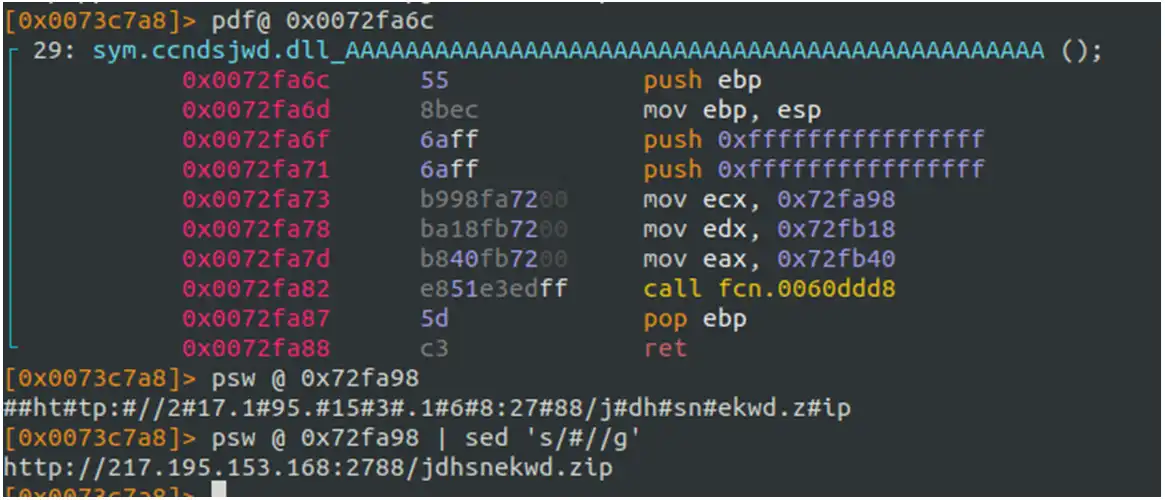

Cuantas aes, ¿qué nos mostrará en su interior?

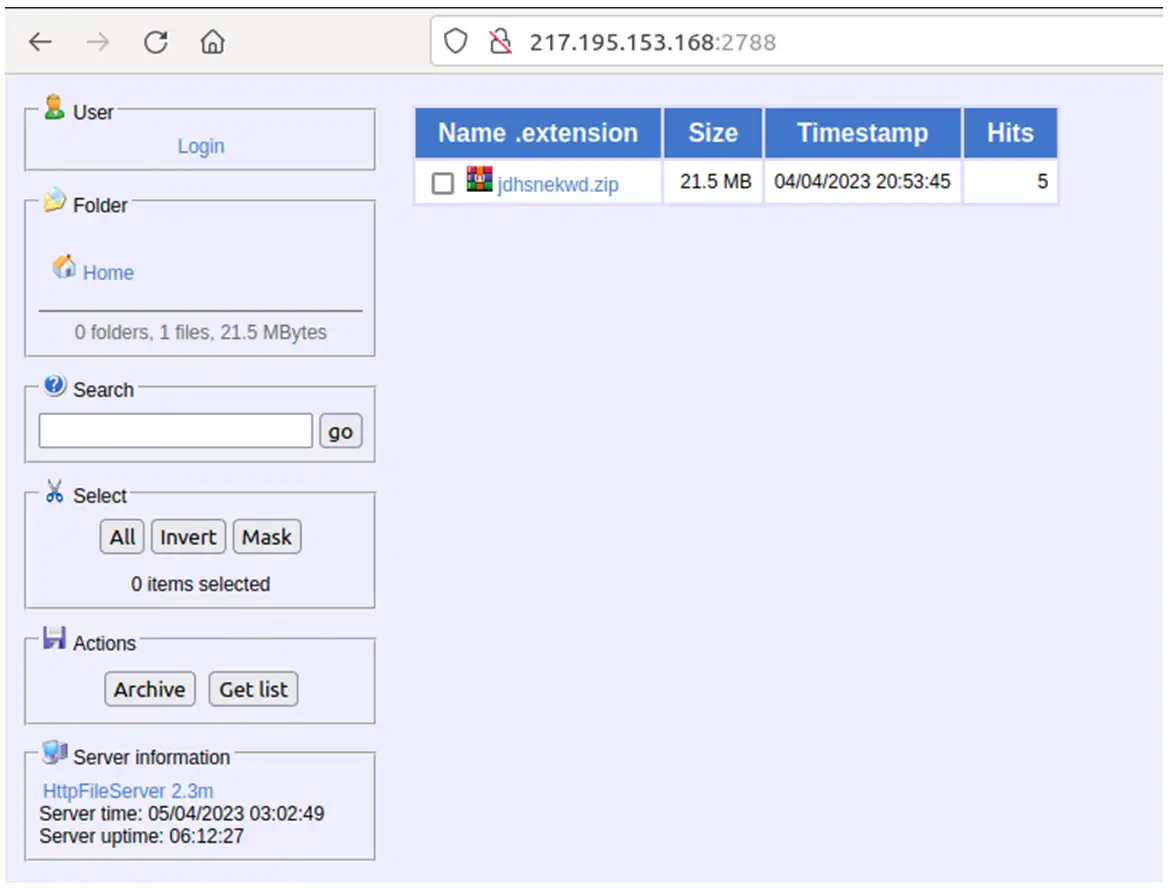

Pues una URL. Por el tipo de servidor web que aloja ese fichero, ya se puede intuir lo que esconde, ya lo hemos visto otras veces.

Este fichero no es un zip, sino datos:

$ file jdhsnekwd.zip

jdhsnekwd.zip: data

Y como vimos en artículos anterioreso aquí, hay que convertir ese fichero en el troyano final.

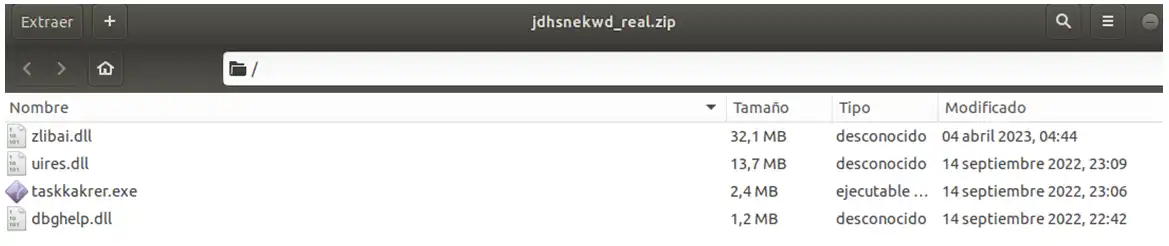

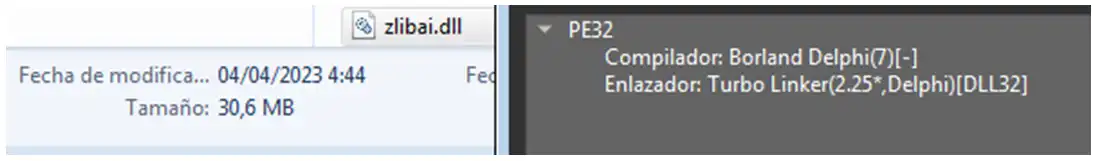

Dentro del zip generado, tenemos un fichero legítimo que carga una dll maliciosa por DLL Side-Loading. ¿Cómo podemos saber cuál es la dll maliciosa? Fijaros en la fecha, la más reciente.

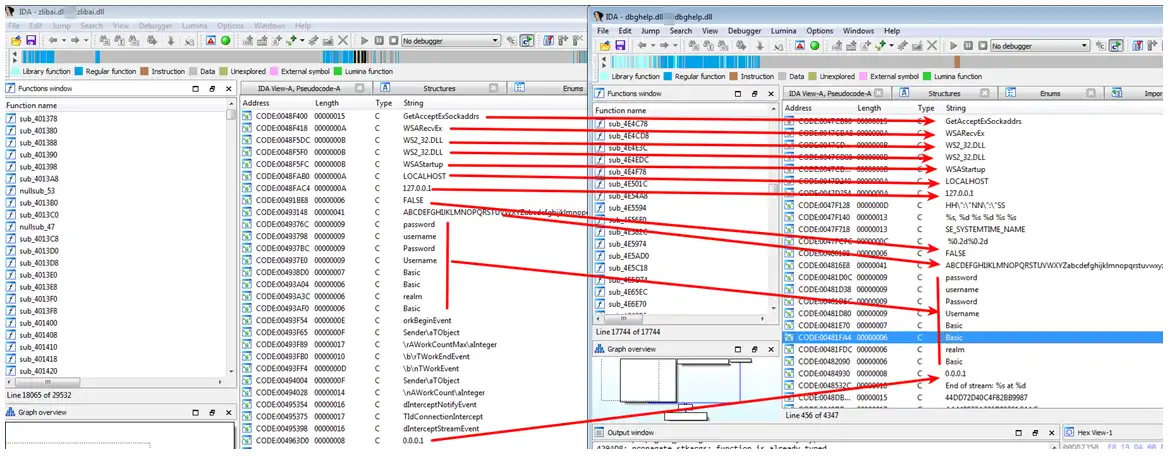

Programada en Delphi, como la anterior. Lo abrimos con IDA y vemos lo siguiente, lo comparamos con otras muestras vistas anteriormente:

No hay duda, es Grandoreiro, pero esta vez su tamaño NO es tan grande. Esta muestra es algo mayor de 30 megas. Entonces, ¿Por qué esta diferencia de tamaño entre los antiguos y este otro? Seguramente, sea para que si se utiliza una regla Yara (o el Antivirus de turno que realice una comprobación sobre el tamaño) en donde compruebe si el tamaño supera los 200, 300 megas, no coincida. Recordad que el tamaño aumentaba por unas imágenes de relleno almacenadas en ficheros de recursos.

Por lo tanto, Grandoreiro ha cambiado su tamaño para evitar detecciones por tamaño, veremos si en el futuro continúan con esta tónica.

Si decodificamos las cadenas cifradas dentro del troyano, podemos ver a que entidades va dirigido:

AMARELO

BRSUL

BancodaAmazonia

Banpara

Santander

Banese

Bradesco

AGY

inter

Sicoob

Sicredi

Caixa

itau

nordeste

paulista

Scotiabank

brb

Cetelem

Banestes

Original

CajaRural

Sabadell

BANKINTER

Bankia.es

Liberbank

Openbank

ING

Pichincha

CaixaGeral

Mediolanum

Unicaja

TRIODOS

ACTIVOBANK

ACTIVOBANKPT

novobancopt

santapt

MONTEPIOpt

millenniumbcppt

Caixadirectapt

EuroBicpt

ibercaja

BancoAzteca

Citibanamex

Banorte

Scotiabank

BPI

Cecabank

natwest

HSBCUK

barclaysUK

BICE

Ripley

Bci

Chile

BancoEstado

Falabella

Santander

Scotiabank

PortugalBBVA

bancobcr

BarclaysES

BNPParibas

CAIXAGUISSONA

Cajasur

CitiBusiness

Commerzbank

Deutsche

EVOBanco

BMN

MicroBank

MiBanco

BancoSantander

CAIXA

Bancobradesco

BancodoBrasil

Banrisul

Safra

MercadoPago

bnordeste

original

Unicred

Agybnk

bnkitau

SicrD1

Amazonia

banese

banestes

banpara

daycoval

BBVAMEXICO

BANORTEMEXICO

SANTANDERMEXICO

BANMEXMEXICO

HSBCMEXICO

BANREGIOMEXICO

BITSOMEXICO

BLOCKCHAINMEXICO

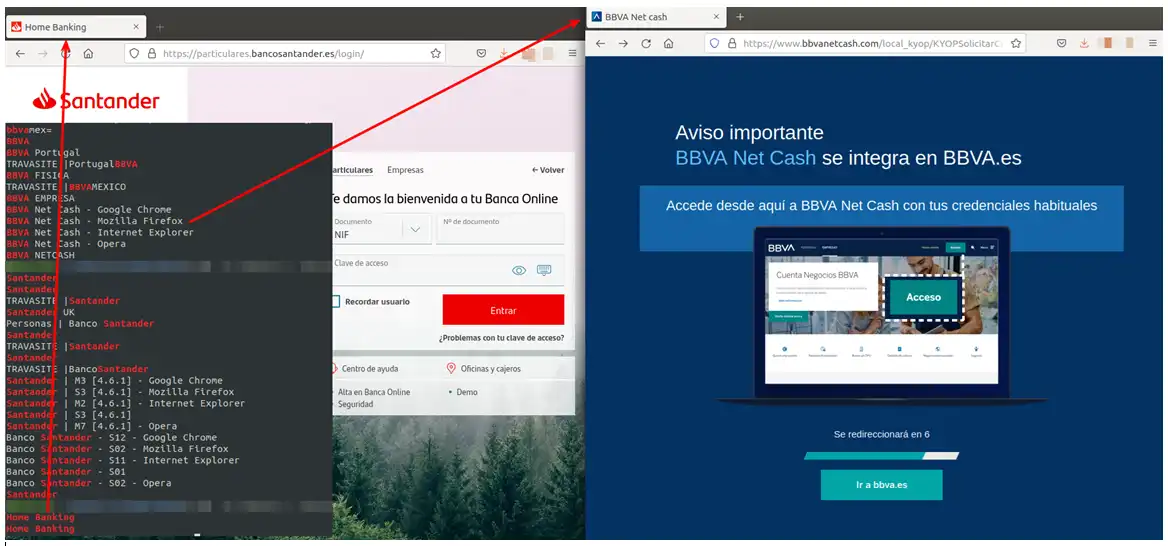

Selecciono un par de bancos al azar para ver qué nos muestra esas cadenas decodificadas. Vemos los navegadores a los que va dirigido así como los nombres de las ventanas en los que actuará.

Interesante lo del tamaño para evitar detecciones, espero que os lo haya parecido también a vosotros.

Nos vemos en el próximo post!!

Powered by WPeMatico