Los troyanos bancarios Mekotio y Grandoreiro regresan de la mano con nuevas campañas dirigidas a España

Tal y como venimos observando desde hace ya tiempo, las campañas de troyanos bancarios dirigidas a usuarios españoles, y más concretamente las protagonizadas por familias de malware con origen en Latinoamérica, siguen estando muy presentes. Además, tras años de estudiar estas amenazas, hemos comprobado que los delincuentes que las desarrollan tienen varios lazos en común, por lo que no es extraño ver como algunas de estas amenazas se propagan al mismo tiempo.

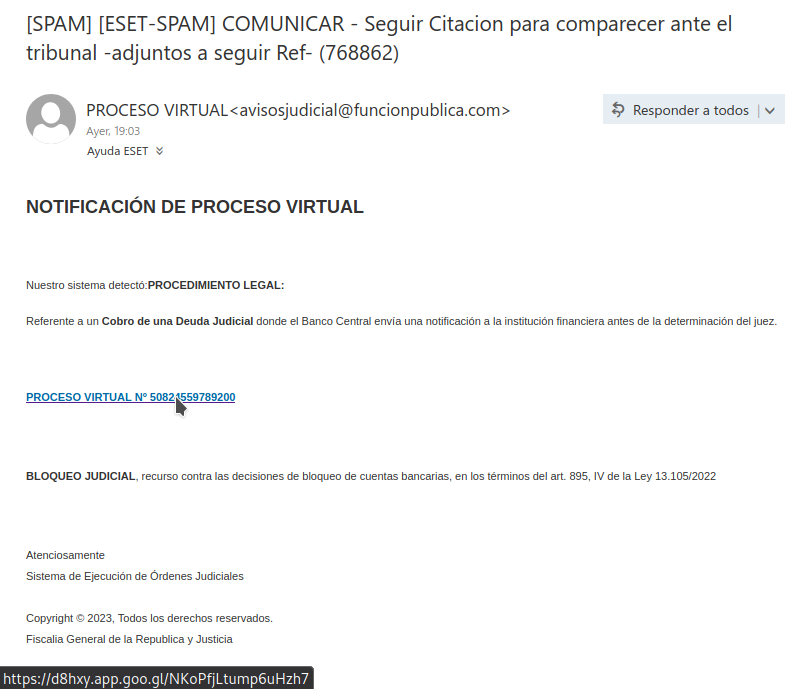

Citación judicial

Una de las claves del éxito de estas familias de troyanos bancarios son los ganchos que utilizan para conseguir nuevas víctimas. Y es que los delincuentes han tocado ya varios palos en las sucesivas campañas que venimos analizando desde hace años, aunque también es verdad que han tenido algunas más exitosas que otras. En esta ocasión nos encontramos con una supuesta citación judicial, algo que puede asustar a algunos usuarios y llevarlos a pulsar sobre el enlace que se proporciona en el cuerpo del mensaje.

Además, los delincuentes han remitido el email desde una dirección con apariencia legítima para hacer más creíble este correo y hacer que piquen más usuarios. Sin embargo, si nos fijamos en la URL a la que redirige el enlace, vemos que no tiene nada que ver con ninguna institución pública, y menos aún con ninguna que esté relacionada con el Ministerio de justicia.

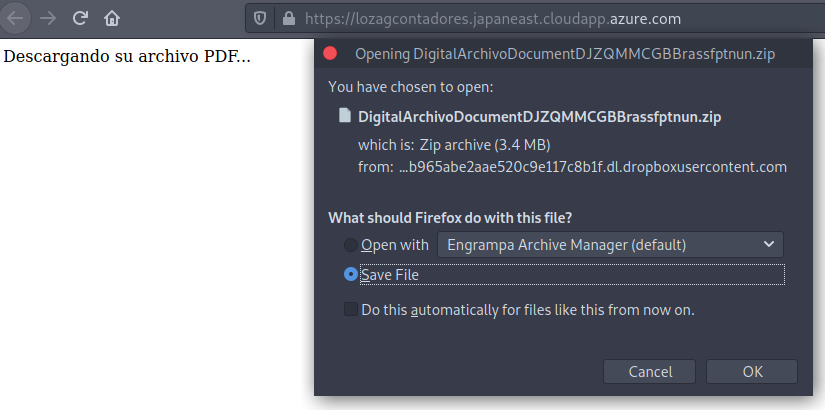

En el caso de pulsar sobre el enlace, se producirá una redirección que terminará con la descarga de un archivo comprimido alojado en Azure, la nube de Microsoft. Aunque este tipo de ficheros maliciosos no suelen durar demasiado en estos servicios, a los delincuentes les basta con que estén activos durante unas horas para conseguir un importante número de víctimas.

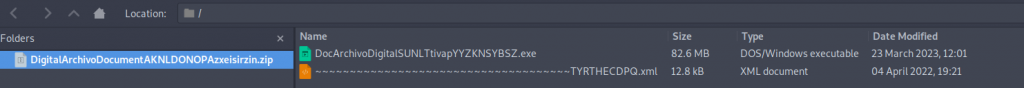

Una vez descargado el fichero al sistema de la víctima vemos que dentro del archivo comprimido se encuentran dos archivos, siendo el más relevante el ejecutable con un tamaño de 82 MB. Este tamaño ya nos da una pista de por dónde pueden ir los tiros, y aunque ya son varias las familias de malware que inflan el tamaño de sus binarios para tratar de evadir las detecciones por parte de las soluciones de seguridad, se trata de una técnica muy usada por el malware Grandoreiro.

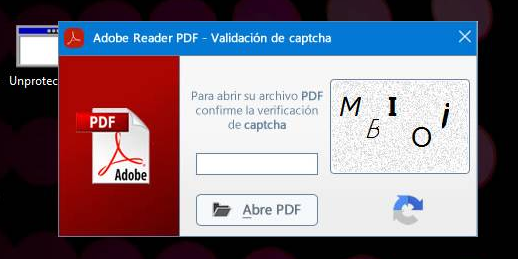

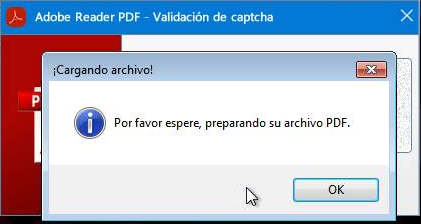

Para tratar de distraer a la víctima mientras el código malicioso se ejecuta en el sistema, esta variante de Grandoreiro muestra una pantalla que se hace pasar por una validación de Adobe, necesaria para poder visualizar el supuesto fichero PDF donde se encuentra la citación judicial que se mencionaba en el correo.

Sin embargo, y aunque el usuario complete el captcha proporcionado, tan solo se le presentará un nuevo cuadro de diálogo donde se le indica que se está preparando su archivo PDF, archivo que no será mostrado.

A partir de este punto, el troyano bancario Grandoreiro comienza a recopilar información financiera confidencial, como nombres de usuario y contraseñas, información de tarjetas de crédito y detalles de cuentas bancarias. Esta amenaza también es capaz de capturar información mostrada en la pantalla y grabar las pulsaciones del teclado, lo que significa que los ciberdelincuentes pueden obtener una gran cantidad de información personal.

Comprobante de pago

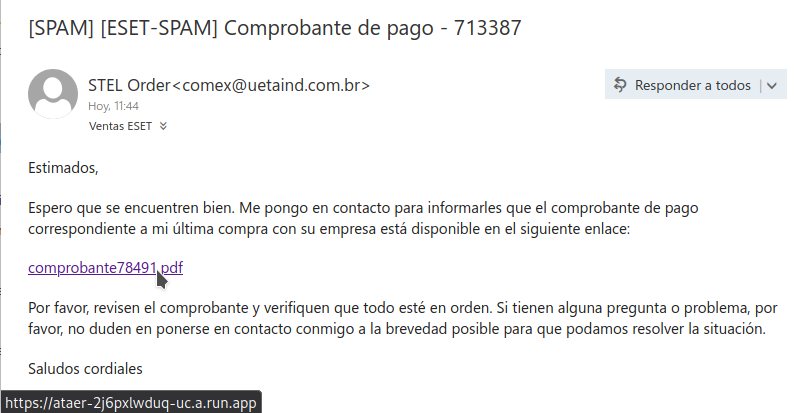

El troyano Grandoreiro no ha sido el único que ha vuelto a hacer acto de presencia en los últimos días, ya que ha venido acompañado de otra amenaza similar con la que comparte origen, como es el troyano Mekotio. En esta ocasión han optado por usar una plantilla sencilla como es la del supuesto comprobante de pago, pero que les ha dado buenos resultados en campañas anteriores.

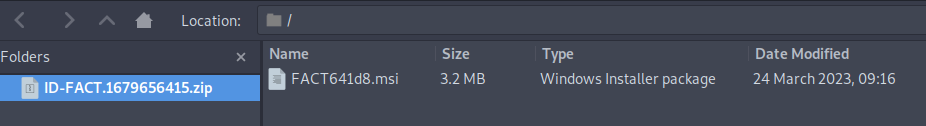

Si revisamos el remitente, comprobamos que este hace referencia a una empresa brasileña, lo que ya puede hacernos sospechar de la legitimidad de este correo. Además, el enlace incluido en el cuerpo del mensaje redirige a un dominio extraño desde donde se descarga un fichero comprimido en formato ejecutable MSI.

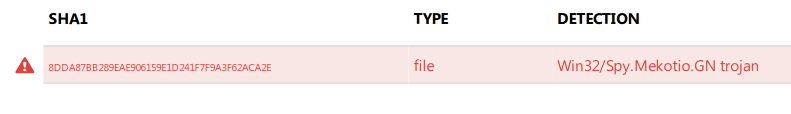

Este ejecutable inicia la cadena de infección típica del troyano Mekotio, que termina instalándolo en el sistema para empezar a robar información financiera, como credenciales de inicio de sesión, detalles de la tarjeta de crédito y otra información personal confidencial. Los delincuentes detrás de su desarrollo intentan mejorar el código y la cadena de infección para tratar de evitar los antivirus instalados en los sistemas de las víctimas, aunque esta detección sigue siendo posible gracias a las múltiples capas de protección con las que cuentan las soluciones de seguridad actuales.

Por ese motivo es importante contar siempre con soluciones de seguridad actualizadas que hayan demostrado ser efectivas contra estas y otras amenazas, tal y como sucede con los productos ESET.

Conclusión

Acabamos de comprobar que amenazas que llevan ya varios años entre nosotros siguen activas y consiguiendo nuevas víctimas. Sin embargo, detectar estos correos fraudulentos y permanecer protegido frente a estas amenazas es sencillo si nos fijamos en los detalles, desconfiamos de correos no solicitados (por mucho que digan provenir de fuentes de confianza) y contamos con soluciones de seguridad modernas y actualizadas.

Powered by WPeMatico