El malware Emotet también empieza a usar ficheros OneNote en sus campañas

Hace un par de semanas alertábamos acerca del regreso del código malicioso Emotet tras un periodo de varios meses de inactividad, utilizando técnicas conocidas de campañas anteriores pero que ya están dando paso a otras más efectivas. Y es que los delincuentes detrás de estas campañas han empezado a utilizar archivos de OneNote en lugar de los clásicos ficheros Excel o Word para así evadir las medidas de seguridad impuestas por Microsoft el año pasado y que dificultan la ejecución de macros maliciosas.

Cambio de estrategia

Tras comprobar como el malware Emotet volvía a la actividad recientemente, no fuimos pocos los que fruncimos el ceño al ver que los correos detectados seguían incluyendo documentos Word y Excel de Office con macros maliciosas para tratar de infectar a sus víctimas. Resultaba cuanto menos curioso puesto que, meses antes, Microsoft había modificado la forma en la que se gestionaban las macros incrustadas en documentos descargados de Internet, bloqueando automáticamente su solución.

Sin embargo, los delincuentes no han tardado en refinar su estrategia y, hace tan solo unos días, el investigador @abel1ma anunciaba en su cuenta de twitter el descubrimiento de una nueva campaña de Emotet que usaba ficheros OneNote en lugar de Word o Excel.

Este cambio en el formato de ficheros resulta lógico si tenemos en cuenta que OneNote viene por defecto cuando instalamos Microsoft Office y Microsoft365, por lo que los objetivos potenciales son los mismos que los delincuentes tenían hasta ahora, tan solo cambiando sus tácticas.

Descripción del ataque

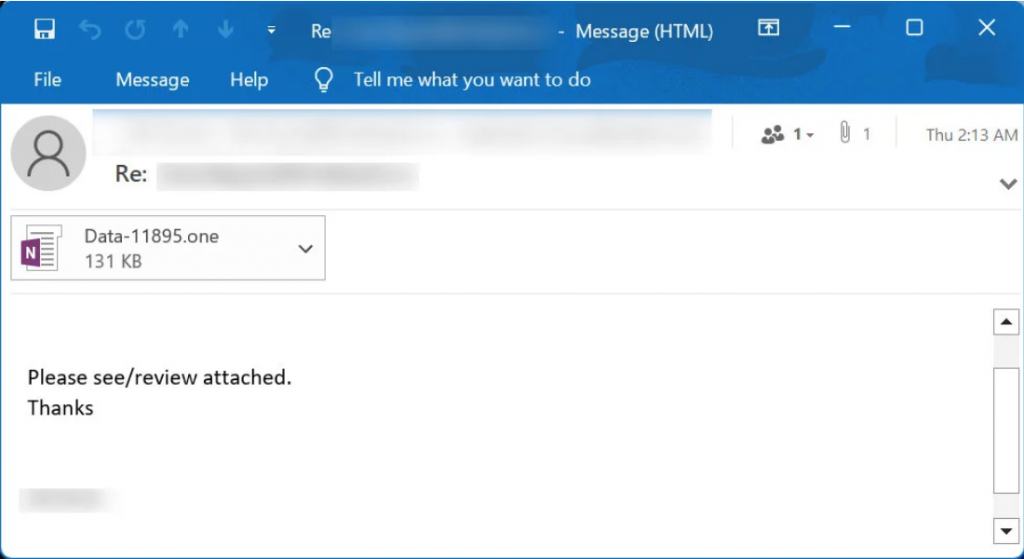

Como viene siendo habitual en las campañas de Emotet el vector de ataque sigue siendo el correo electrónico. Así pues, en estas nuevas campañas se ha visto como los ficheros adjuntos Word y Excel son sustituidos por archivos de OneNote, con un escueto cuerpo del mensaje que invita al usuario a abrirlos.

El uso de ficheros de OneNote en campañas de malware es algo que venimos observando desde hace algunos meses y que otras amenazas como Qbot han usado antes que Emotet. Si ahora los delincuentes detrás de Emotet han empezado a usar también esta táctica es porque piensan que puede resultar efectiva y saben que otros códigos maliciosos le han sacado un provecho lo suficientemente elevado.

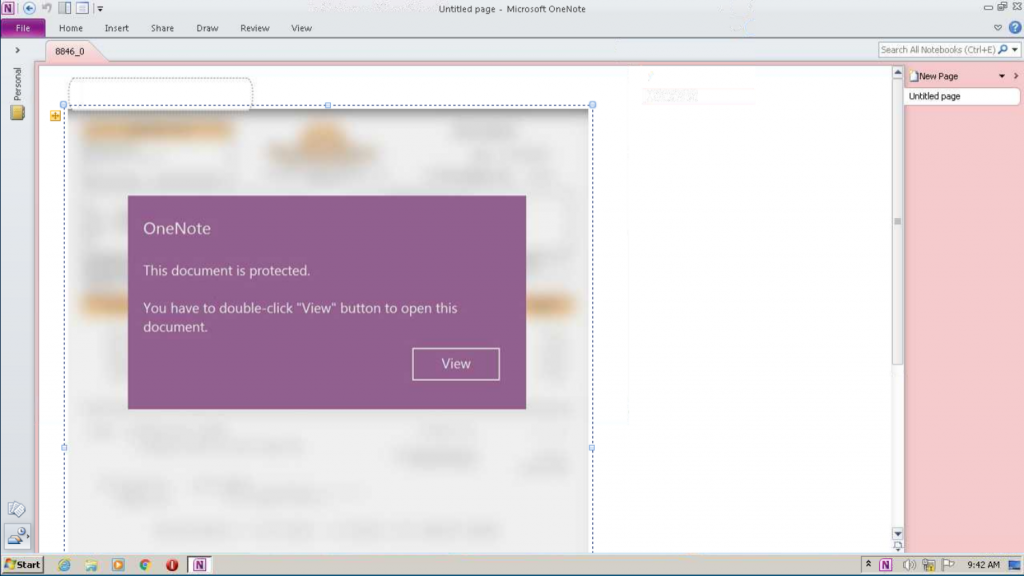

Toda la estrategia consiste en engañar al usuario para que, cuando proceda a abrir el fichero OneNote adjunto al correo vea un mensaje que le invite a pulsar sobre una parte en concreto del archivo. En esta ocasión vemos como se muestra una imagen borrosa del supuesto documento y se indica que se encuentra en modo protegido, indicando al usuario que debe pulsar sobre el botón “View” para poder visualizarlo.

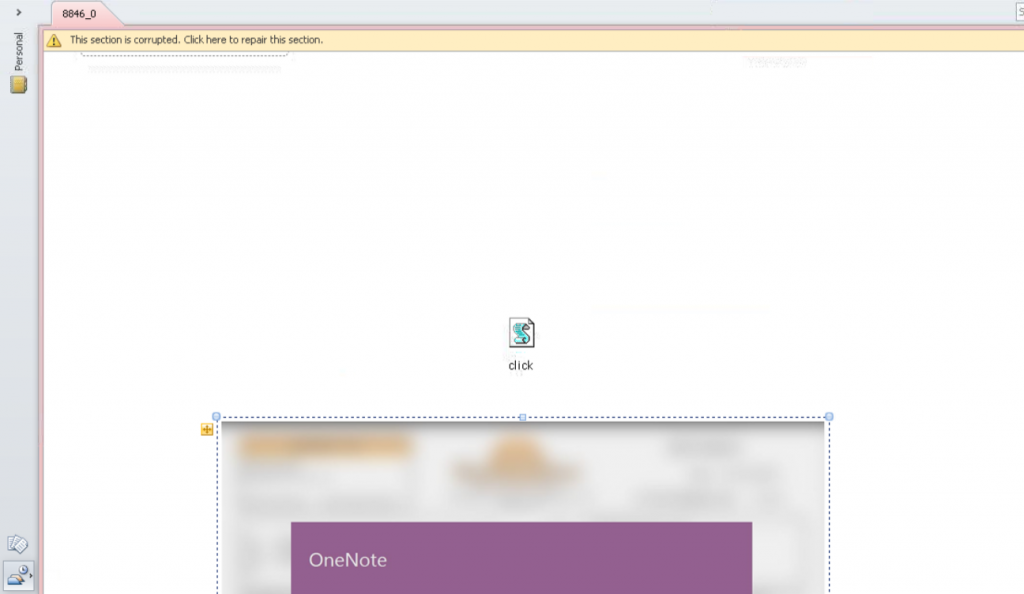

Sin embargo, esto no es mas que una sencilla estrategia para conseguir que el usuario pulse sobre un fichero que se encuentra oculto detrás de la imagen, fichero que es, en realidad, código en formato Visual Basic Script. Esta estrategia puede resultar especialmente simple pero resulta muy efectiva entre aquellos usuarios que no se fijan en los detalles y son impulsivos a la hora de pulsar sobre cualquier opción que se les presente.

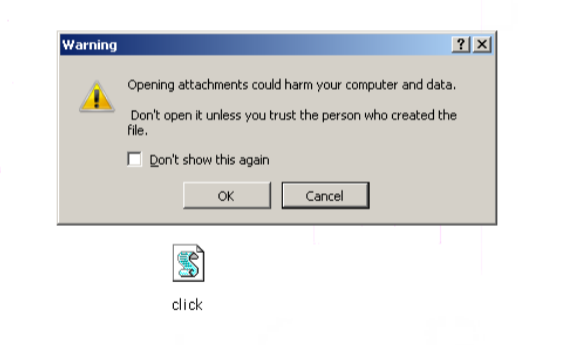

Sin embargo, antes de que se inicie toda la cadena de infección, el propio sistema nos alertará que la ejecución de cierto tipo de ficheros puede resultar dañina para el sistema. De momento, los delincuentes no han encontrado una forma sencilla de sortear esta alerta y, obviando las posibles soluciones de seguridad instaladas en el sistema, pude ser lo único que diferencie un sistema sano de uno que termina infectado si el usuario permite la ejecución de código.

Con respecto al script que se ejecuta, este se encuentra altamente ofuscado y su función consiste en contactar con un servidor (probablemente comprometido) de los muchos usados por este malware y descargarse la carga maliciosa que contiene Emotet como un archivo DLL y guardarlo en la carpeta temporal. A partir de su ejecución, Emotet permanecerá en el sistema corriendo en segundo plano y robando información confidencial como los correos electrónicos que reciba el usuario o sus contactos, a la par que queda a la espera de recibir más órdenes desde sus centros de mando y control.

No debemos olvidar que, aunque aun no este claro la finalidad última de esta campaña, en muchas ocasiones anteriores la infección ha terminado con la instalación de herramientas que permiten a los atacantes acceder remotamente al dispositivo e iniciar el procedimiento de reconocimiento y movimiento lateral que pude terminar con el compromiso de toda una red corporativa y la información confidencial que en ella se almacena.

Conclusión

Esta nueva campaña de Emotet demuestra que sus creadores siguen perfeccionando la amenaza y buscando nuevas técnicas que les permitan seguir obteniendo un importante número de víctimas. Es por eso que debemos permanecer alerta, desconfiando de correos no solicitados (especialmente si contienen adjuntos en cualquier formato) y contar con soluciones de seguridad que detecten y eliminen este tipo de amenazas.

Powered by WPeMatico