Delincuentes suplantan a la Universidad Complutense, Repsol o la Agencia Tributaria usando correos para propagar malware

La intensidad con la que los delincuentes realizan sus campañas mediante correos electrónicos puede medirse por, entre otras cosas, los emails con enlaces y/o adjuntos maliciosos detectados durante un periodo de tiempo. Precisamente, durante la pasada madrugada y durante esta mañana, en nuestro laboratorio estamos detectando una cantidad notable de correos suplantando la identidad de empresas, organismos oficiales e incluso universidades con la finalidad de infectar el sistema de aquellos que abran y ejecuten los ficheros que traen adjuntos.

Phishing de la Universidad Complutense

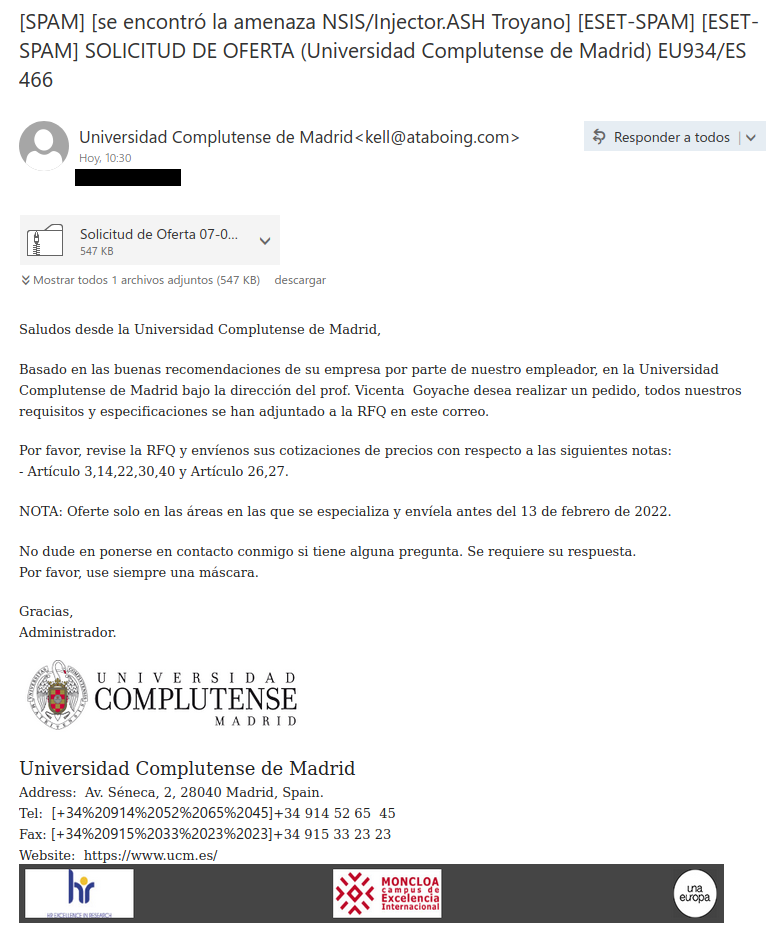

Entre todas las campañas detectadas y analizadas durante esta mañana, la que más nos ha llamado la atención es una que suplanta la identidad de la Universidad Complutense de Madrid, una reputada institución educativa cuyo nombre los delincuentes no han dudado en utilizar en su propio beneficio. Mediante un correo aparentemente bien redactado en español e incluso adjuntando un pie de firma que incluye logos oficiales, se intenta convencer al receptor de este correo que se encuentra ante una comunicación oficial.

Los usuarios más desconfiados, sin embargo, habrán notado enseguida que el remitente de este email no parece tener relación alguna con esta prestigiosa universidad. No obstante, es probable que este punto sea pasado por alto por no pocos usuarios y procedan a leer el correo, pensando que se trata de un comunicado oficial y, a continuación, descarguen y ejecuten el fichero adjunto.

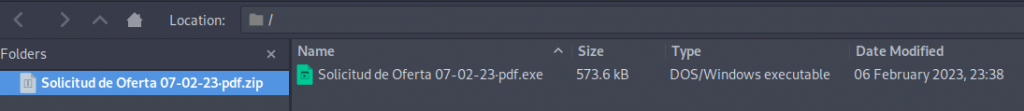

Con respecto a este fichero, se trata de un archivo comprimido en formato ZIP que contiene en su interior un fichero ejecutable EXE, aunque trata de hacerse pasar por un PDF incluyendo esta extensión en el nombre del archivo. Por su fecha de modificación más reciente vemos que ha sido preparado por los delincuentes apenas unas horas antes de empezar a propagarse por correo electrónico.

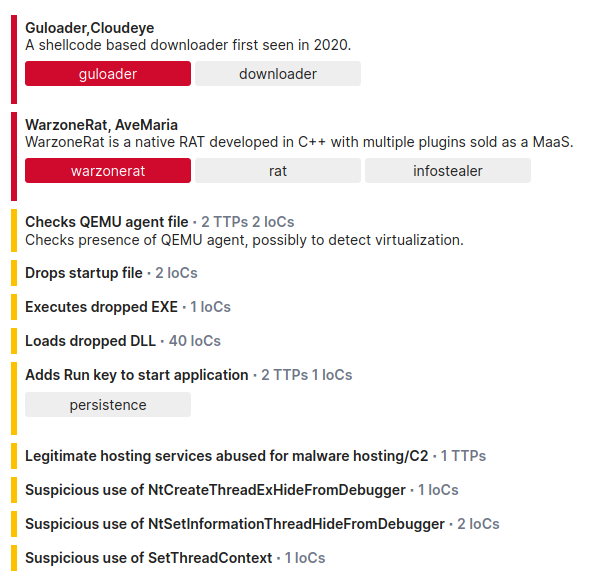

Cuando analizamos este fichero, comprobamos como estamos ante un viejo conocido como es GuLoader, un código malicioso que actúa como malware de primera fase para, posteriormente, ejecutar la amenaza que hayan definido los delincuentes en esa campaña. En esta ocasión, nos encontramos ante una herramienta de control remoto maliciosa que actúa como infostealer o ladrón de información y que es conocido por los nombres de Warzone o Ave Maria, entre otros.

No es la primera vez que vemos como los delincuentes suplantan la identidad de una institución educativa como una universidad española y, aunque no suele ser algo frecuente, hemos de tener en cuenta de que no dudarán en hacerse pasar por cualquier tipo de empresa, institución u organismo oficial para lograr su objetivo. Por ese motivo, debemos andar con cuidado a la hora de abrir cualquier tipo de correo, aunque nos parezca un remitente de confianza, y contar con soluciones de seguridad que sean capaces de detectar estas amenazas.

Suplantaciones de todo tipo de empresas y organismos oficiales

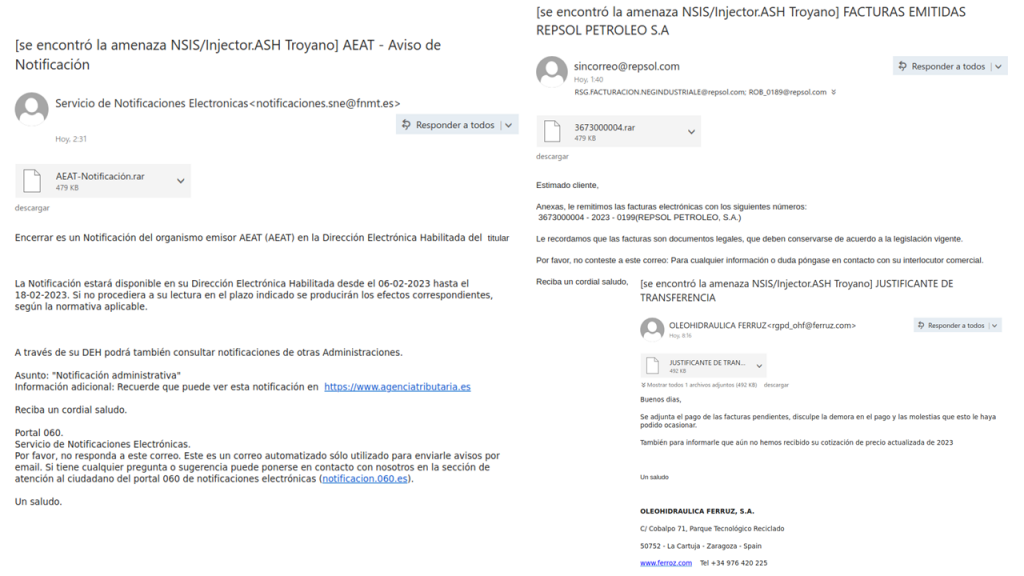

La Universidad Complutense de Madrid no ha sido la única suplantada en las múltiples campañas detectadas durante la pasada madrugada y la mañana de hoy. Empresas tan importantes como Repsol, la propia Agencia Tributaria Española o pymes que han visto comprometida alguna cuenta de correo en ataques previos, también están siendo usadas para propagar este tipo de malware de forma masiva, principalmente entre empleados de empresas españolas.

Tal y como observamos en los ejemplos mostrados en la imagen anterior, la técnica usada por los delincuentes es muy similar y consiste en tratar de convencer al usuario para que descargue y ejecute el fichero adjunto. Estos archivos suelen venir comprimidos para que no se pueda ver que formato contienen en su interior y dificultar un poco su detección.

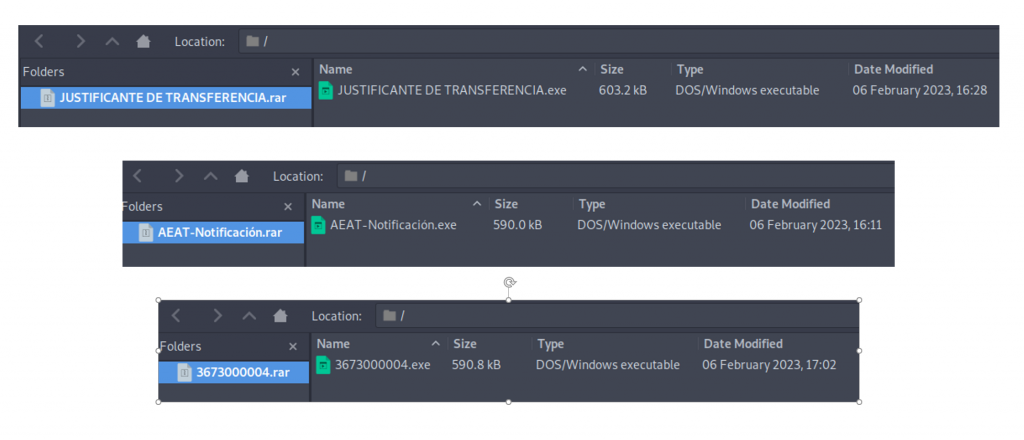

En la siguiente imagen podemos ver como estas campañas usan archivos comprimidos en formato RAR que, a su vez, contienen ficheros EXE de un tamaño parecido y con fechas de modificación muy cercanas. Este dato nos puede hacer pensar que podríamos estar ante una campaña lanzada por el mismo grupo de delincuentes.

El problema de que se envíen tantos correos maliciosos suplantando a entidades de todo tipo es que, a menos que el usuario que los reciba esté concienciado y cuente con software de seguridad adecuado y actualizado que permita detectar estas amenazas, la probabilidad de que termine infectando su sistema aumenta considerablemente.

Además, no debemos olvidar que, entre la información recopilada por estas amenazas encontramos credenciales de clientes de correo, credenciales de todo tipo almacenadas en navegadores de Internet, clientes FTP y VPN. Todas estas credenciales pueden ser usadas en ataques posteriores que pueden comprometer la seguridad de la empresa e incluso hacer que no puedan continuar con su negocio, por lo que este tipo de correos no deben ser tomados a la ligera.

Conclusión

A pesar de que el formato de estos correos maliciosos es sobradamente conocido desde hace años, la proliferación de estas campañas hace que el número de víctimas siga siendo lo suficientemente elevado como para que los delincuentes sigan lanzándolas continuamente. Es importante, por tanto, que aprendamos a reconocer cuando estamos ante un correo potencialmente peligroso y contemos con soluciones de seguridad eficaces para detectarlos y eliminarlos.

Powered by WPeMatico