Notificación de llegada de envío suplanta a DHL para propagar el malware Formbook

La suplantación de empresas de logística es ya una constante empleada por los delincuentes a la hora de propagar sus amenazas y estafas. Usuarios de todo el mundo son víctimas de los cibercriminales que elaboran correos electrónicos y mensajes SMS que se hacen pasar por empresas de reputado prestigio y, aun sabiendo que estas técnicas no son nada nuevas, seguimos analizando campañas de este tipo prácticamente cada semana.

Notificación de llegada

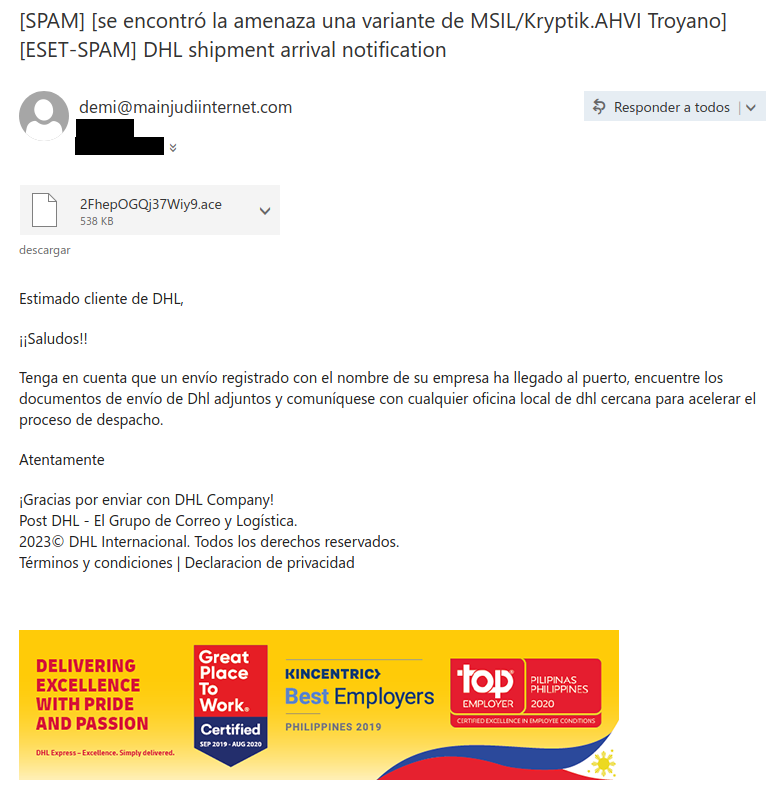

Cuando se suplanta una empresa de logística como DHL en este caso, los delincuentes suelen apelar la urgencia y las ganas que tienen los usuarios de recibir un pedido pendiente de entrega. Por ese motivo, los mensajes que encontramos casi siempre hacen referencia a la necesidad de realizar un último paso antes de poder formalizar la entrega del paquete, ya sea el pago de una pequeña cantidad en concepto de envío o gastos aduaneros o la cumplimentación de ciertos documentos adjuntos al correo o descargados mediante un enlace.

Con este sencillo asunto se consigue que el receptor de este tipo de correos piense que hay algún tipo de entrega pendiente de recibir y, si el correo, como en este caso, va dirigido a una empresa, es probable que este tipo de trámites sean frecuentes y el usuario que abra el email descargue y ejecute el fichero adjunto sin sospechar nada.

Para tratar de hacer pasar desapercibido el fichero malicioso adjunto, los delincuentes lo han ocultado dentro de un archivo comprimido en formato .ACE. Esto no evita que filtros antispam como los de ESET lo detecten, pero, sabiendo que, aun actualmente, muchas empresas apenas cuentas con medidas de seguridad básicas, no dudamos que este correo habrá llegado a varios buzones de entrada en las últimas horas.

Dentro del archivo comprimido en .ACE encontramos un fichero .EXE que, nada más ejecutarlo iniciará la cadena de infección predeterminada por los atacantes.

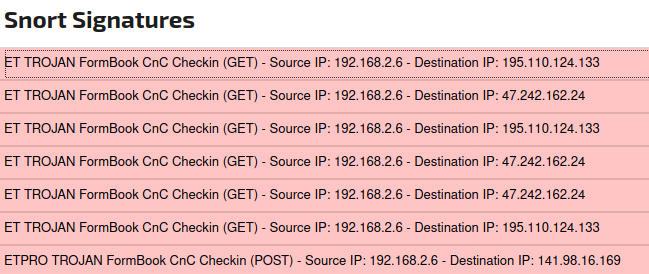

En esta campaña los delincuentes no se han esmerado demasiado a la hora de ocultar el tráfico que genera la amenaza y solo viendo los centros de mando y control con los que intenta contactar el malware una vez ha infectado el sistema ya podemos identificarlo como el infostealer Formbook.

Con respecto a las peticiones que realiza el malware, en muchas de ella se solicitan comandos a realizar en el dispositivo infectado. En las peticiones GET se solicitan recursos específicos desde un servidor web usando el protocolo HTTP. El recurso solicitado está en una ruta que los delincuentes han ubicado dentro de dominios comprometidos, y se pasan parámetros en la cadena de búsqueda, siendo los valores de estos parámetros códigos aleatorios que están cifrados para dificultar su análisis.

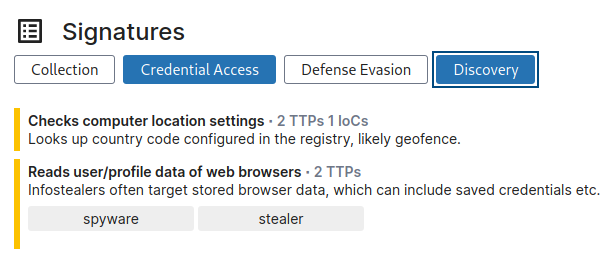

Sin embargo, vemos como, una de las primeras peticiones realizadas consiste en descargar el instalador de SQLite. Esta conocida base de datos podría ser utilizada por los delincuentes para almacenar la información robada del sistema comprometido y enviarla posteriormente a los delincuentes.

Con respecto a los dominios o IPs comprometidos que están siendo usados por los delincuentes en esta y otras campañas similares, estos se encuentran en varios países para dificultar su bloqueo. No obstante, la mayoría de estos dominios son reconocidos por varias soluciones de seguridad como maliciosos por lo que, en el caso de que un sistema resultase comprometido, se podría bloquear el acceso a los mismos y, por tanto, impedir que el malware recibiera comandos remotos y pudiese enviar a los delincuentes la información robada.

Tratándose de Formbook, ya sabemos que su especialidad es el robo de credenciales almacenadas en el dispositivo, concretamente aquellas que se guardan en aplicaciones de uso cotidiano como navegadores de Internet, clientes de correo electrónico, clientes FTP y VPNs, por poner solo unos ejemplos.

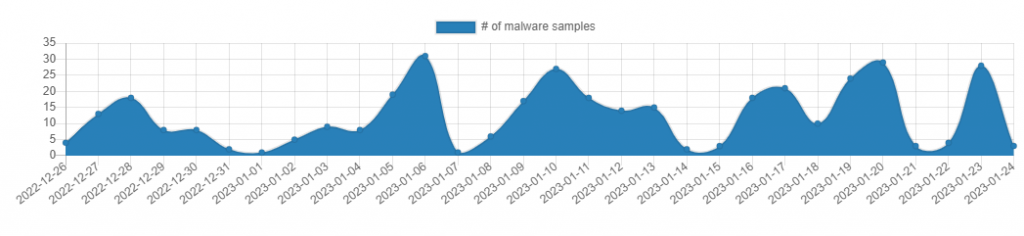

Precisamente, Formbook sigue con su actividad habitual tras un descenso en el periodo navideño y junto con Agent Tesla y otras amenazas similares, representan un importante número del total de las amenazas que se detectan en países como España.

Recordemos que este tipo de amenazas conocidas como infostealers o ladrones de información pueden ser la antesala de ataques más graves como el ransomware. Los delincuentes pueden utilizar las credenciales robadas para preparar ataques dirigidos y acceder a la red interna de las empresas, robarles información confidencial y luego cifrarla para solicitar un rescate. También pueden usar las credenciales de correo corporativo robadas para propagarse por otras empresas enviando emails desde direcciones legítimas que no serían bloqueadas en primera instancia al revisar sus cabeceras.

Conclusión

Las campañas protagonizadas por este tipo de malware continúan su recorrido tal y como lo llevan haciendo desde hace ya algunos años. Y es que la facilidad con la que incluso delincuentes con pocos conocimientos técnicos pueden usar este tipo de amenazas para robar información para después venderla a otros criminales o usarlas en ataques posteriores hace que nos enfrentemos a ellos constantemente. Por suerte, este tipo de actividades delictivas son fáciles de detectar si se cuenta con una solución de seguridad efectiva y se siguen una serie de buenas prácticas a la hora de lidiar con correos sospechosos, aunque provengan de fuentes de confianza.

Powered by WPeMatico