KeepPass contraseñas en claro versiones 2.5x. Actualiza !!!

Estimados amigos de Inseguros !!!

Volvemos al año 2000, a los consejos de actualiza tu sistema !!! Muchas empresas tienen una gestión de actualizaciones medio conveniente, pero para el software «oficial», para el «core» como pueda ser entorno Microsoft, componentes de desarrollo, etc.

Pero al final, las vulnerabilidades nos vienen de todo tipo de software que corre por nuestras organizaciones.

En esta ocasión, vamos a ver una vulnerabilidad reportada por Alex Hernandez, un CRACK en esto, que ha publicado si POC tan amablemente.

Se trata de aprovecha una funcionalidad nativa de Keep Pass que permite definir triggers, actuaciones. Creamos un xml con nuestro trigger, y manda un mail a nuestro jefe cuando alguien graba una contraseña nueva… o escribimos un trigger que guarde en texto sin cifrar las contraseñas xD.

Para poder hacer uso de este Feature tenemos que tener acceso de escritura a la carpeta de Keep Pass, osea, administrador.

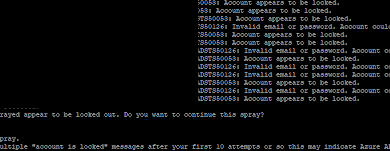

El autor hace dos triggers, el comentado de escribir en un fichero, y el enviarlas por powershell a un servidor maloso a la escucha.

Los pasos para recrear el escenario son sencillos.

Copiamos el XML que nos propone el autor en su exploit. Yo he cambiado la ruta para adaptarla a mi usuario, imnotjhon, imkino xD. Pegamos el trigger en el fichero keeppass.config.xml

Y ya tenemos el desencadenador. Cuando alguien abra y cierre el fichero keep pass, volcará el contenido del fichero en claro en la ruta indicada.

Me parece muy interesante este vector de ataque ya que Keep Pass es un software muy popular entre los departamentos IT. Y la moraleja «defensiva» no es que no lo uses, sino que mantengas actualizado tu software.

Podríamos auditar la carpeta de Keep Pass para ver quien accede y qué procesos modifican o crean ficheros, para detectar que alguien a modificado algo… pero esto es porque sabemos el ataque, pero llegará otro tipo de ataque, por otro vector, como los de la extracción en memoria que ya vimos en el pasado, y no servirá de nada la monitorización.

Al final es intentar poner muchas «puertas» al campo.

Sin embargo te traigo buenas noticias. A finales de Marzo empieza la 3ª Edición del Master de ciberseguridad Microsoft que imparto. De Marzo a principios de Junio, 2 tardes, 3 horas. Intenso pero muy productivo. Si te apetece saber algo más, envía un correo y charlamos.

https://marketing.seguridadsi.com/acc07105yy

Gracias por leerme !!!

Powered by WPeMatico