El troyano bancario Grandoreiro regresa a la carga suplantando a Vodafone

Tras varios meses desde la última vez que analizamos una muestra del troyano bancario Grandoreiro (recordemos que algunos grupos de delincuentes también se toman vacaciones) el pasado mes de mayo, recientemente hemos observado una nueva campaña de propagación de esta amenaza dirigida a usuarios españoles que pasamos a analizar a continuación.

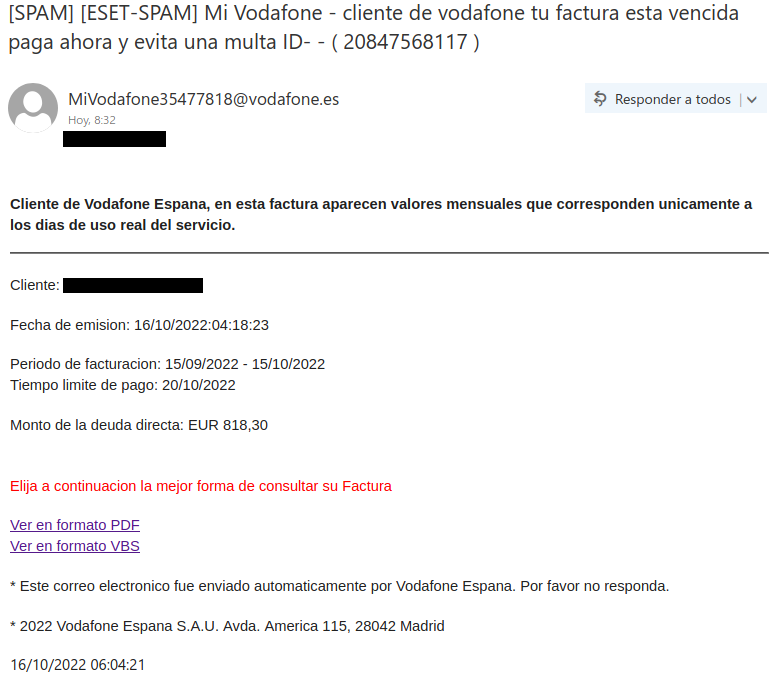

Volviendo a usar la falsa factura de Vodafone

Si por algo se caracterizan los delincuentes detrás de estas campañas es por su capacidad para reutilizar, una y otra vez, aquellas plantillas de correo que han tenido éxito en campañas anteriores. En esta ocasión, observamos como han optado por volver a suplantar a la empresa Vodafone, algo que empezaron a hacer en 2020 y han seguido haciendo también durante 2022.

El asunto de este correo electrónico alerta de una posible multa, mientras que en el cuerpo del mensaje se avisa de una fecha límite de pago muy próxima para generar sensación de urgencia, y tratar de conseguir que los usuarios que reciban estos correos no se paren a pensar acerca de si están ante una posible suplantación de identidad y pulsen sobre los enlaces proporcionados.

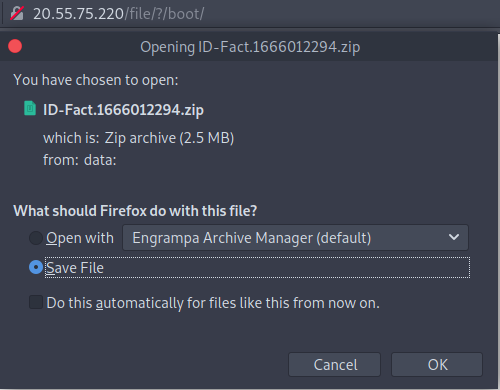

En el caso de que se decida pulsar sobre cualquiera de los enlaces incluidos en el email, seremos redirigidos a la descarga de un fichero comprimido desde un servidor controlado por los delincuentes.

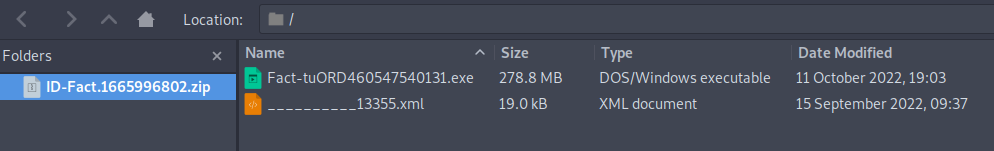

Dicho fichero comprimido contiene en su interior otros dos archivos, siendo uno el ejecutable malicioso que se encarga de iniciar la cadena de infección que termina descargando y ejecutando en el sistema el troyano bancario Grandoreiro.

Cambios en la cadena de infección

Durante los meses en los que Grandoreiro ha estado prácticamente inactivo, los delincuentes han aprovechado para trabajar en mejorar su efectividad, y si bien el vector de ataque inicial no ha cambiado, ya que siguen usando el correo electrónico, la cadena de infección sí que parece haber sufrido importantes cambios que demuestran un importante esfuerzo por mejorarla por parte de los delincuentes.

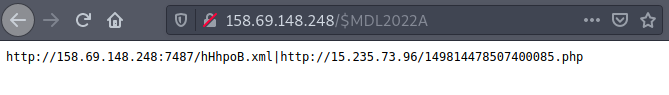

El ejecutable incluido dentro del fichero comprimido descargado actúa como downloader y no es el que se había estado usando de forma genérica hasta hace poco, sino que, probablemente, haya sido creado específicamente para esta campaña. Este downloader se conecta a una URL que los delincuentes han preparado y desde donde obtiene otros dos enlaces que se generan en cada visita.

El primero de esos enlaces descarga un fichero XML que en realidad se trata del payload perteneciente al troyano bancario Grandoreiro. Por su parte, el archivo PHP nos redirige a Google.com, por lo que podría ser que se utilice como algún tipo de registro de víctimas, ya que en campañas anteriores se han observado acciones similares.

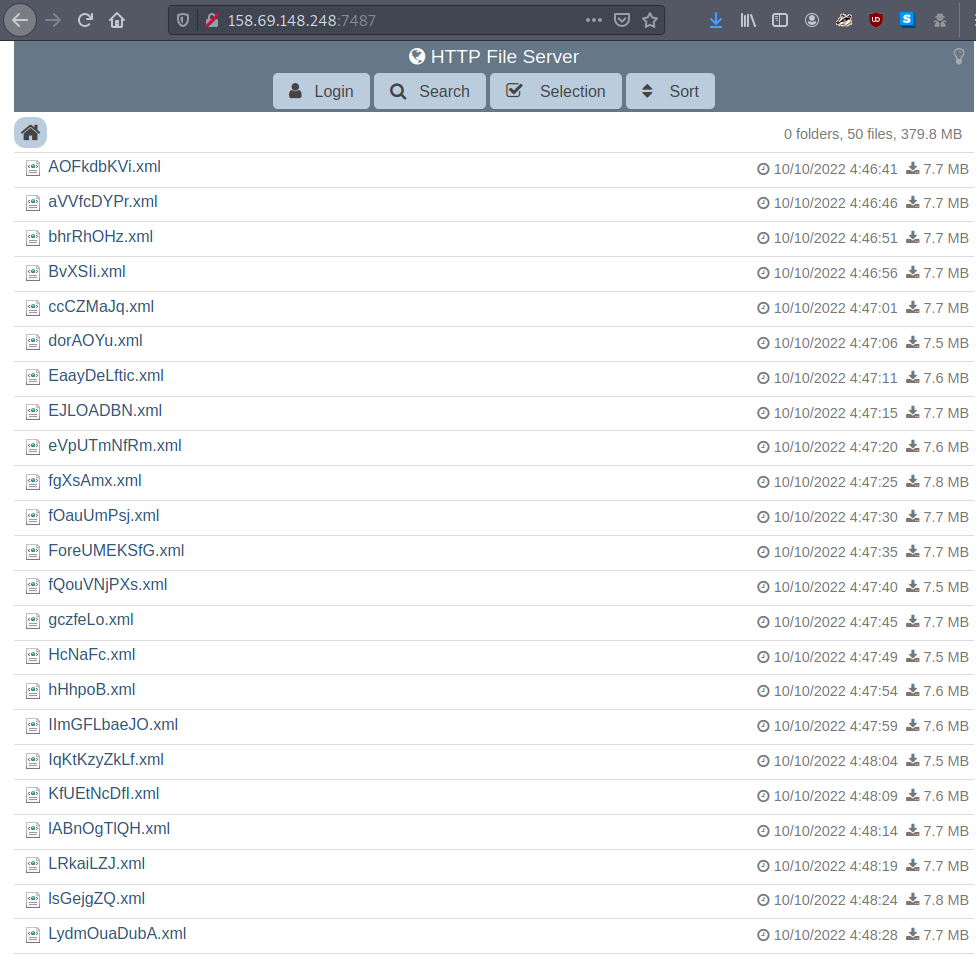

A pesar de que los grupos de delincuentes detrás de estas amenazas llevan años realizando campañas de este tipo en Latinoamérica y otros países como España, seguimos viendo como cometen errores a la hora de camuflar u ocultar parte de la infraestructura utilizada. En esta ocasión vemos que se puede acceder a los archivos XML generados correspondientes al payload de Grandoreiro en un listado de acceso público.

Sabiendo el tipo de delincuentes que hay detrás de estas amenazas, y a pesar de que han mejorado sustancialmente sus técnicas, tácticas y procedimientos en los últimos años, tampoco nos extrañan estos tipos de descuidos e incluso recordamos ocasiones en las que nos han dejado curiosos mensajes a los investigadores de amenazas.

Conclusión

Que Grandoreiro haya vuelto a la actividad tras unos meses de descanso y Mekotio siga también activo demuestra que aún les queda cuerda para rato a estos delincuentes y que van a tratar de seguir consiguiendo víctimas en España y otros países. Sin embargo, evitar caer en este tipo de trampas es tan fácil como desconfiar de este tipo de mensajes, evitar pulsar sobre enlaces no solicitados o abrir archivos descargados de Internet que no sabemos qué contienen a ciencia cierta, y contar con soluciones de seguridad que detecten y eliminen estas y muchas otras amenazas.

Powered by WPeMatico