Qué hace un troyano en el ordenador y cómo evitarlo

Hay muchos tipos de ataques informáticos que pueden poner en riesgo la seguridad al navegar por Internet o utilizar cualquier dispositivo. En este artículo vamos a hablar de uno de ellos. Vamos a explicar qué es un troyano, qué función tiene y, por supuesto, qué podemos hacer para evitar este tipo de malware. Daremos algunos consejos para que la seguridad esté siempre presente y no tener ningún problema.

Qué es un troyano

En primer lugar vamos a explicar en qué consiste exactamente un troyano. Su nombre viene del caballo de Troya, ya que en este caso se trata de un software malicioso que se disfraza de archivo legítimo. Puede ser un documento de texto, una imagen, un programa… Cualquier cosa que simule ser algo seguro, pero en realidad se trata de un problema de seguridad.

Aunque la base de un troyano es la misma (ocultar un malware dentro de un archivo que parece legítimo) lo cierto es que no todos tienen el mismo objetivo. Normalmente un atacante va a buscar tomar el control de alguna manera de un equipo. De esta forma podrá robar datos o incluso colar otras amenazas.

Un troyano puede afectar tanto a ordenadores como a dispositivos móviles. Además, los hay para diferentes sistemas operativos. Se trata de un tipo de malware que se ha ido adaptando con el paso del tiempo para lograr que los ciberdelincuentes cumplan sus objetivos en relación al robo de información o tomar el control de los sistemas.

Algunos ejemplos de troyanos importantes son Zeus, Emotet, Petya o WannaCry. Han puesto en riesgo a numerosas empresas y también usuarios particulares. Hay que tener en cuenta que este tipo de ataques no solo afecta a usuarios domésticos, sino que también apuntan a importantes organizaciones.

Cuál es su función y cómo afecta

Los troyanos pueden tener diferentes funciones y características. No todos actúan igual y no todos son igual de peligrosos. Vamos a explicar cuáles son sus principales funciones y de qué manera va a afectar a la seguridad tanto de usuarios domésticos como también de empresas y organizaciones que se vean infectadas.

Crear una puerta trasera

El primer objetivo de un troyano es el de crear una puerta trasera. Es uno de los ataques más comunes que pueden ocurrir. Esta puerta va a permitir que el atacante obtenga cierto control o acceso al dispositivo. Por ejemplo va a poder colar datos, archivos maliciosos que obtengan información, etc.

Generalmente la víctima no se entera rápidamente del problema. Es decir, no aparecen síntomas notables como un mal funcionamiento de primeras. Esto hace que un atacante pueda estar mucho tiempo con acceso a un sistema hasta que es descubierto, por lo que tiene margen para recopilar datos.

Descargas ocultas

También existen los troyanos de descargas. Su objetivo va a ser descargar contenido en el equipo sin el permiso de la víctima. Esto lo hará de forma oculta, a través de comandos que previamente han sido programados para que lleve a cabo ciertas acciones una vez entre en el dispositivo.

Normalmente estas descargas ocultas van ligadas a más software malicioso. Pueden descargar virus y otras variedades de malware que afecten a la seguridad y privacidad. Por ejemplo podrían descargar un keylogger que se encargue de robar las contraseñas que la víctima pone en el ordenador.

Robar información

Otra función clara es la de robar información del equipo al que han infectado. Pueden recopilar datos personales de la víctima, espiar, recopilar datos relacionados con la navegación, programas que utiliza, archivos que hay en ese equipo, etc. Puede robar todo tipo de datos.

Esos datos pueden ser usados con diferentes fines. Por ejemplo podrían servir para realizar ataques Phishing personalizados, robar datos confidenciales de una empresa o de una organización para luego venderlos a la competencia o incluso extorsionar con esos datos y amenazar con hacerlos públicos.

Acceso remoto

Otro objetivo de los troyanos suele ser otorgar un acceso remoto total a un atacante. Básicamente va a poder actuar como si estuviera físicamente delante del equipo. Va a poder controlar el sistema, instalar o desinstalar aplicaciones, borrar archivos, modificar documentos, etc.

Esto también permite ampliar los ataques, ya que con el acceso remoto total a un sistema se abre un abanico de posibilidades muy grande para los ciberdelincuentes. Van a poder robar datos o instalar cualquier aplicación sin permiso.

Ataques DDoS

Por otra parte, hay que hacer mención también a los ataques DDoS o de denegación de servicio distribuido. Un troyano puede lanzar ataques de este tipo para saturar un servidor y que no pueda dar respuesta a las solicitudes legítimas que va a realizar otro usuario y se va a encontrar con que no funciona.

Los troyanos pueden estar diseñados para este fin y el objetivo aquí es afectar al buen funcionamiento de una empresa, por ejemplo. Pueden servir como vía para lanzar ataques que comprometan equipos en base a lanzar múltiples solicitudes.

Consejos para evitar este tipo de malware

Como has podido ver, un troyano es una amenaza de seguridad importante. Es esencial tomar medidas para evitar ser víctimas de estos ataques. Por ello, vamos a dar algunos consejos esenciales con el objetivo de que nuestros dispositivos estén correctamente protegidos y no aparezcan problemas.

Usar programas de seguridad

Algo muy importante para mantener la seguridad y evitar troyanos y otras amenazas es contar con un buen antivirus. Hay muchas opciones. Una de las más utilizadas es el propio Windows Defender, el antivirus que viene con los sistemas de Microsoft. No obstante, hay muchas opciones tanto gratuitas como de pago. Por ejemplo Avast o Bitdefender son algunas alternativas.

Pero más allá de un antivirus, también puedes contar con un firewall. Es otra herramienta que va a proteger las conexiones de Internet y evitar ataques. Además, siempre puedes utilizar complementos para el navegador para que alerte en caso de acceder a un sitio malicioso o al bajar algún archivo peligroso.

Mantener todo actualizado

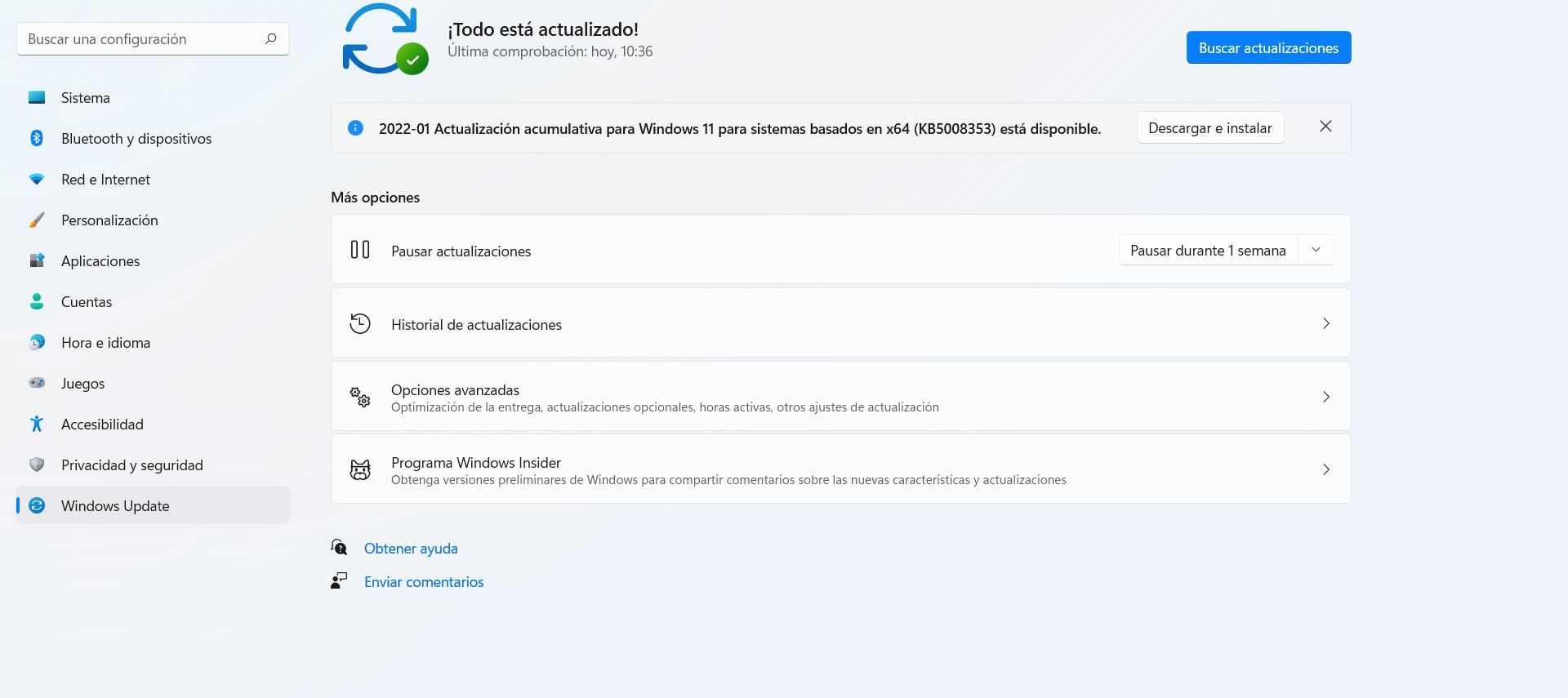

Por supuesto, es esencial tener todo actualizado. De hecho los ciberdelincuentes pueden aprovecharse de una vulnerabilidad para colar un troyano. Podrían usar un fallo en Windows o en algún programa que utilices para colar así software malicioso sin que te des cuenta y poder controlar el dispositivo.

En el caso de Windows, para actualizar el sistema tienes que ir a Inicio, entrar en Configuración y acceder a Windows Update. Automáticamente te mostrará posibles actualizaciones pendientes y deberás agregarlas para tener todo listo y protegido para conseguir el mejor funcionamiento y evitar también problemas.

Instalar solo aplicaciones oficiales

Algo muy importante, y que no siempre se tiene en cuenta, es instalar únicamente aplicaciones oficiales. Es cierto que existen muchas opciones para casi todo, pero lo ideal es utilizar solo programas que sean fiables, seguros y que no hayan sido modificados de forma maliciosa para robar datos o, en este caso, colar troyanos.

Para lograrlo es importante descargar los programas solo de fuentes oficiales. Por ejemplo ir a la página web oficial de la aplicación o utilizar tiendas seguras como puede ser Google Play. De esta forma tendremos más garantías de que ese programa no ha sido modificado por un tercero para robar información.

Sentido común

Pero sin duda lo más importante es el sentido común. En la mayoría de ataques cibernéticos el pirata informático va a necesitar que cometamos algún error. Por ejemplo que hagamos clic en un enlace peligroso, que bajemos un archivo inseguro, etc. Esto hace que sea fundamental cuidar la navegación y no cometer errores.

Por ejemplo, debes asegurarte de no bajar archivos adjuntos que te llegan por el correo electrónico si no conoces realmente la fuente y no sabes con seguridad si puede ser o no una amenaza. Lo mismo a la hora de iniciar sesión o abrir cualquier link. Siempre debes comprobar que es algo fiable y no va a suponer un problema.

En definitiva, como has podido ver los troyanos son una amenaza de seguridad que puede comprometer tus datos personales o el funcionamiento del sistema. Puede tener diferentes funciones y siempre debes mantener la protección de los equipos. Has podido ver una serie de consejos esenciales para evitar problemas.

El artículo Qué hace un troyano en el ordenador y cómo evitarlo se publicó en RedesZone.

Powered by WPeMatico