DICOMo se hackea: el estándar de los hospitales

¿Alguna vez has pensado que las radiografías eran simples imágenes en JPG? ¿Recuerdas haber escuchado el nombre de DICOM? En este artículo esperamos resolver todas tus dudas sobre el protocolo de envío de imágenes médicas y mostrarte sus implicaciones en la ciberseguridad.

Introducción rápida a DICOM

Las imágenes médicas que se transmiten dentro de los hospitales, como radiografías o ecografías, no están en los formatos comunes de imagen, sino que están en formato DICOM (Digital Imaging and Communications in Medicine), sin embargo, sí que se pueden convertir a JPG o PNG.

Aunque a primera vista solo parezca un simple formato de imagen, DICOM es mucho más, es el estándar de transmisión, almacenamiento, recuperación, impresión, procesado y visualización de imágenes médicas y su información. Gracias a la implementación de este estándar, se revolucionó la tecnología en el ámbito sanitario, sustituyendo las radiografías físicas por radiografías digitales con todos los datos que estas implican. Hoy en día, DICOM está reconocido como el estándar ISO 12052.

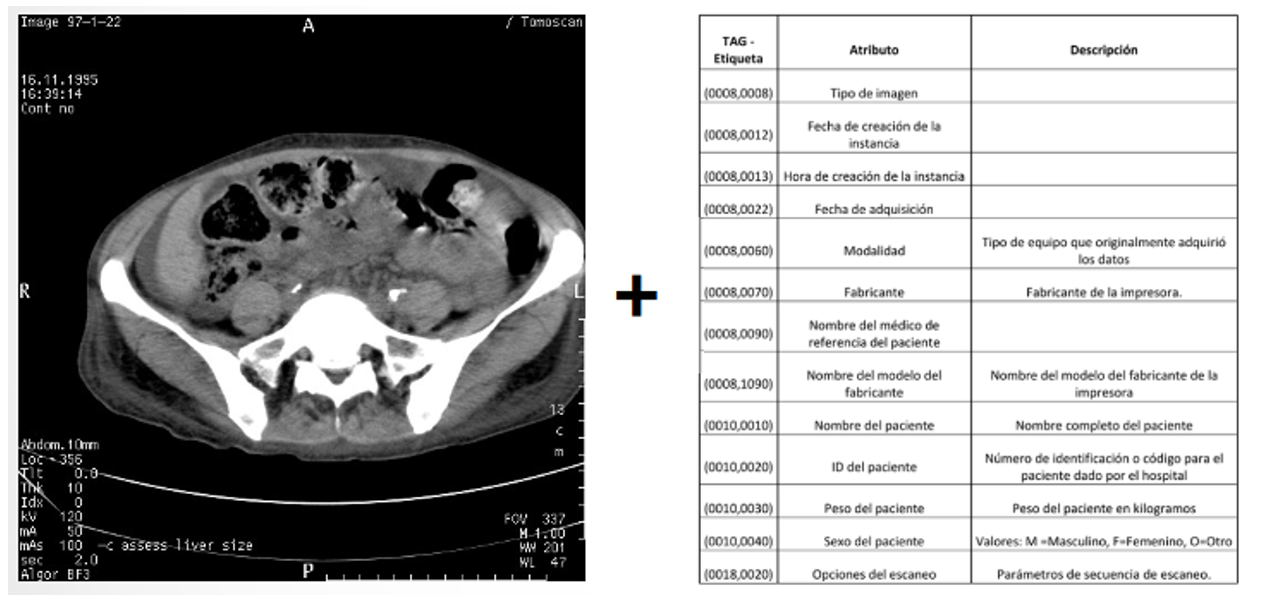

Como hemos comentado anteriormente, DICOM es un formato de almacenamiento de imagen médica. La razón por la que se utiliza DICOM y no otros formatos es que no solamente almacena la imagen tomada, sino que también almacena los datos del paciente, como se muestra en la Figura 2 debajo.

Algunos de los metadatos que se encuentran son el tipo de imagen, la fecha de creación, la modalidad (el equipo que adquirió los datos), nombre del médico, nombre del paciente, ID del paciente y peso del paciente entre otros.

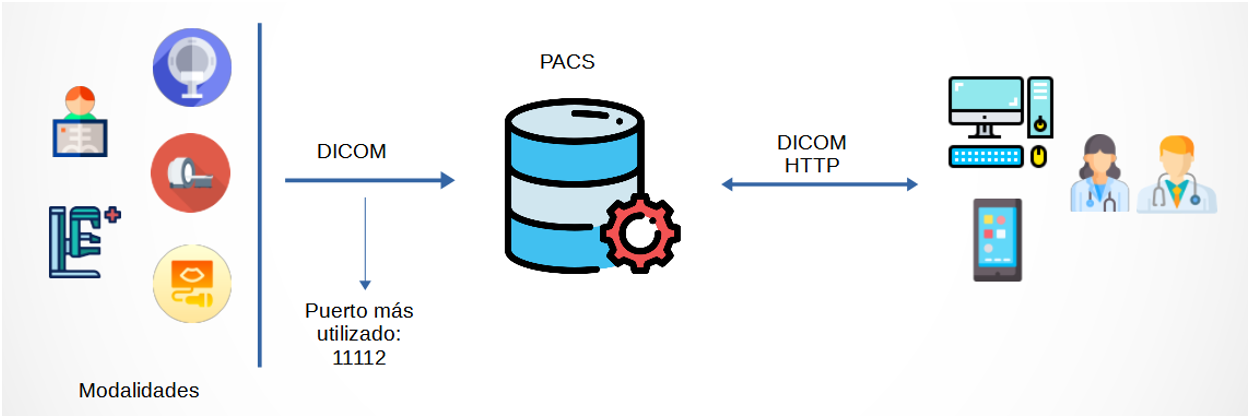

Para entender la transmisión de las imágenes DICOM dentro de un hospital, concretamente en una unidad de radiología o de imagen médica, en la Figura 3 se representa un esquema sobre la comunicación de DICOM y los elementos que lo componen para entender mejor todo este ecosistema.

Para empezar, tenemos las modalidades. Las modalidades son los equipos utilizados para la adquisición de imágenes médicas como pueden ser los ecógrafos, los mamógrafos, las resonancias magnéticas, los TACs, y los Rayos X, entre otros. Al adquirir la imagen mediante estas modalidades, se envían a través del protocolo DICOM (usualmente el puerto 11112) al PACS (Picture Archiving and Communication System), que es la base de datos donde se almacenan todas las imágenes que se envían en el sistema. A este servidor se puede acceder mediante peticiones DICOM desde otros servidores o mediante interfaces web habilitadas para médicos o radiólogos.

Principales vulnerabilidades en DICOM

Una vez ya hemos aprendido los conceptos básicos sobre DICOM y su funcionamiento, es esencial saber qué implicaciones tiene este estándar hoy en día en la ciberseguridad de los sistemas sanitarios.

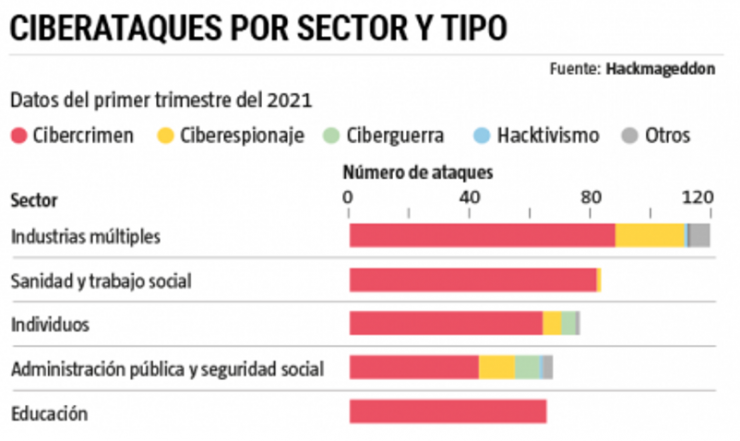

El número de ciberataques a hospitales está creciendo, siendo el sector sanitario el segundo más atacado, como se muestra en la Figura 4. Como consecuencia, las brechas de datos en los hospitales cada vez son más comunes, afectando a miles de pacientes. Para evitar estos ataques recibidos tendremos que buscar las principales vulnerabilidades de los hospitales para solucionarlas.

Así que, ¿cómo pueden afectar las configuraciones de DICOM a las brechas de datos de un hospital? En este caso, vamos a centrarnos en dos situaciones específicas y en cómo un atacante, aprovechando estas vulnerabilidades podría tener un acceso rápido a datos del hospital o del centro de salud.

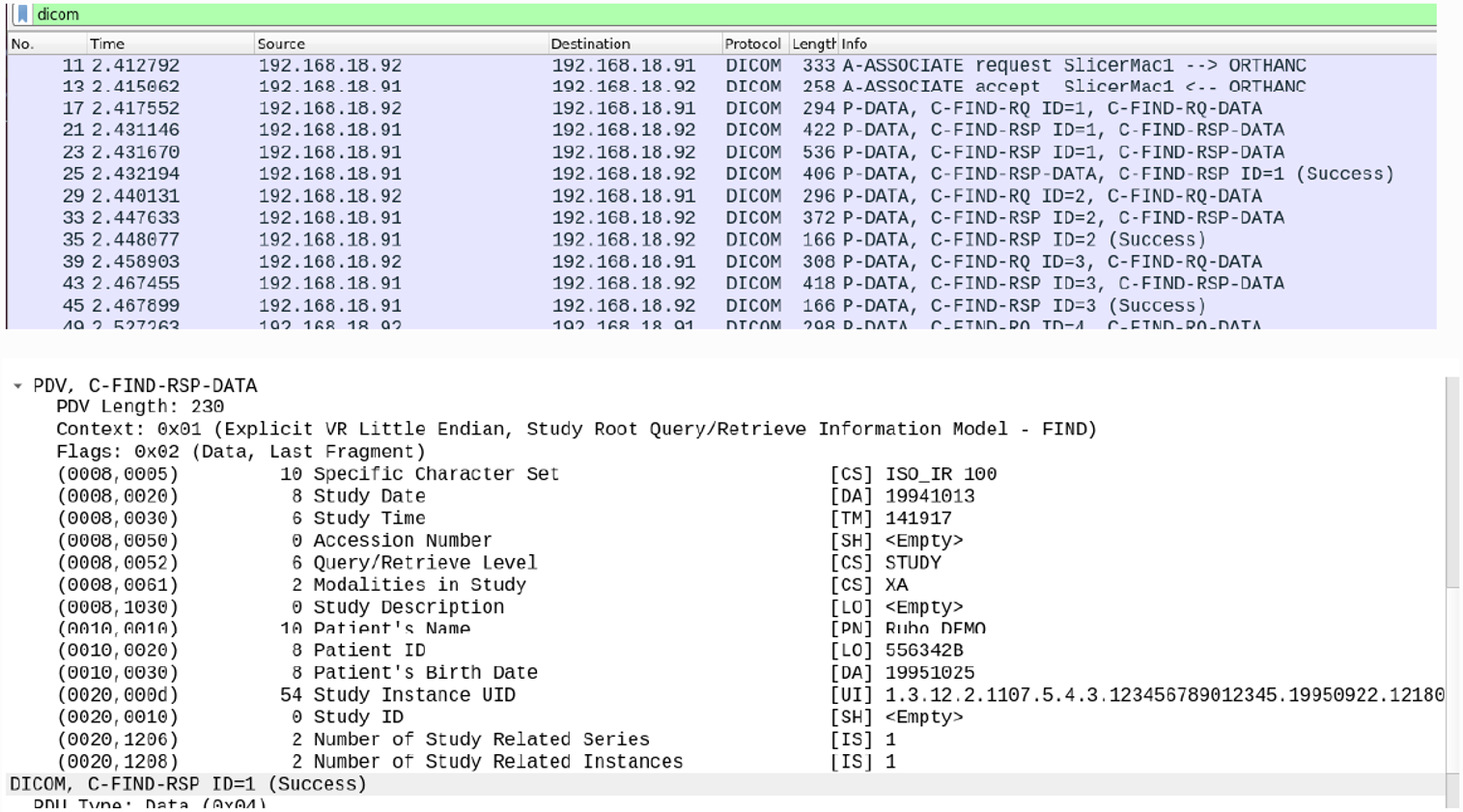

En la primera situación analizamos la red del hospital y encontramos imágenes transmitidas mediante el protocolo DICOM. Este protocolo no suele estar cifrado y al analizar los paquetes, encontramos los datos de los pacientes en texto plano. En la Figura 5 aparece una captura de Wireshark donde se visualizan los metadatos de la imagen enviada.

En el segundo caso, realizamos una búsqueda en Shodan.io encontrando puertos abiertos y servidores web de imágenes médicas. Al intentar acceder a los servidores web, nos damos cuenta de que no piden credenciales y que podemos visualizar imágenes privadas de pacientes y adquirir sus datos sin ningún tipo de restricción.

Estos pequeños ejemplos nos muestran las faltas de seguridad que encontramos hoy en día en el sector sanitario a la hora de utilizar el protocolo DICOM y en la transmisión de imágenes médicas. Unos ejemplos fáciles de implementar y sin necesidad de escribir ni una línea de código.

Contramedidas

La ciberseguridad en los hospitales es de vital importancia, así como tratar con los datos de los pacientes de forma responsable. ¿Qué podemos hacer para proteger un entorno sanitario? Una vez conocemos estos peligros, lo importante es implantar contramedidas para protegernos:

- Utilizar contraseñas robustas en los equipos médicos y los servidores web.

- Encriptar las comunicaciones DICOM.

- Realizar auditorías periódicas en la red médica.

- Monitorizar las peticiones DICOM y los accesos mediante la interfaz web.

Con la implementación de estas medidas estamos un paso más cerca de convertir los hospitales en lugares ciberseguros.

Referencias

- [1]“DICOM.” https://www.dicomstandard.org/ (accedido feb. 28, 2022).

- [2]“HIPAA Breach News,” HIPAA Journal. https://www.hipaajournal.com/category/hipaa-breach-news/ (accedido Feb. 28, 2022).

- [3]14:00-17:00, “ISO 12052:2017,” ISO. https://www.iso.org/cms/render/live/en/sites/isoorg/contents/data/standard/07/29/72941.html (accedido Feb. 28, 2022).

- [4]“January 2022 Healthcare Data Breach Report,” HIPAA Journal, Feb. 22, 2022. https://www.hipaajournal.com/january-2022-healthcare-data-breach-report/ (accedido Feb. 28, 2022).

- [5]“Yearly Archives: 2021,” HACKMAGEDDON. https://www.hackmageddon.com/2021/12/23/november-2021-cyber-attack-statistics/ (accedido Feb. 28, 2022).

La entrada DICOMo se hackea: el estándar de los hospitales aparece primero en Security Art Work.

Powered by WPeMatico