Configura servidor VPN IPsec en el D-Link DSR-1000AC

El router profesional D-Link DSR-1000AC dispone del protocolo IPsec, para establecer redes privadas virtuales con clientes móviles (VPN de acceso remoto) y también para intercomunicarnos con otras sedes de forma remota (VPN Site-to-Site). Este router avanzado tiene un firmware muy completo que nos permitirá configurar IPsec con IKEv1 o IKEv2, además de tener la posibilidad de configurar un cifrado robusto y con unas políticas de routing adaptadas a nuestras necesidades. Hoy en RedesZone os vamos a explicar en detalle cómo debemos configurar de forma segura IPsec para conectarnos de forma remota (VPN de acceso remoto).

¿Para qué sirve el IPsec incorporado en el router?

El protocolo IPsec es uno de los protocolos de VPN más importantes, utilizados y seguros que podemos configurar. IPsec nos permitirá establecer redes privadas virtuales, o para conectarnos de forma remota con los recursos de la empresa. Todas las comunicaciones de IPsec irán cifradas y autenticadas, de esta forma, estaremos proporcionando seguridad al canal de datos y también a la hora de establecer todas las comunicaciones. IPsec trabaja por encima de la capa de red, aunque para poder acceder al servicio de IPsec es necesario utilizar los protocolos UDP 500 y 4500, ya que son los puertos por defecto de este tipo de redes privadas virtuales.

En el caso del IPsec de este router profesional, tendremos la posibilidad de configurar de forma bastante avanzada el router, configurando tanto la fase 1 como la fase 2, con diferentes tipos de autenticación (PSK o RSA), además, podremos subir una CA con sus correspondientes certificados digitales para la autenticación de los diferentes clientes.

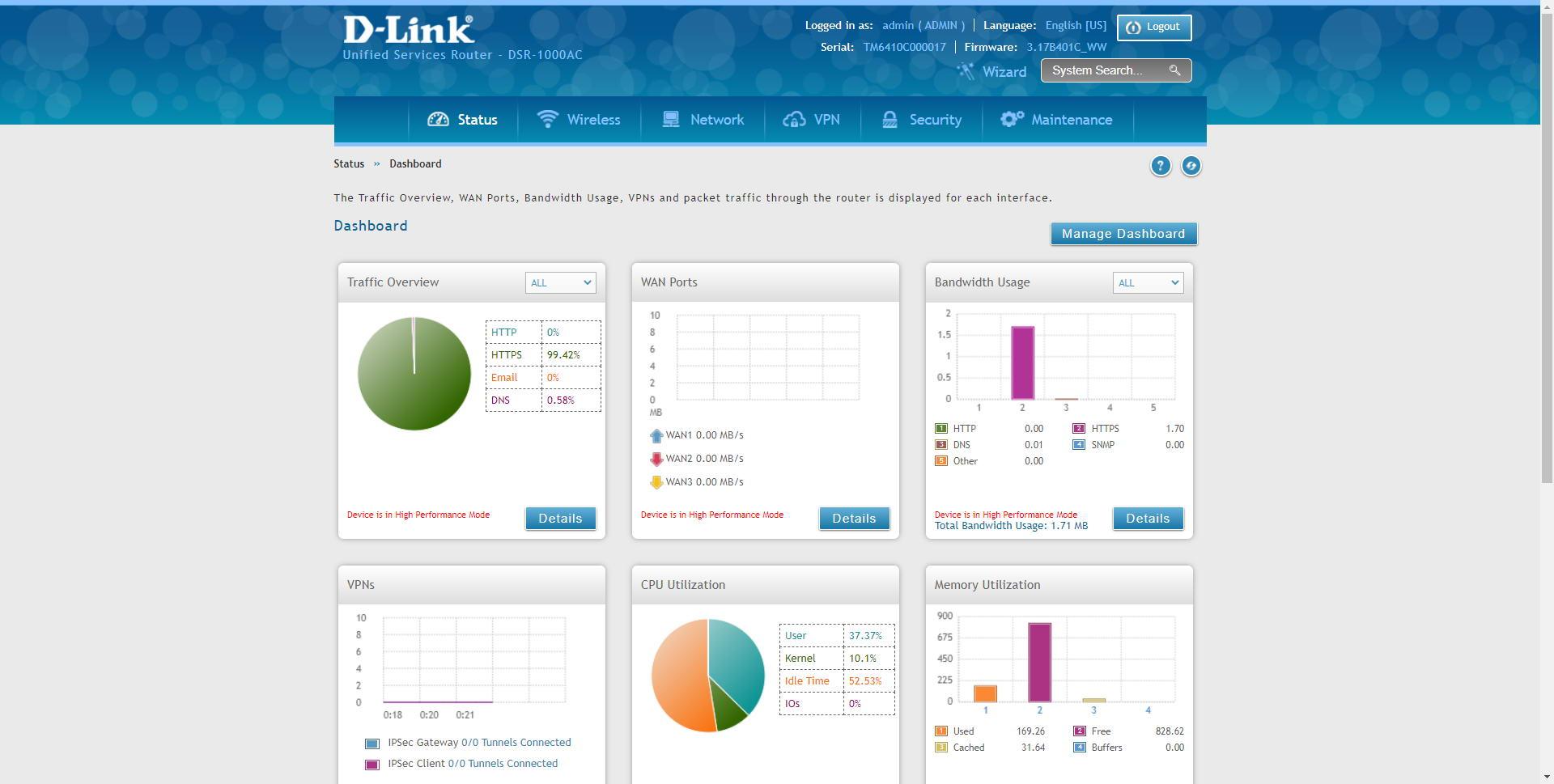

Lo primero que tenemos que hacer para configurar el servidor IPsec para que se conecten los clientes, es entrar al router vía https://192.168.10.1. El nombre de usuario y clave por defecto es «admin», pero debes cambiar la contraseña después del primer inicio de sesión. Una vez que hayamos accedido al firmware del router, debemos ir directamente a la sección de «VPN» donde debemos irnos a los menús específicos de IPsec. A continuación, podéis ver paso a paso todo lo que debemos hacer.

Configuración de IPsec en router D-Link DSR-1000AC

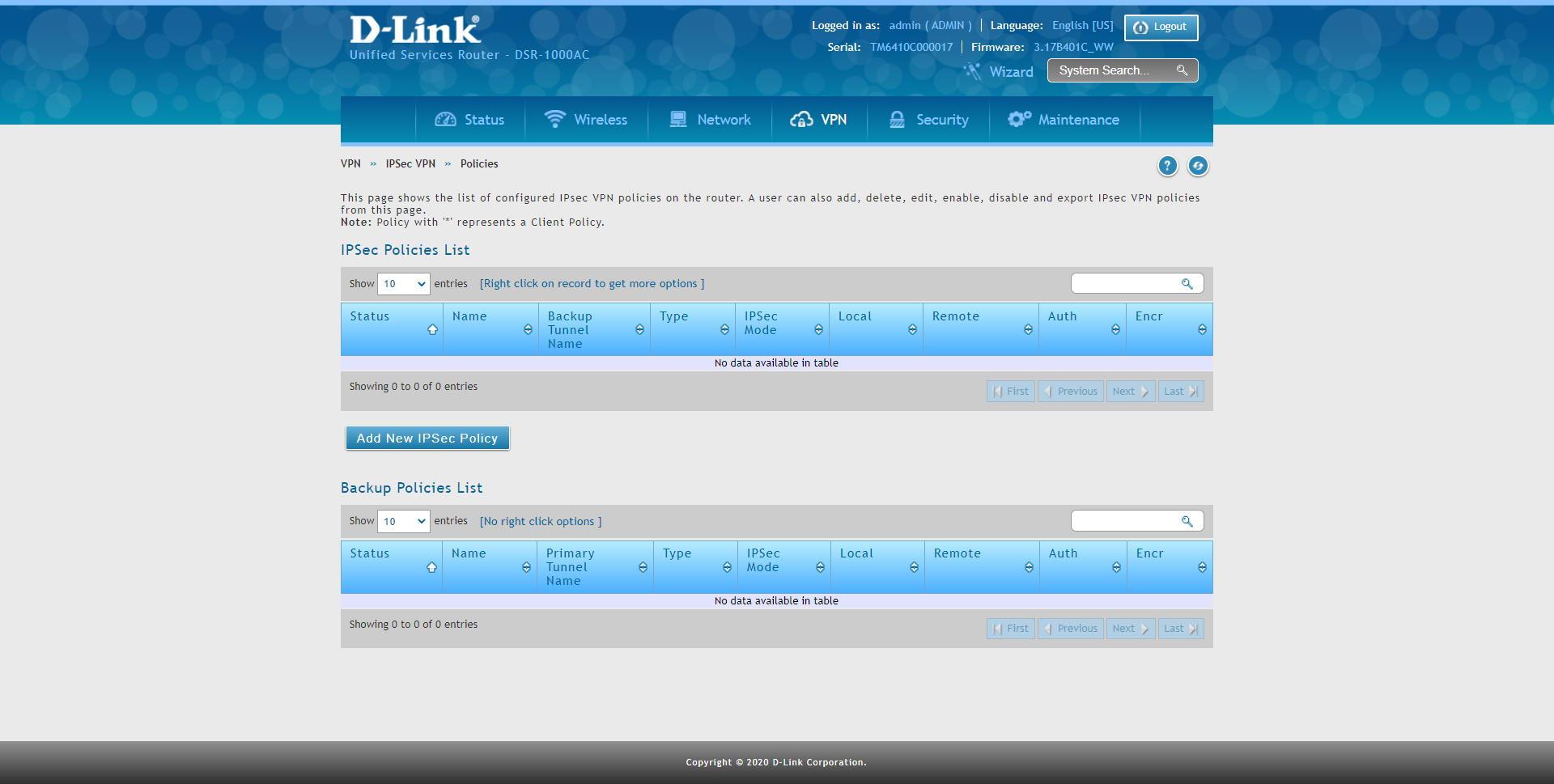

Lo primero que debemos hacer para configurar IPsec es irnos a la sección de «VPN / IPsec / Policies» y nos aparecerá un menú completo donde estarán todos los túneles IPsec que hayamos creado, y un botón para crear nuevos túneles IPsec para empezar a realizar VPN.

Si quieres crear un servidor VPN con IPsec para conectarte desde Windows a la empresa, o para redirección de tráfico, tenemos que crear un perfil específico para IPsec y que sea compatible con el programa Shrew VPN Client, uno de los más completos respecto a IPsec IKEv1 porque dispone de todos los métodos de autenticación. En el menú de IPsec / Policies, debemos pinchar en «Add New IPsec Policy»

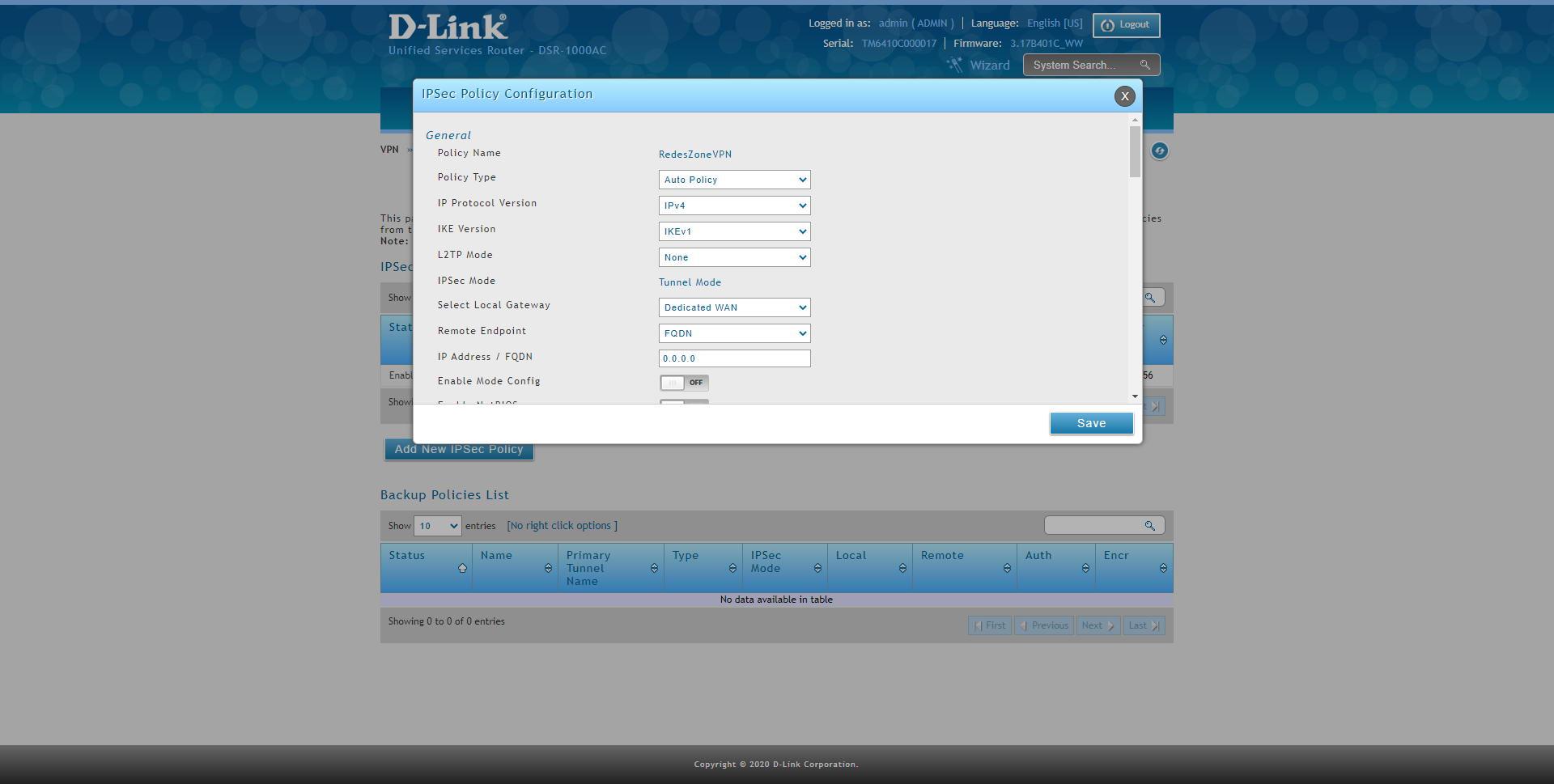

Y realizar la siguiente configuración:

- Policy Name: le damos un nombre al perfil de VPN

- Policy Type: Auto Policy

- IP protocol version: IPv4

- IKE version: IKEv1

- L2TP mode: none

- IPsec Mode: Tunnel Mode

- Select Local Gateway: Dedicated WAN

- Remote Endpoint: FQDN

- IP address / FQDN: 0.0.0.0 (esto significa cualquier origen)

- Enable mode config: OFF

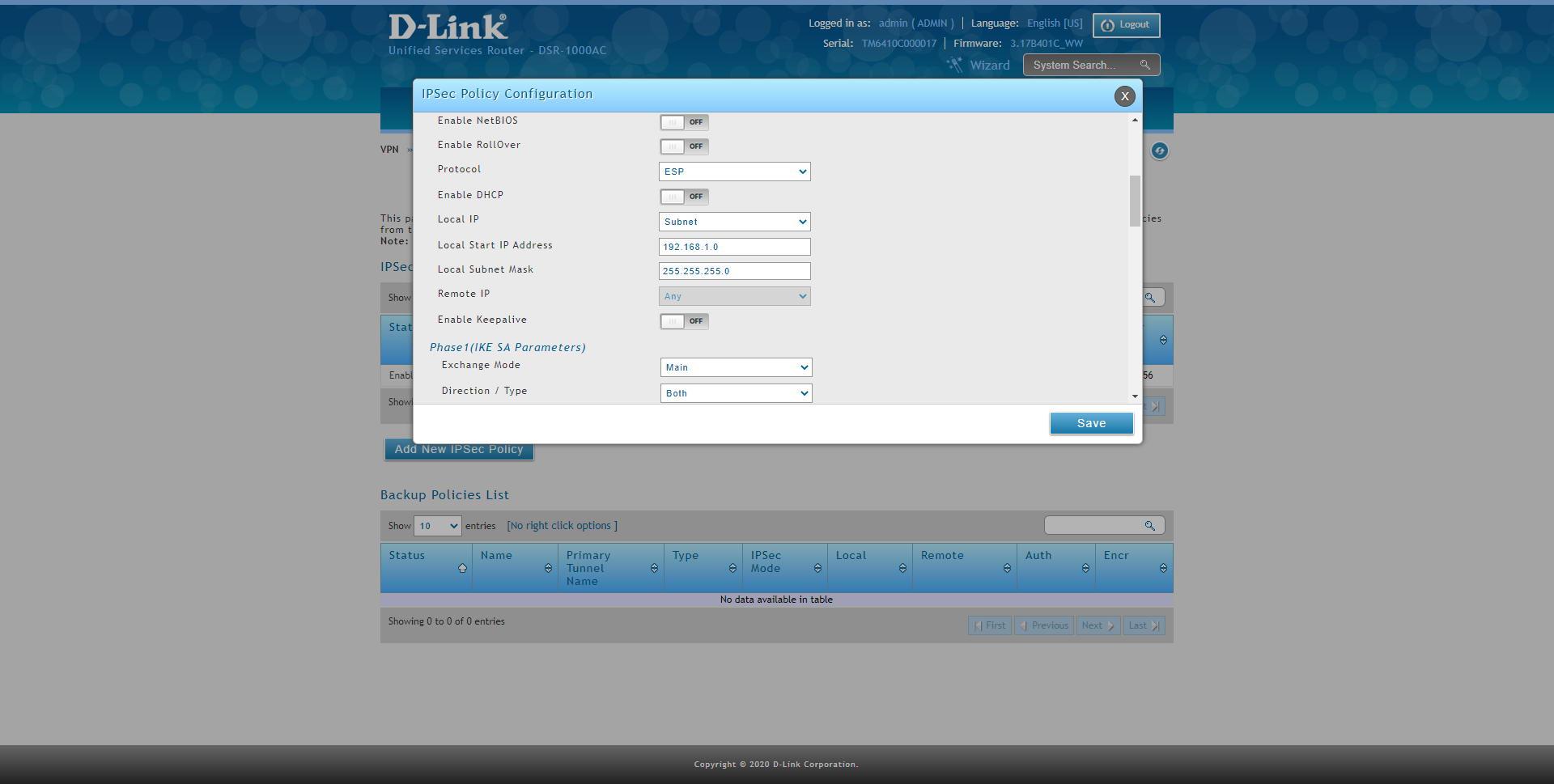

- Enable NetBIOS: OFF

- Enable RollOver: OFF

- Protocol: ESP

- Enable DHCP: OFF

- Local IP: Subnet

- Local start IP address: 192.168.1.0 (esta sería la red local nuestra para compartir con el usuario «remoto»)

- Local subnet Mask: 255.255.255.0 (o la máscara que usemos en esta subred)

- Remote IP: any

- Enable Keepalive: podemos activarlo o desactivarlo, nosotros lo dejamos en OFF.

Una vez que hayamos configurado los parámetros principales de IPsec, ahora tenemos que configurar la fase 1 de IKE con los parámetros SA.

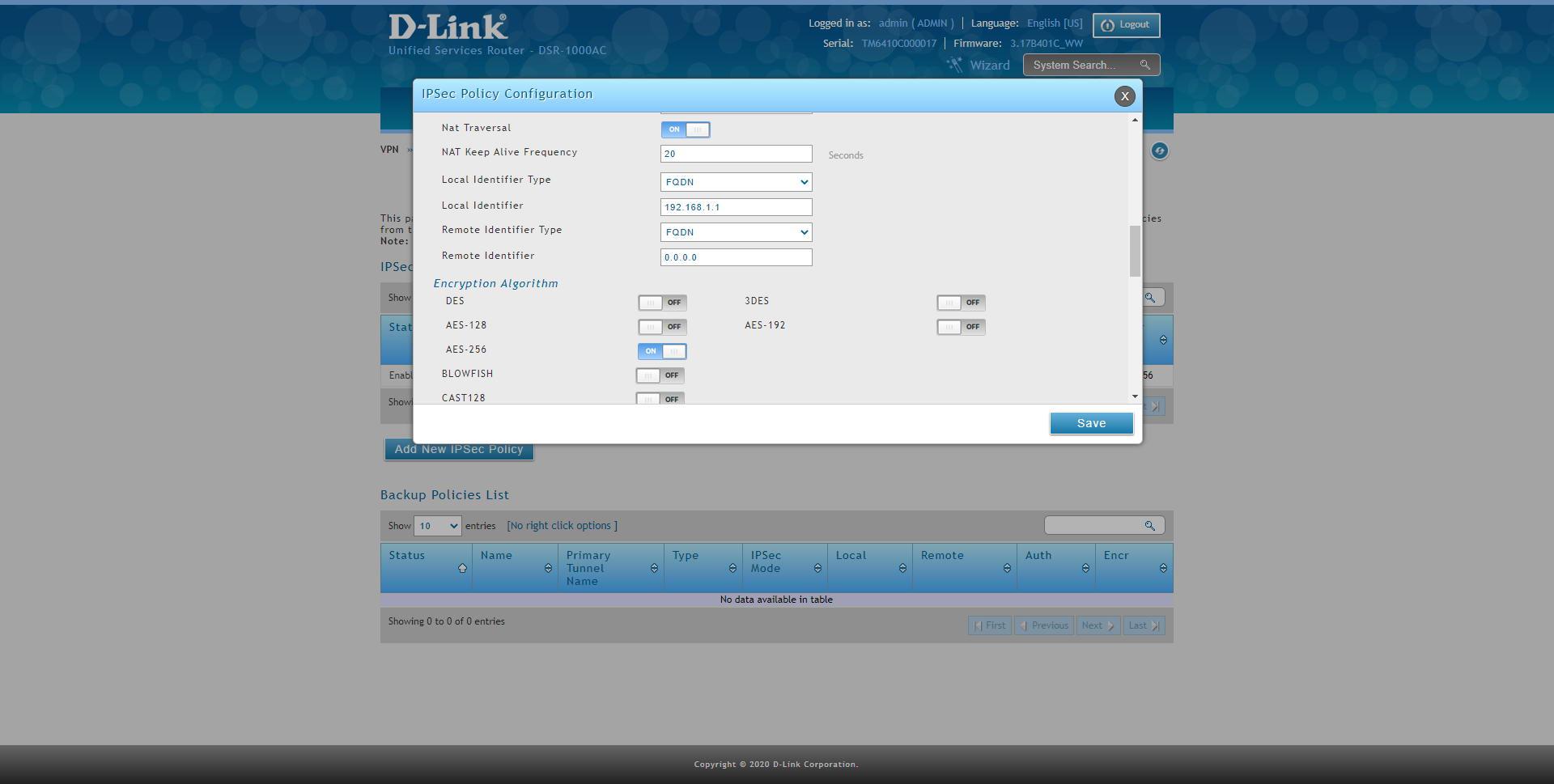

- Phase1 (IKE SA Parameters)

- Exchange Mode: Main (esto es muy importante, ponemos Main y no Aggresive)

- Direction / Type: Both

- Phase1 (IKE SA Parameters)

- NAT Transversal: ON

- NAT Keep Alive Frequency: 20 seconds

- Local Identifier Type: FQDN

- Local Identifier: 192.168.1.1 (esto lo tendremos que poner luego en el «remote identifier» del cliente).

- Remote Identifier Type: FQDN

- Remote Identifier: 0.0.0.0 (cualquiera)

- Encryption: habilitar AES-128, AES-192 y AES-256 únicamente.

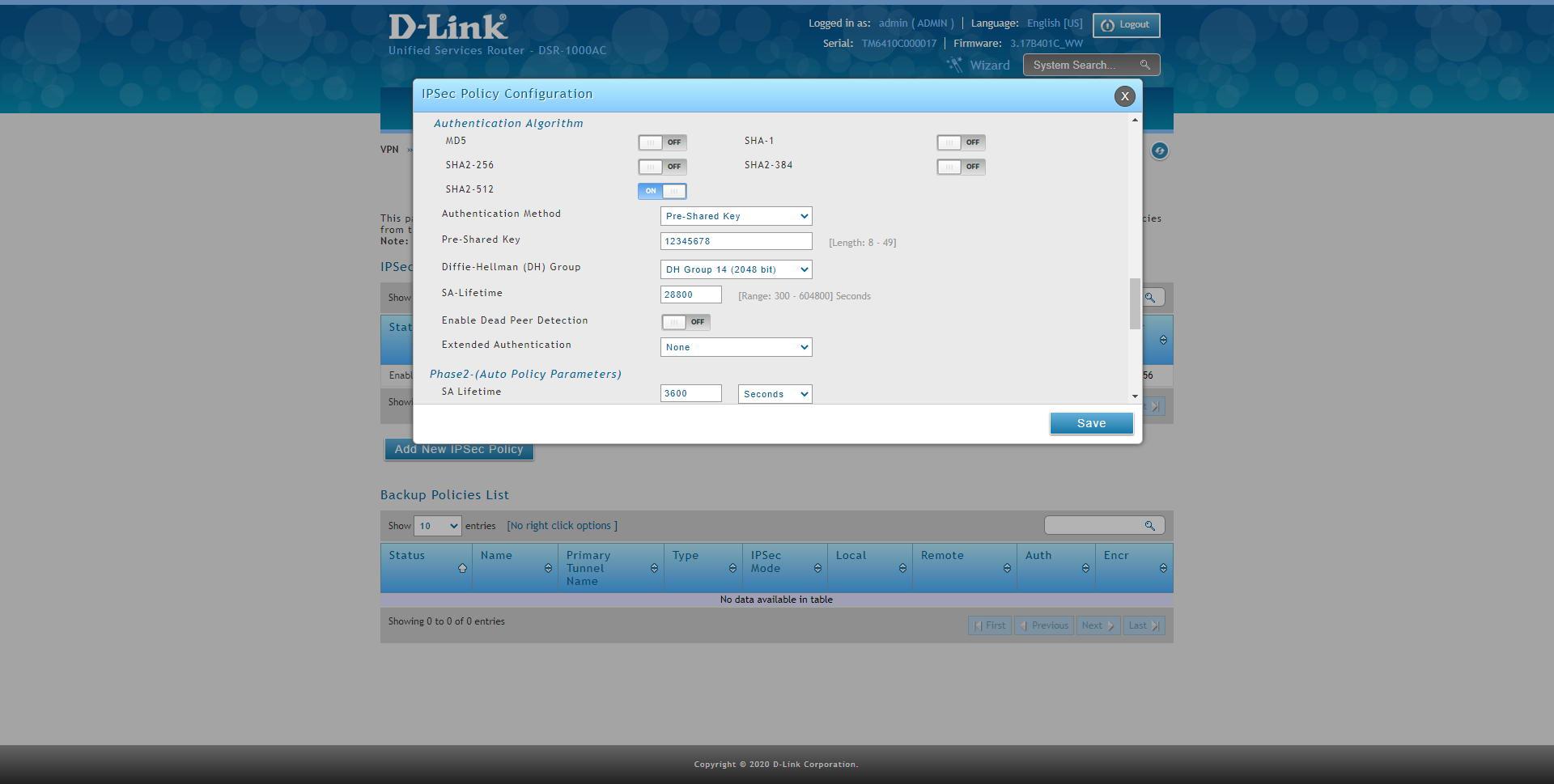

- Phase1 (IKE SA Parameters)

- Authentication Algorithm: habilitar SHA2-256, SHA2-512

- Authentication method: Pre-Shared Key

- Pre-Shared Key: 12345678 (o la clave que quieras)

- Diffie-Hellmann Group: DH Group 14 como mínimo

- SA-Lifetime: por defecto, 28800 seconds

- Enable Dead Peer detection: opcional

- Extended Authentication: None

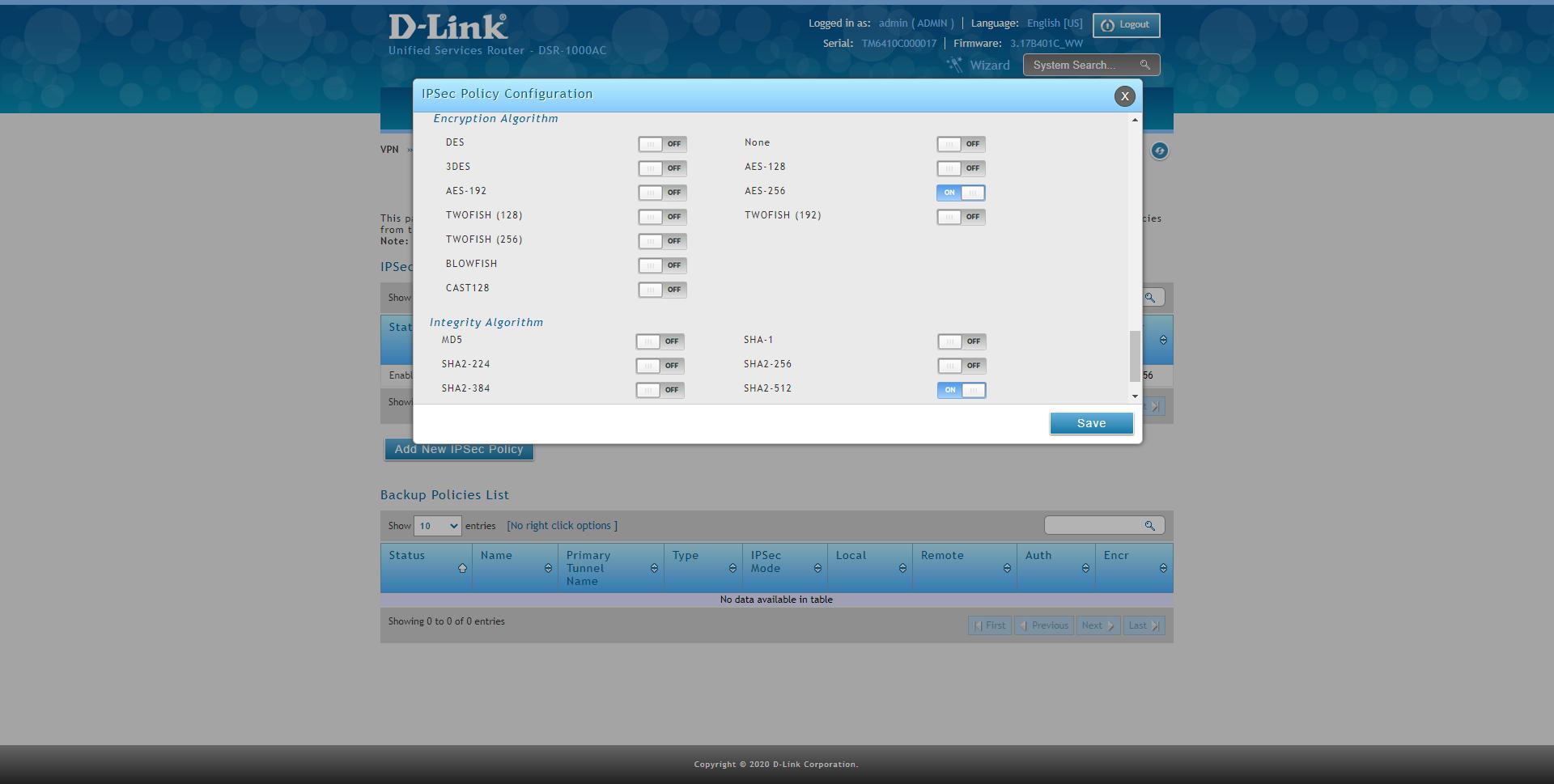

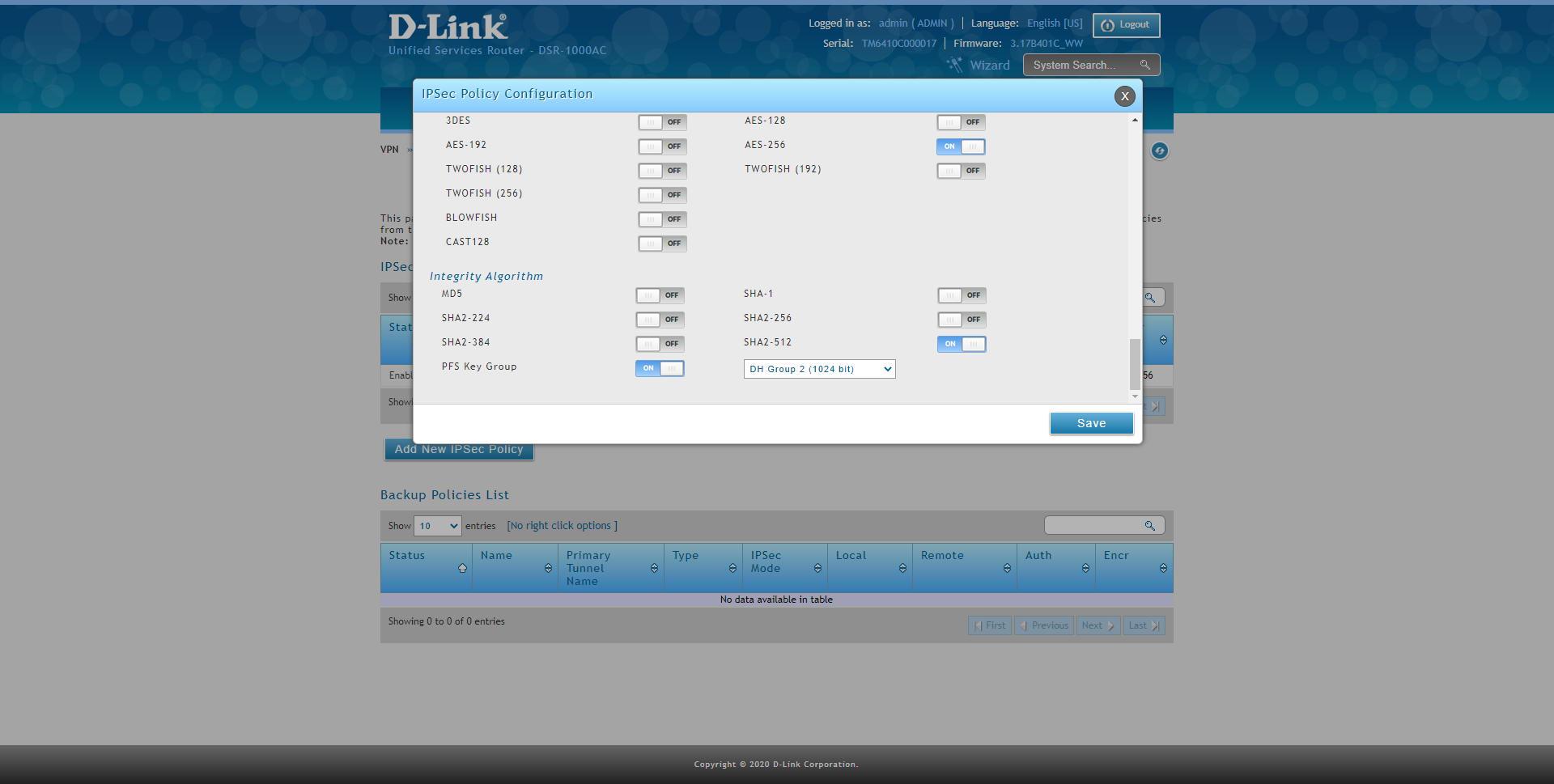

- Phase2 (Auto Policy Parameters)

- Encryption Algorithm: habilitar AES-128, AES-192 y AES-256, el resto no.

- Authentication Algorithm: habilitar SHA2-256 o SHA2-512.

- PFS Key Group: DH Group 2 como mínimo.

La configuración final sería la siguiente:

Una vez que hayamos configurado correctamente el servidor VPN IPsec, ahora tenemos que conectarnos vía VPN con el cliente Shrew para Windows.

Configuración del cliente VPN IPsec con Shrew en Windows 10

Lo primero que tenemos que hacer es meternos en la web oficial de Shrew y descargar el programa para Windows 10, la instalación de este programa es como cualquier otro, y es completamente gratuito, por lo que no tenemos que pagar nada por descargarlo o utilizarlo. Una vez instalado en nuestro sistema operativo, lo abrimos y pinchamos en «Add» para agregar un nuevo perfil IPsec al programa.

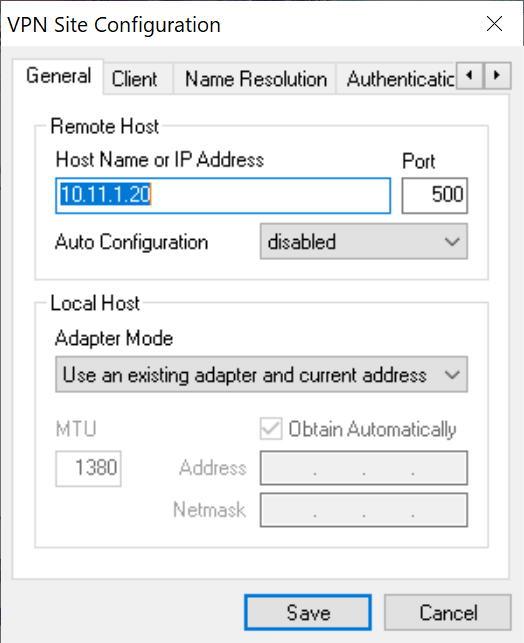

En el menú de «General» debemos poner lo siguiente:

- Host name or IP Address: tenemos que poner nuestro dominio Dyn o No-IP, o directamente la IP pública.

- Port: lo dejamos en 500

- Auto configuration: disabled

- Local host: Use an existing adaptar and current address

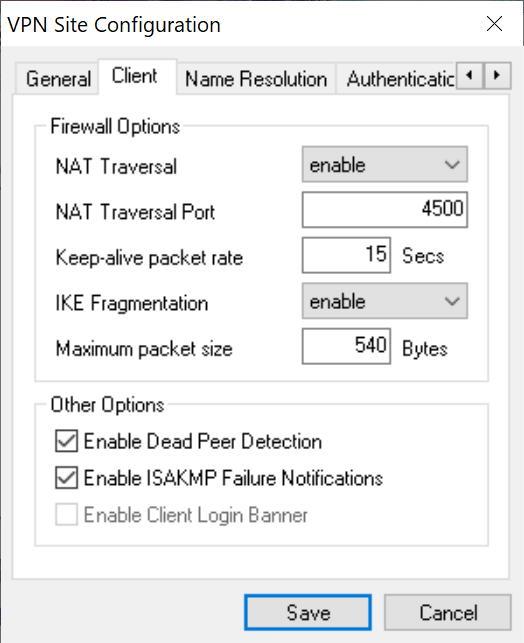

En el menú de «Client» debemos poner lo siguiente:

- Firewall Options:

- NAT Transversal: enable

- NAT Transversal Port: 4500

- Keep-alive packet rate: 15 segundos

- IKE Fragmentation: enable

- Maximum packet size: 540 bytes

- Other options: marcar las dos opciones.

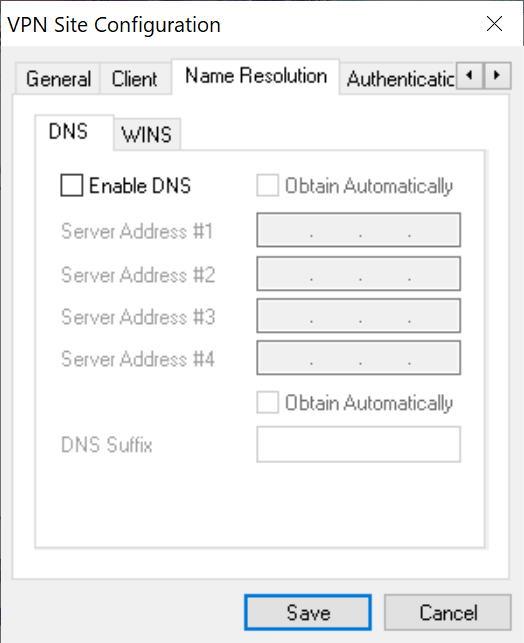

En el menú de «Name Resolution» debemos poner lo siguiente:

- Deshabilitar DNS y también WINS.

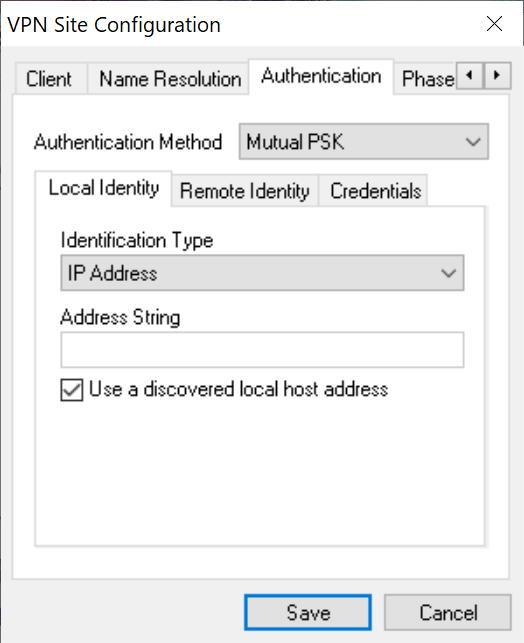

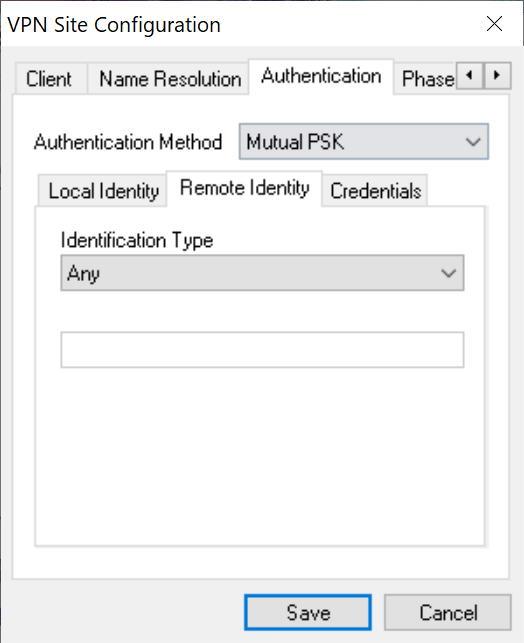

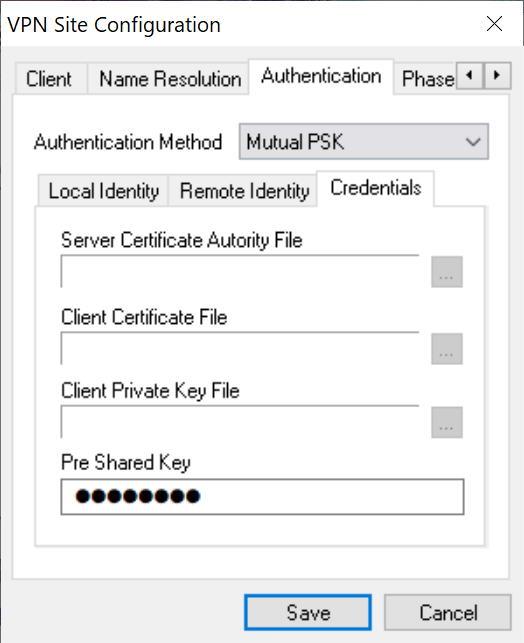

En el menú de «Authentication» debemos poner lo siguiente:

- Authentication method: Mutual PSK

- Local Identity: IP address, y pinchar en «Use a discovered local host address».

- Remote Identity: Any.

- Credentials: introducimos la contraseña de paso (12345678) en la sección de «Pre-shared Key»

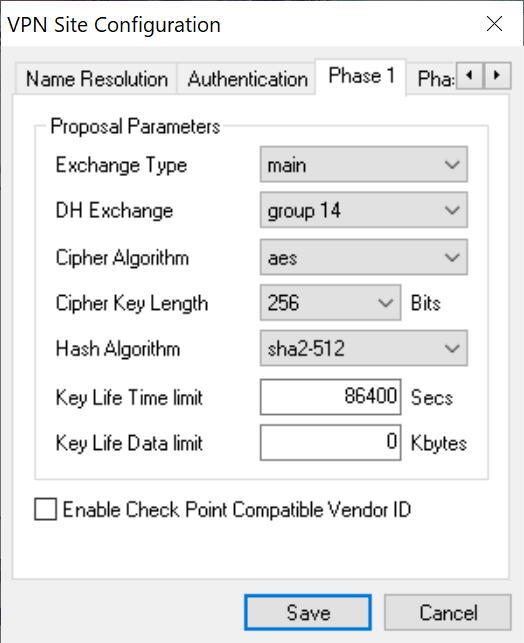

- En el menú de «Phase 1» debemos poner exactamente todo igual como en el router que hemos configurado previamente.

- Exchange Type: main

- DH Exchange: group 14

- Cipher Algorithm: AES

- Cipher Key Length 256 bits

- Hash algorithm SHA2-512

- Key Life Time Limit: 86400, por defecto.

- Key Life Data Limit: 0, por defecto.

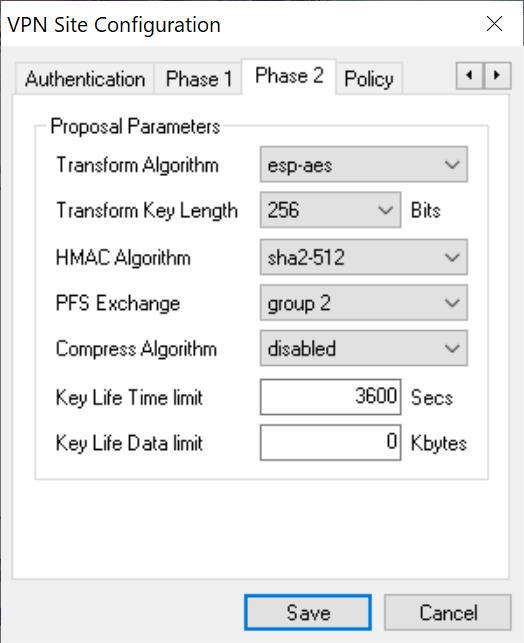

- En el menú de «Phase 2» debemos poner exactamente todo igual como en el router que hemos configurado previamente.

- Transform Algorithm: ESP-AES

- Transform Key Length: 256 bits

- HMAC Algorithm: SHA2-512

- PFS Exchange: Group 2

- Compress Algorithm: disables por seguridad

- Key Life Time Limit: 3600, por defecto.

- Key Life Data Limit: 0, por defecto.

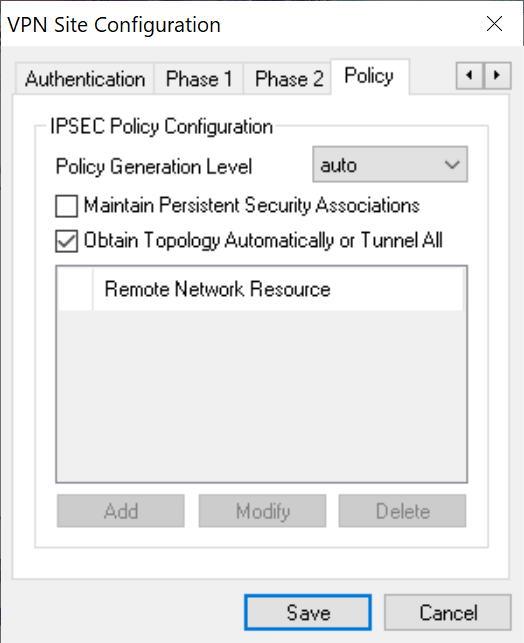

- En el menú de «Policy» debemos poner exactamente todo igual como en el router que hemos configurado previamente.

- Policy Generation Level: auto

- Marcar la opción «Obtain Topology Automatically or tunnel»

Si queremos acceder solamente a la red remota principal (192.168.1.0) quitamos la opción de «Obtain Topology Automatically or tunnel» y lo ponemos manualmente abajo, pinchando en «Add» y seleccionando «include» y la dirección de la subred.

Una vez configurado todo, pinchamos en «Save» y ya podremos empezar a conectarnos.

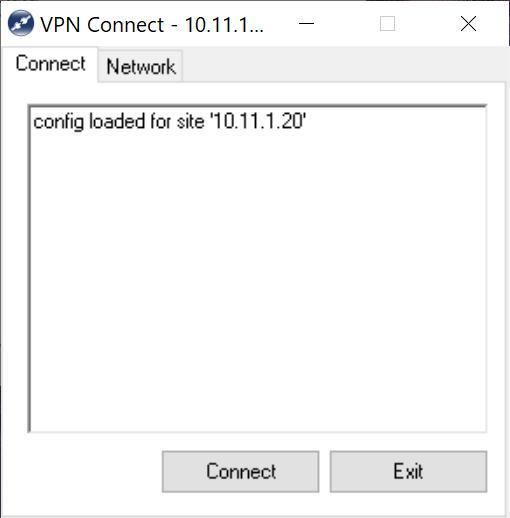

Para conectarnos, simplemente hacemos doble clic y en la sección de «Connect» pinchamos en «Connect» y esperamos unos segundos.

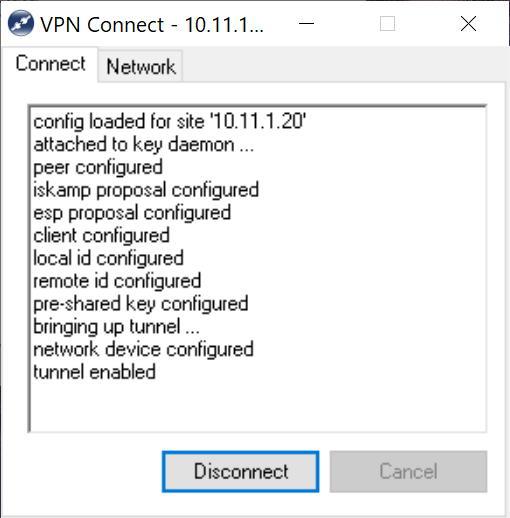

Nos aparecerá un registro de todas las acciones que se están haciendo, y finalmente nos indicará «Tunnel enabled».

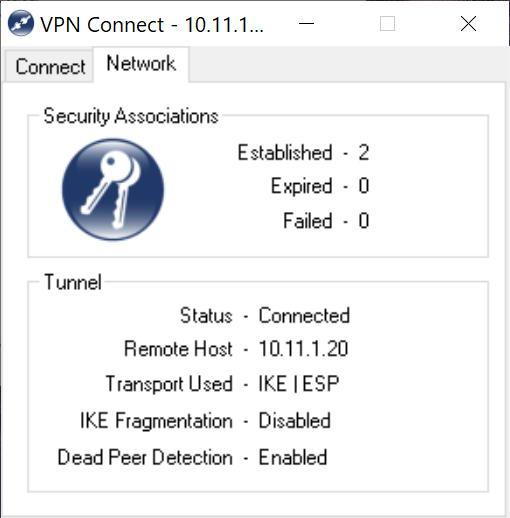

Si pinchamos en la pestaña de «Network» nos aparecerá que el establecimiento de la conexión se ha realizado correctamente, tal y como podéis ver aquí:

En estos momentos ya estaremos conectados de forma segura a la red local de la empresa o de la oficina, gracias al protocolo IPsec VPN que acabamos de configurar en el router D-Link DSR-1000AC. Otras configuraciones que podríamos realizar tomando como base esta misma, es configurar diferentes políticas de acceso a las diferentes subredes, esto se debe hacer en el propio router. También podríamos configurar un cliente IPsec en un móvil, pero en estos casos se hace uso de IPsec IKEv1 con xAuth, y requiere una configuración diferente en el router.

El artículo Configura servidor VPN IPsec en el D-Link DSR-1000AC se publicó en RedesZone.

Powered by WPeMatico