Protege los switches y puntos de acceso de tu red local para evitar ataques

Cuando tenemos una red doméstica o profesional con switches gestionables y puntos de acceso WiFi, es muy importante dotar a la red de la seguridad necesaria para evitar o mitigar los posibles ataques que nos realicen los futuros clientes, ya sean clientes cableados o clientes inalámbricos. Hoy en RedesZone os vamos a hablar de las medidas de seguridad que puedes tomar para proteger tu red, configurando de una forma específica los switches y también los puntos de acceso WiFi, con el fin de tener la red lo más segura posible.

Configuración general de la red local

Cuando hablamos de una red doméstica avanzada o una red profesional, es fundamental contar con una segmentación correcta de la misma utilizando VLANs. Es totalmente necesario disponer de un router/firewall que tenga soporte para VLANs con el estándar 802.1Q que es el que se utiliza actualmente, gracias a este soporte para VLANs, podremos configurar una subred dedicada por cada una de las VLAN, y permitir o denegar el acceso entre las diferentes VLANs que nosotros tengamos.

Una práctica muy recomendable para tener la mejor seguridad posible en una red, es disponer de una subred y VLAN específica para la gestión de los diferentes dispositivos de la red local, es decir, de los switches, puntos de acceso WiFi que tengamos y del controlador WiFi por software o hardware. Todo lo que sea gestión, administración y monitorización de los diferentes equipos de red debería estar contenida en esta VLAN.

Gracias a los routers/firewall con soporte para VLAN, se podría configurar para impedir el acceso desde otras VLANs a esta VLAN de gestión, con el objetivo de que nadie pueda acceder al menú web de configuración de los diferentes dispositivos, tampoco se permitirá el acceso vía SSH ni realizar el típico ping. Es decir, toda comunicación desde el resto de subredes como las de «marketing», «invitados», «trabajadores» no tendrán acceso a esta VLAN específica.

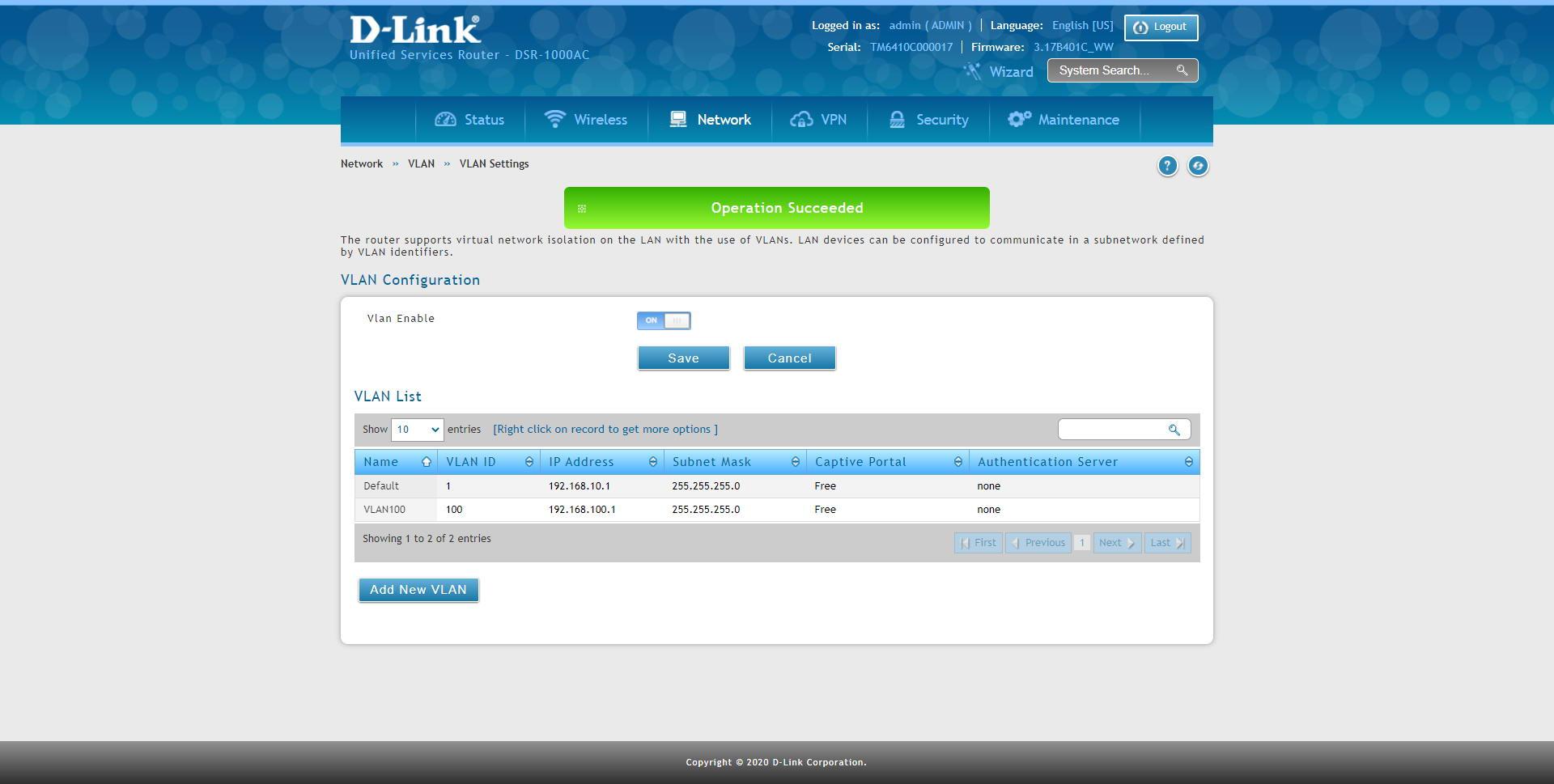

De manera predeterminada, en todos los equipos (routers, switches y APs) la VLAN ID 1 es la VLAN de gestión y administración, este VLAN ID es recomendable cambiarla por seguridad y aplicar las correspondientes listas de control de acceso para permitir o denegar el acceso. Por ejemplo, si utilizamos un router profesional como el DSR-1000AC, podremos configurar el VLAN ID que nosotros queramos y utilizar una subred específica, en esta subred específica deberán estar el resto de switches.

Imaginemos que creamos la VLAN ID 10 en el router/firewall y también en los switches para ser la de gestión. En el router o firewall deberemos crear este VLAN ID y pasar todas las VLANs por una interfaz en modo «trunk», es decir, con las VLAN tagged para que el switch «entienda» las diferentes VLANs que le estamos pasando.

La configuración de una VLAN de gestión en los switches, o también conocida como «Management VLAN» se configura de varias formas:

- Tenemos un menú específico de «Management VLAN», donde seleccionaremos la VLAN donde queremos que se realice la gestión. La dirección IP privada que pongamos en el switch deberá ser dentro del rango de la VLAN 10 de gestión, o utilizar el cliente DHCP para que obtenga dirección IP automáticamente.

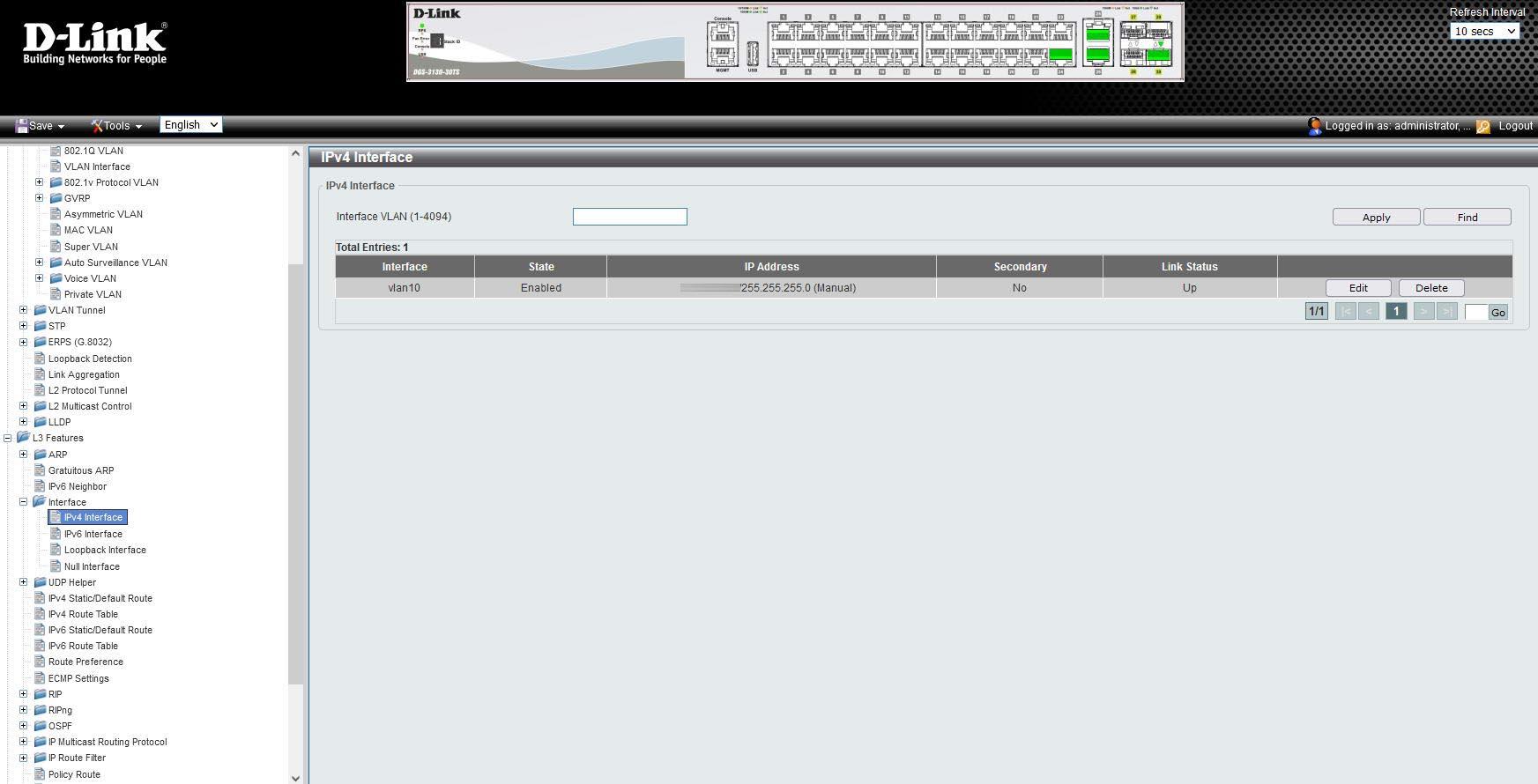

- Si tenemos un switch con funciones L3, deberemos crear una «Interface IPv4» con el VLAN ID 10 y proporcionar una dirección IP privada dentro del rango de la VLAN 10 de gestión, o utilizar el cliente DHCP para que obtenga dirección IP automáticamente.

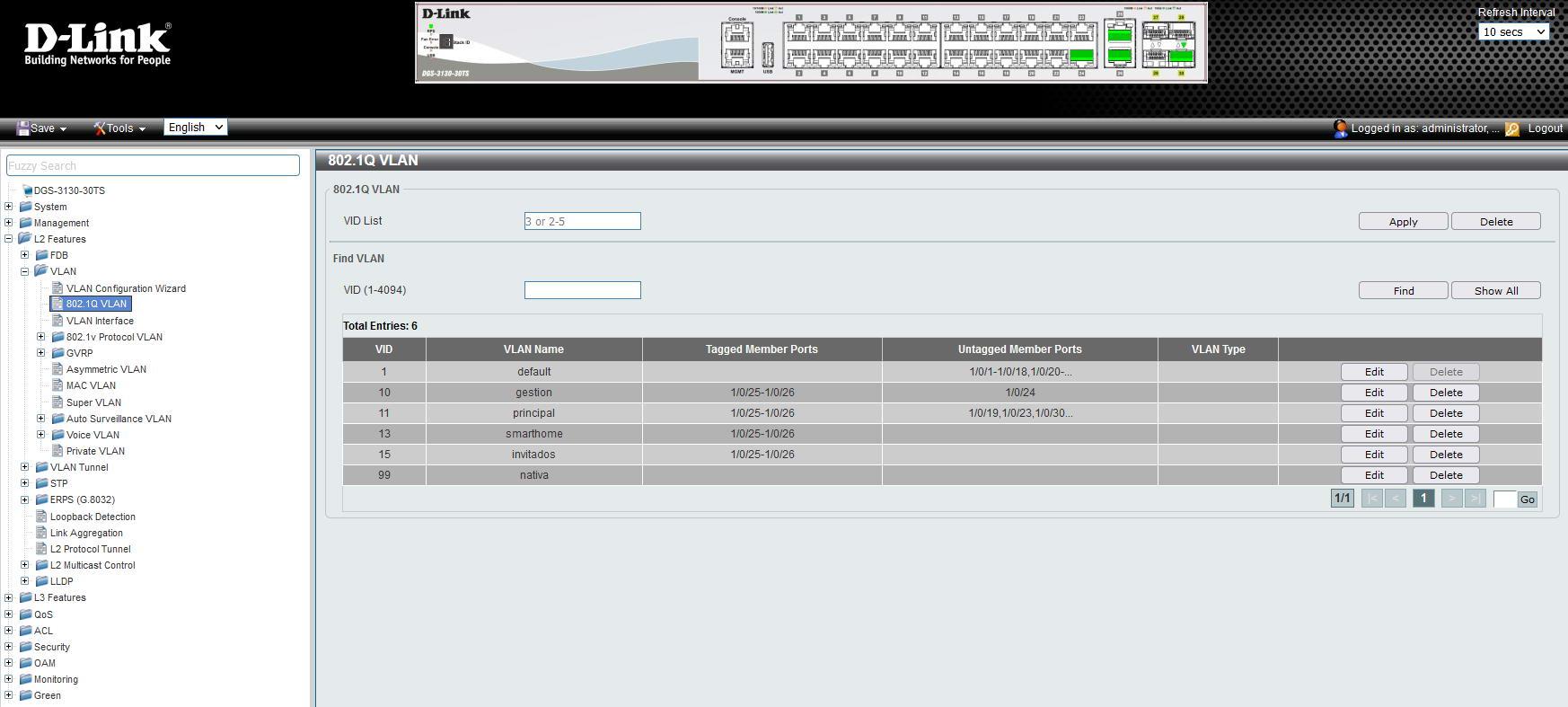

Por ejemplo, nosotros hemos utilizado el switch D-Link DGS-3130-30TS en esta ocasión, tal y como podéis ver, tenemos las diferentes VLANs configuradas, y los puertos 25 y 26 como «Tagged»:

En la sección de «IPv4 Interface» creamos una nueva interfaz con el VLAN ID que nosotros queramos, le ponemos una dirección IP para la administración y en estos instantes podremos administrar este equipo solamente a través de esta VLAN y con esta dirección IP en concreto.

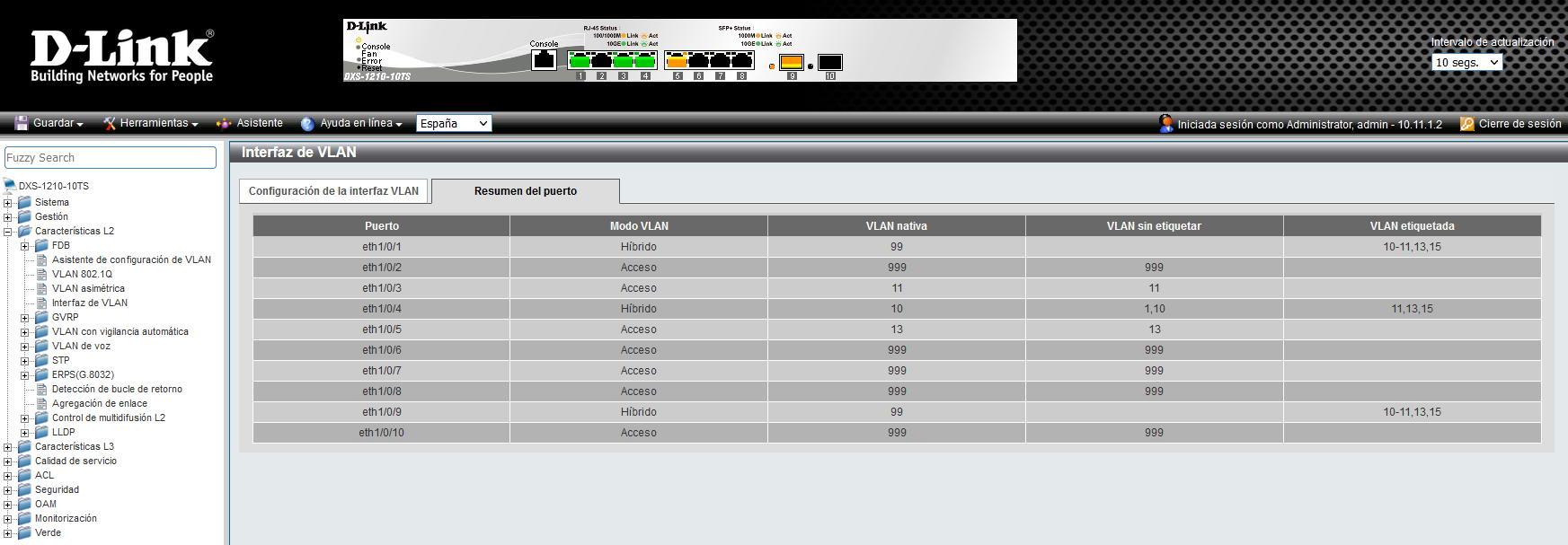

En switches más sencillos que son «Smart» como los de la gama DGS-1210 de D-Link, también tenemos esta funcionalidad con similares opciones disponibles. En este caso no nos permite quitar la VLAN default de la interfaz, pero podemos deshabilitar la administración, por tanto, estaríamos en el mismo escenario. Tal y como podéis ver, en este caso también podemos dar de alta la VLAN que nosotros deseemos para administración, de hecho, nos permite dar de alta hasta 4 IP Interface en este switch smart.

Este es el primer paso para configurar correctamente la seguridad de la red, segmentar adecuadamente la red en subredes, con diferentes permisos gracias a las listas de control de acceso o reglas en el firewall. Ahora vamos a ver qué medidas de seguridad podemos tomar en los switches gestionables.

Configuraciones en los switches gestionables

Los switches gestionables son los encargados de parar una gran cantidad de ataques que podrían comprometer las redes, es muy importante configurar adecuadamente y con la mejor seguridad estos dispositivos para evitar posibles problemas en el futuro. Existen una gran cantidad de ataques que tienen como objetivo atravesar las medidas de seguridad, os vamos a explicar los principales ataques y cómo podemos mitigarlos adecuadamente.

Lo primero que debemos tener en cuenta es utilizar unas credenciales de usuario robustas en el switch, es decir, tener una contraseña de administración lo suficientemente larga y compleja para no tener problemas de ataques de fuerza bruta o diccionario, no obstante, si se hace bien los clientes no tendrán comunicación con la web de gestión. Otra medida de seguridad importante es la posibilidad de crear otras credenciales de usuario con diferentes niveles de permisos, para que no todos los administradores de la red inicien sesión como administración (super usuario). Por último, sería recomendable habilitar la administración vía HTTPS para tener cifrado punto a punto, desde el navegador hasta el switch, además, si vas a entrar vía comandos a la administración es totalmente necesario habilitar SSH en lugar de Telnet, este último no proporciona ningún tipo de seguridad.

Gestionar los puertos y los troncales

Existe un ataque llamado Switch Spoofing que tiene como objetivo negociar trunks de forma automática, para recibir todo el tráfico de todas las VLANs que tengamos dadas de alta en el switch, de esta forma, un atacante podría tener acceso a todo el tráfico de las diferentes redes virtuales (VLAN) que tengamos. Para mitigar este ataque, es fundamental:

- Deshabilitar los puertos del switch que no se vayan a utilizar.

- No negociar trunks de forma automática.

- Los puertos que no están como trunks, ponerlos como ACCESS de forma explícita.

Hay otro ataque llamado Double Tagging que permitiría enviar datos a una VLAN a donde realmente no se tiene acceso. Para evitar este ataque, es recomendable lo siguiente:

- Los puertos que no estén en uso, ponerlos como ACCESS de forma explícita y en una VLAN creada en el switch y que no tenga un uso real (VLAN 999 por ejemplo).

Haciendo estas recomendaciones básicas, evitaremos una gran cantidad de posibles ataques.

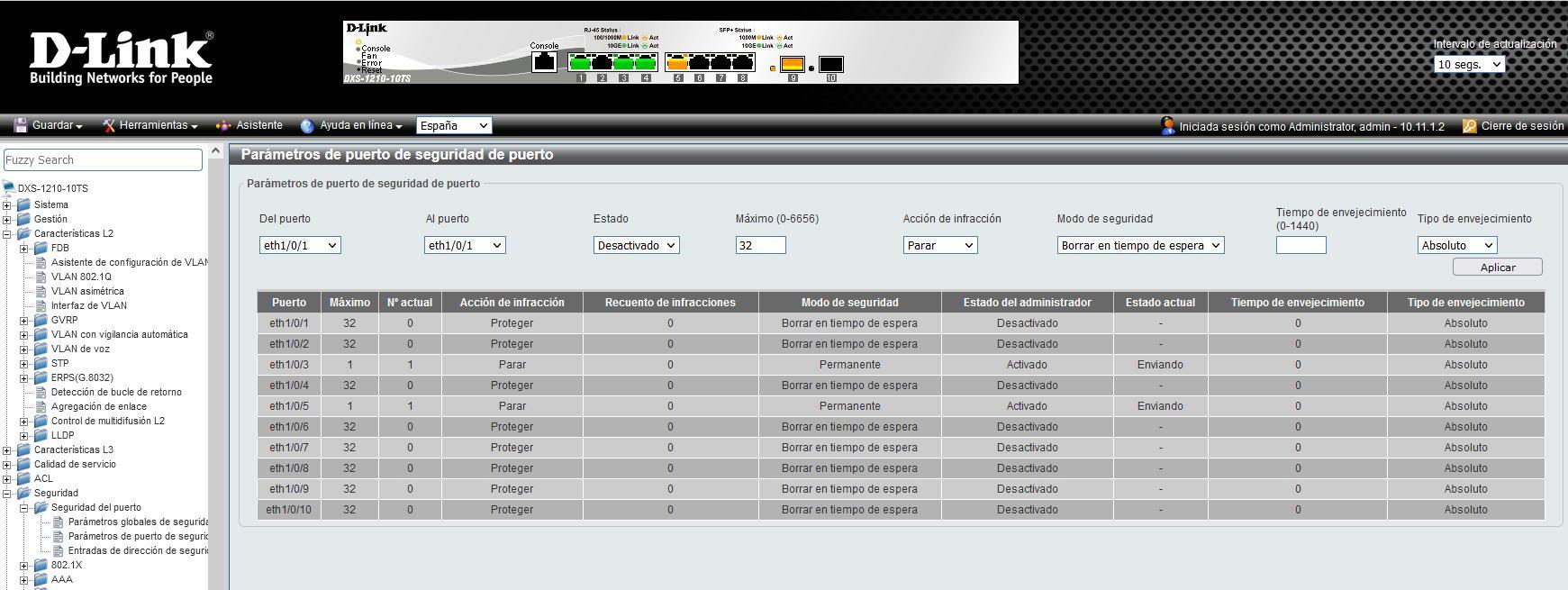

Port-Security

La característica de seguridad Port-Security se encarga de gestionar los equipos que se conectan a una determinada interfaz física del switch, permitiendo lo siguiente:

- Limitar el número de direcciones MAC que pueden conectarse a este puerto.

- Permitiendo solamente las direcciones MAC que aparecen en la lista blanca.

Port-Security se encarga de proteger el puerto, además, tenemos varias políticas de violaciones en caso de que se supere el número de direcciones MAC o se conecte una dirección MAC incorrecta:

- Apagar (shutdown): se puede apagar el puerto automáticamente, entonces el administrador tendrá que levantarlo manualmente, o esperar un cierto tiempo hasta que se vuelva a levantar solo. Dependiendo del switch, tendremos más opciones o menos.

- Restringir (restricted): se bloquea el tráfico de la dirección MAC que ha violado la política aplicada, aumenta el contador de violaciones para verificar qué ha ocurrido en el puerto.

- Proteger (protected): se bloquea el tráfico de la dirección MAC que ha violado la política aplicada, no aumenta el contador.

Generalmente está en modo «apagar» de forma predeterminada.

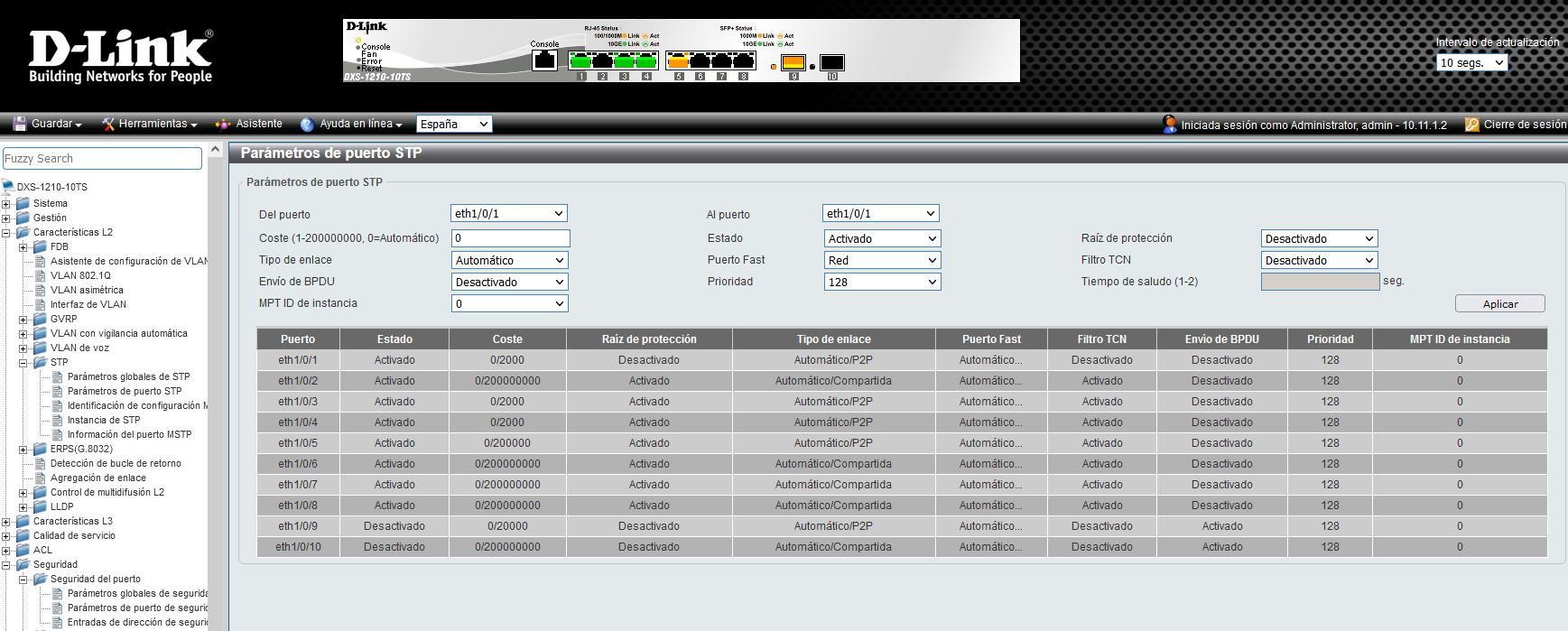

¿Utilizas Spanning-Tree en tus switches?

En el caso de que estés utilizando el protocolo Spanning-Tree para evitar bucles a nivel L2, es muy recomendable que configures correctamente los puertos para evitar que un ciberdelincuente se pueda convertir en el switch raíz, y por él pase todo el tráfico de red. Las configuraciones específicas que debes realizar para mitigar estos ataques que nos pueden hacer son:

- Activar la función bpduguard: esta función evita que en un determinado puerto se pueda recibir una trama de STP, automáticamente bloqueará las tramas. Esto se debe hacer en los puertos que no sean troncales, de lo contrario bloquearemos el puerto.

- Activar la función root guard: esta función evita que un dispositivo nuevo se convierta en el root o switch raíz de la red. Si se recibe una trama indicando que un switch se va a convertir en raíz, si esta función está activada en el puerto automáticamente bloqueará las tramas y no hará caso.

Esta medida de seguridad es bastante importante, pero si no utilizas Spanning-Tree (o RSTP, MSTP) no tendrás que hacer ninguna configuración.

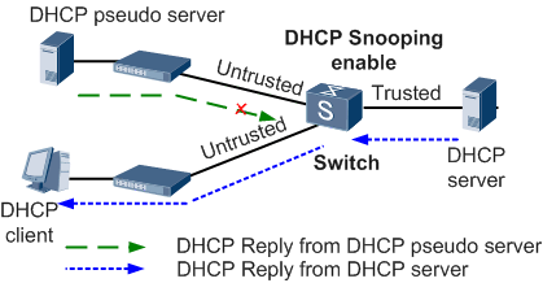

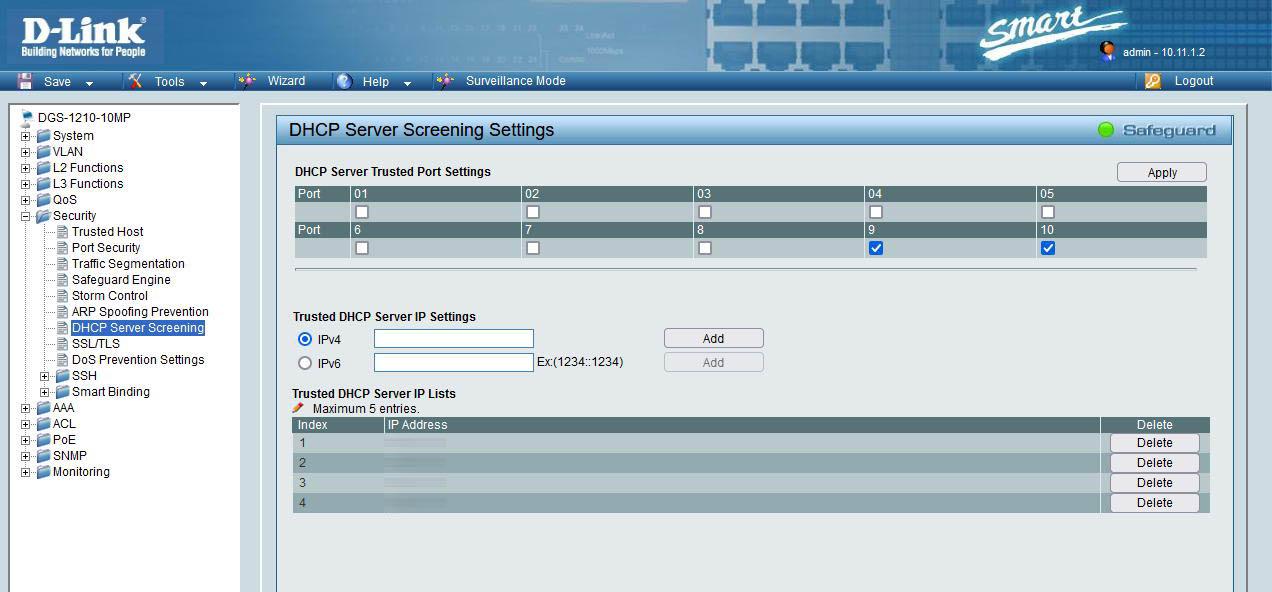

DHCP Snooping

Un usuario malintencionado podría crear un servidor DHCP falso en nuestra organización, y proporcionar direccionamiento IP a los diferentes clientes cableados e incluso inalámbricos. Para mitigar esto es totalmente necesario habilitar la funcionalidad de DHCP Snooping, una de las características más importantes de seguridad que tienen los switches.

El DHCP Snooping permite filtrar los mensajes DHCP «no confiables», construyendo y manteniendo una tabla de asociaciones DHCP Snooping legítimas. Un mensaje «no confiable» es un mensaje de DHCP que se recibe desde la red, desde fuera de la red o del firewall, y puede ser parte de un ataque contra nuestra propia red. La tabla de asociaciones de DHCP Snooping contiene direcciones MAC, IP, tiempo de concesión e interfaz de entrada del servidor DHCP legítimo.

Se podría decir que el DHCP Snooping es como un firewall entre los hosts no confiables y los servidores DHCP, de esta forma, si un host no confiable envía un mensaje DHCP Discovery sí se le dejará pasar, pero no se dejará pasar los mensajes correspondientes al servidor DHCP como el DHCP Offer y el DHCP Ack. Dependiendo de las opciones de configuración del switch, se podría configurar el DHCP Snooping de forma general en el switch, y también se podría configurar el DHCP Snooping por VLAN. Cuando se habilita en un switch, el switch actúa como un puente de capa 2 interceptando todos los mensajes DHCP que no deberían ser enviados por un cliente.

En la imagen anterior se puede ver que hay clientes no confiables en la red, por defecto, todos los puertos son «no confiables» cuando se habilita el DHCP Snooping. Cuando el PC del cliente envía un mensaje DHCPDISCOVER y el DHCP Snooping está habilitado, el Switch solamente va a enviar el mensaje de broadcast DHCP a los puertos «confiables» (trusted) y bloquea cualquier OFFER o ACK de DHCP en untrusted. Cuando se configura DHCP Snooping en el Switch, se está configurando el Switch para diferenciar entre interfaces «no confiables» e interfaces «confiables».

Anti ARP Spoofing

Los switches también incorporan medidas de seguridad para evitar los ataques ARP Spoofing o también conocidos como ARP Poisoning. De esta forma, si damos de alta en el router la combinación de «IP, MAC y puerto», un ciberdelincuente no podrá engañar a una víctima con la puerta de enlace predeterminada (el router) para capturarle tráfico de red. Es muy importante dar de alta en esta sección todas las puertas de enlace o equipos críticos que tengamos en la red como los servidores, de esta forma, no podrán realizarnos un ataque ARP Spoofing.

Una vez que hemos visto las principales medidas de seguridad que debemos tomar en un switch gestionable, vamos a hablar de otras medidas muy interesantes.

Otras medidas de seguridad

Existen otras medidas de seguridad en los switches gestionables que nos evitarán otros ataques a las redes, a continuación, os contamos brevemente en qué consisten:

- Prevención de ataques DoS: los switches permiten configurar todos sus puertos para detectar posibles ataques DoS con tráfico elevado y tráfico muy específico. Por ejemplo, podremos evitar ataques Land Attack, TCP Xmasscan, TCP Null-Scan o los TCP SYNFIN entre otros. Dependiendo del switch tendremos unos ataques disponibles u otros para evitarlos.

- Control de tormentas: el objetivo de esta medida de seguridad es evitar que un cliente cableado envíe mucho tráfico unicast, multicast o broadcast. Este tipo de ataques tiene como objetivo bloquear o colapsar la red, el switch se encargará de evitarlo.

- Segmentación de tráfico: hemos dicho anteriormente que podemos segmentar la red en diferentes VLANs con subredes. En caso de querer aislar un equipo de un determinado puerto y la VLAN 20 (por ejemplo) de otro equipo en el mismo switch que también está en la VLAN 20, podremos configurar el «Traffic Segmentation» para evitar la comunicación.

Otras configuraciones más avanzadas que podemos realizar, es autenticar a todos y cada uno de los clientes cableados en un servidor RADIUS o TACACS, haciendo uso del protocolo 802.1X. Este protocolo nos permite autenticar a los clientes cableados que se conecten al switch, si no pueden autenticarse automáticamente se denegará todo el tráfico que produzca. Es una de las mejores medidas de seguridad que podemos configurar en un switch, porque nos permitirá autenticar a los clientes.

Una vez que hemos visto las principales medidas de seguridad en los switches, vamos a ver qué medidas de seguridad podemos poner en los puntos de acceso WiFi.

Configuración en los AP

La configuración de seguridad en los puntos de acceso WiFi para que los clientes no puedan acceder a ellos es sencilla si hemos realizado correctamente la segmentación de la red en VLANs. Generalmente se utilizan controladores WiFi por software o hardware, con el objetivo de controlar de forma centralizada decenas de puntos de acceso WiFi, estos controladores WiFi estarán siempre ubicados en la red de gestión, porque se encargarán de gestionar los puntos de acceso WiFi en esta subred.

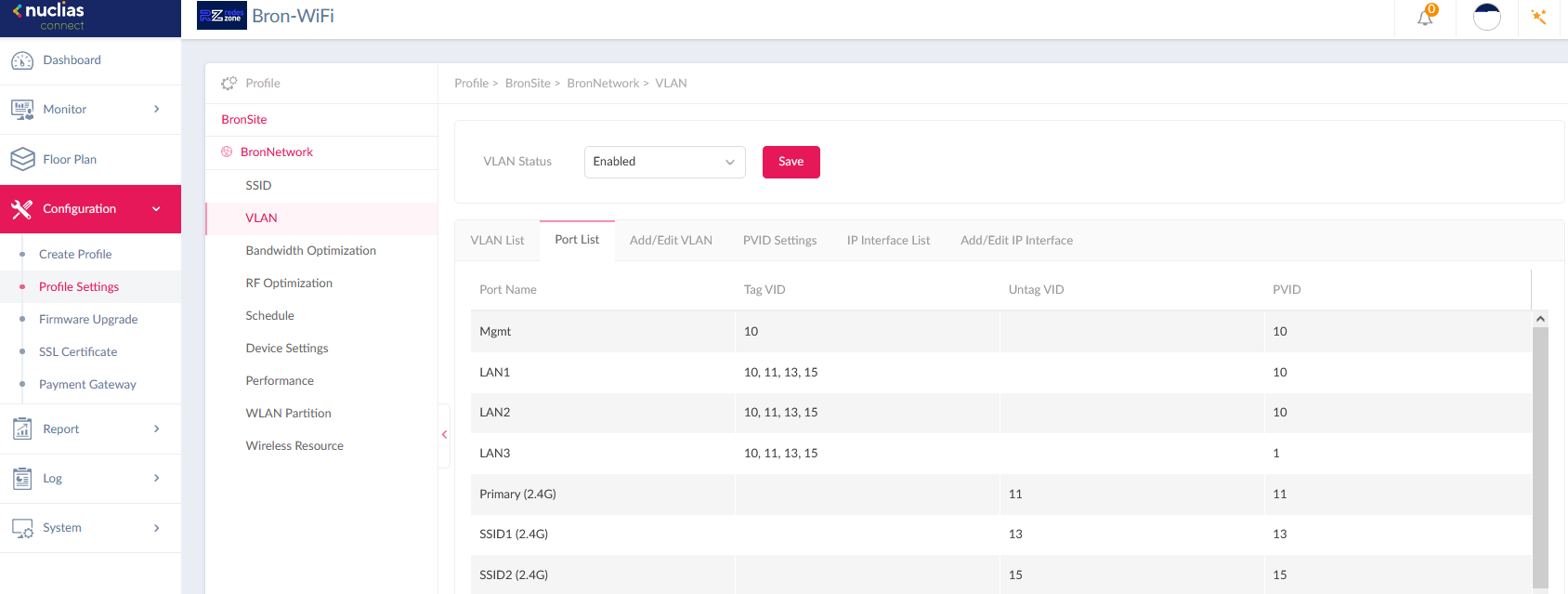

En el ejemplo que veréis a continuación, hemos usado Nuclias Connect en un DNH-100, el cual está ubicado en la VLAN 10 que es nuestra VLAN de gestión. Tal y como podéis ver, la configuración de VLANs indica que el puerto «Mgmt» está en el VLAN 10, y está como «Tagged», igual que el resto de VLANs que recibimos a través del puerto LAN, para que todos los puntos de acceso WiFi reciban correctamente todas las VLANs desde el switch.

En este caso, las VLAN correspondientes a las redes WiFi están como «Untag», de lo contrario, no podrían conectarse correctamente los clientes inalámbricos. De cara a los clientes finales (clientes WiFi, impresoras, PC etc.) todas las VLAN deben estar siempre como «Untag», a no ser que sepan «entender» el 802.1Q como hacen los servidores NAS.

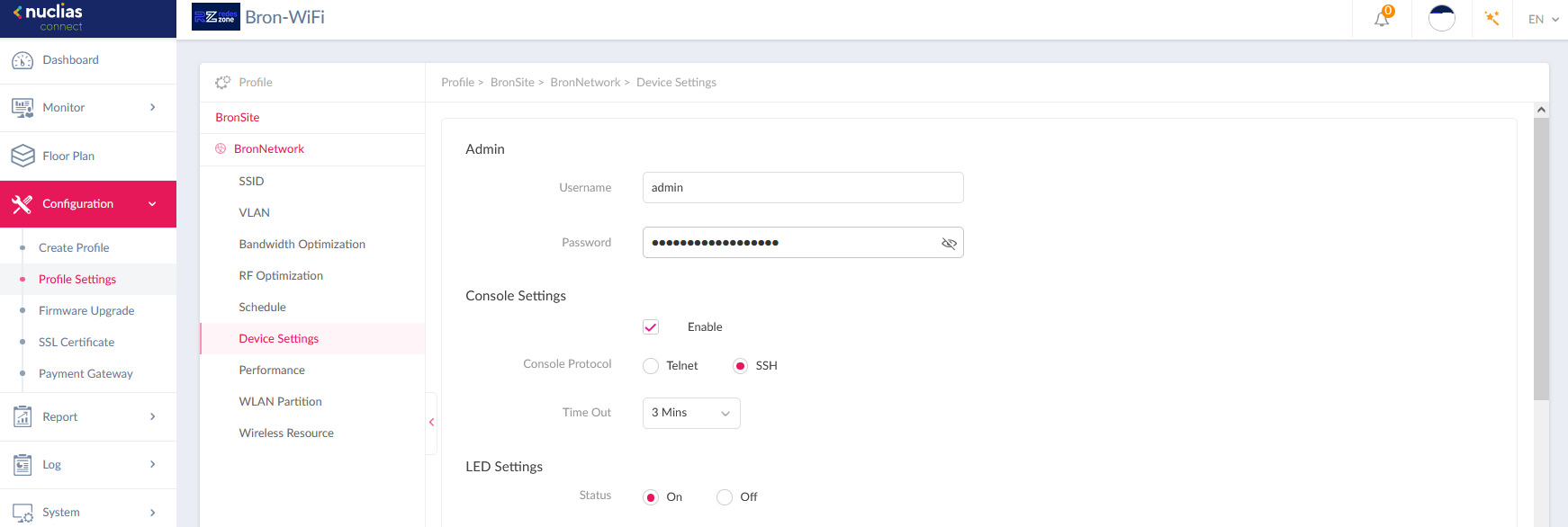

Una vez que hemos segmentado correctamente los puntos de acceso con su red de gestión interna y con las VLAN de cara a los clientes, también debemos proteger el acceso a los diferentes puntos de acceso con su correspondiente usuario y contraseña. En la sección de «Device Settings» es donde tendremos que fijar un nombre de usuario «admin» y una contraseña robusta, esta será la contraseña con la que se podrá acceder a la web de administración de todos los puntos de acceso WiFi que estamos gestionando de forma centralizada.

También podremos activar o no el acceso por consola a los puntos de acceso WiFi, en caso de no utilizar para nada el acceso vía consola, entonces es recomendable desactivarlo por seguridad. Cualquier servicio que no se utilice es mejor deshabilitarlo siempre. Por supuesto, hay que seleccionar siempre SSH y nunca Telnet, porque este último es un protocolo no seguro.

En principio, no se debería tener acceso a los APs WiFi fuera de la red de gestión, por lo que lo más importante es verificar que desde las redes de los clientes no se pueda acceder a la administración de los APs vía web ni vía SSH tampoco. El resto de opciones de configuración que podemos hacer en los puntos de acceso depende de los requisitos de las redes WiFi, como los SSID a dar de alta con su correspondiente autenticación, si queremos portal cautivo, si queremos habilitar el WLAN Partition para impedir que los clientes WiFi se comuniquen entre ellos etc.

Tal y como habéis visto, debemos tomar una serie de medidas de seguridad tanto en los switches como en los puntos de acceso WiFi para mantener la seguridad de toda la red, y también la de los clientes.

El artículo Protege los switches y puntos de acceso de tu red local para evitar ataques se publicó en RedesZone.

Powered by WPeMatico