Redirigir todo el tráfico por VPN: qué es y para qué sirve

Somos muchos los que valoramos en gran medida nuestra privacidad y nos gusta mantenerla haciendo uso de una VPN. El uso de una VPN es una manera excelente de mantener nuestra privacidad en línea, si sabemos usarla bien. Podemos redirigir todo el tráfico de red a través de un servidor privado, y así estaremos lejos de ojos indiscretos. Vamos a aprender cómo mantener nuestra conexión de red a través de una VPN, y cómo redirigir todo el tráfico por ella para mantener seguros todos los datos de cualquier comunicación en red que deseemos realizar.

¿Por qué las VPN podrían no encriptar todo el tráfico?

En determinadas circunstancias, un servicio de VPN podría no encriptar todo el tráfico, y es que, dependiendo de cómo esté configurado el cliente VPN, podríamos tunelizar cierto tráfico por la VPN y otro tráfico a través de nuestro operador de Internet o vía WiFi, esto último sin pasar por el servidor VPN. Debido a estas configuraciones, es posible que si utilizas una VPN se puedan filtrar datos confidenciales sobre nosotros. Si nos conectamos vía VPN y no está correctamente configurada, podríamos, sin querer, proporcionar datos confidenciales que en otras circunstancias (en una red WiFi pública) no daríamos.

Hay veces que partes del tráfico pueden escapar al túnel privado que genera la VPN, dependiendo de nuestras necesidades, esto puede ser un grave fallo de seguridad, o una característica de la VPN. Debemos recordar el concepto de «Split-VPN«, un Split-VPN o un túnel dividido consiste en que cierto tráfico pasará por el servidor VPN desde el cliente, pero otro tráfico no pasará por dicho servidor, sino que irá directamente a través de nuestro operador, sin proporcionarnos confidencialidad y autenticación de datos. En el caso de que hayas configurado la VPN para redirigir todo el tráfico de red por el servidor, y te encuentres que tienes un túnel dividido, entonces es cuando realmente vienen los problemas, porque no es la configuración que tú has realizado.

Muy relacionado con las VPN cuando tunelizamos todo el tráfico, tenemos otra característica de las VPN es el «Kill-switch«, esta funcionalidad nos permitirá bloquear el tráfico que sale de nuestro equipo en caso de que la VPN se caiga, es decir, si la VPN se cae, no se modifican las rutas del PC, smartphone o el dispositivo que estemos utilizando, simplemente dejaremos de tener conexión a Internet, pero no se filtrará ningún dato.

Cómo asegurarnos de que todo el tráfico pasa por la VPN

Una forma rápida de asegurarnos de que todo el tráfico de red está pasando por el servidor VPN, es utilizar cualquier servicio para comprobar la dirección IP pública de nuestra conexión. Si estamos redirigiendo todo el tráfico, eso significa que deberíamos ver la dirección IP pública del servidor VPN al que nos hemos conectado, y no veremos la dirección IP pública de nuestra conexión real.

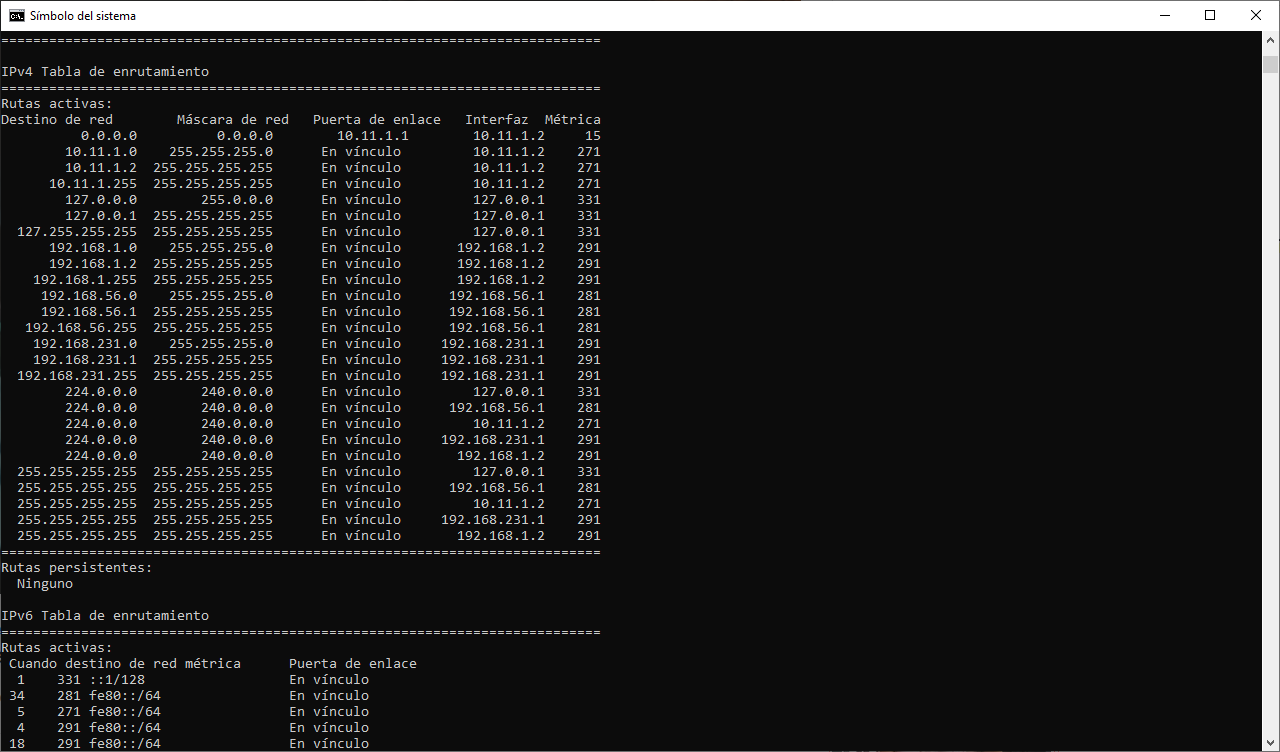

Otra forma de comprobar que todo el tráfico pasa por la VPN, es comprobando las rutas de nuestro PC, servidor o dispositivo. En equipos Windows debes abrir el símbolo del sistema, y teclear lo siguiente:

route print

En la tabla de enrutamiento para redes IPv4 o IPv6, cuando estamos conectado a nuestro router de casa, debería aparecernos la puerta de enlace predeterminada con la correspondiente ruta a toda la red local y las diferentes subredes de las diferentes interfaces de red que tengamos. Tal y como podéis ver, la primera ruta lo que hace es reenviar todo el tráfico a la puerta de enlace predeterminada: destino de red 0.0.0.0 (cualquiera) máscara 0.0.0.0 (cualquiera), y la puerta de enlace es la 10.11.1.1 que es nuestro router, y la interfaz 10.11.1.2 es nuestra IP.

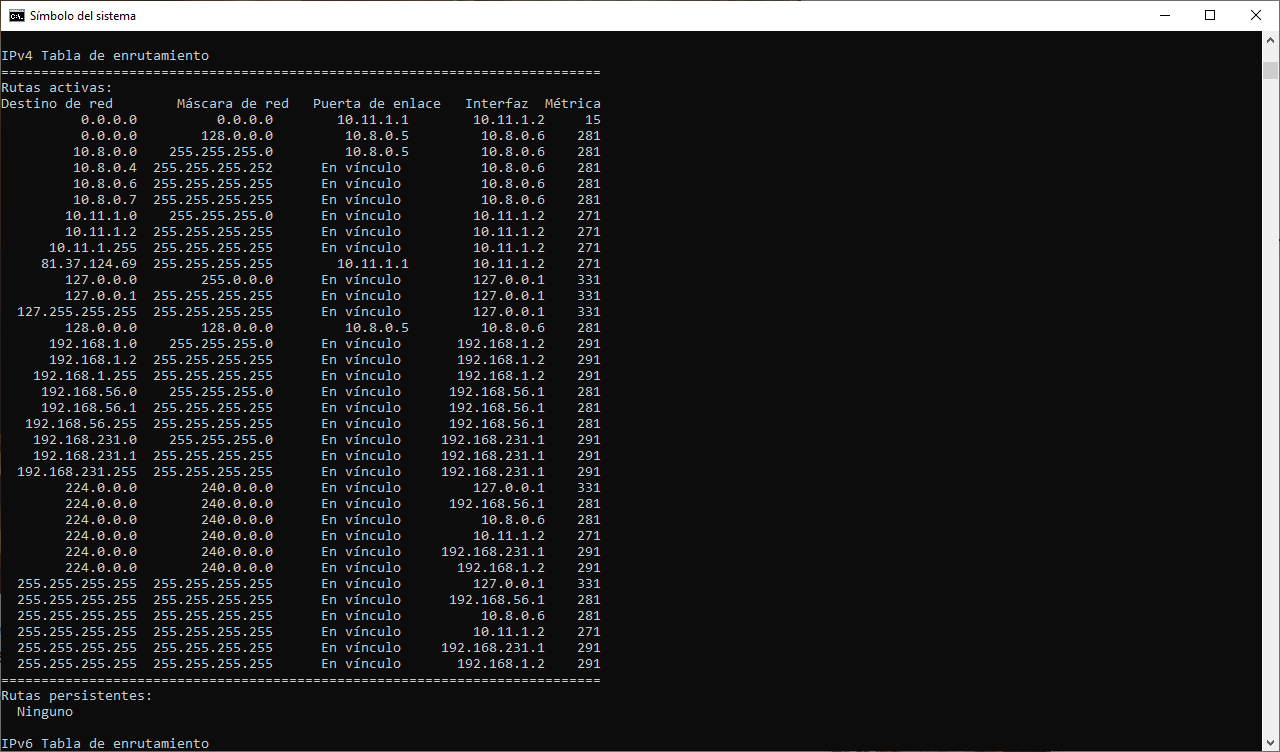

En la tabla de enrutamiento para redes IPv4 o IPv6, cuando estamos conectado a un servidor VPN con redirección de tráfico, debería aparecernos la puerta de enlace predeterminada con la correspondiente ruta a toda la red local y las diferentes subredes de las diferentes interfaces de red que tengamos. Tal y como podéis ver, la primera ruta lo que hace es reenviar todo el tráfico a la puerta de enlace predeterminada: destino de red 0.0.0.0 (cualquiera) máscara 0.0.0.0 (cualquiera), y la puerta de enlace es la 10.11.1.1 que es nuestro router, y la interfaz 10.11.1.2 es nuestra IP.

Y en la segunda ruta veremos que, con cualquier destino y máscara 128.0.0.0, se reenvía a través de la IP 10.8.0.5 que es la del túnel VPN, necesitaremos ambas rutas para llegar correctamente a Internet con cualquier servicio.

En otros sistemas operativos también podrás comprobar la tabla de enrutamiento y verificar que las rutas son correctas, por ejemplo, en sistemas Linux podéis poner:

ip route show

Cómo redirigir todo el tráfico a través de VPN

Dependiendo del software que utilices en los diferentes estándares de VPN que existen, tendremos redirección de tráfico por completo, o solamente a ciertas subredes. Lo primero que debemos tener en cuenta, es que los servicios como Surfshark VPN, NordVPN, PureVPN y otros, siempre hacen redirección de tráfico, independientemente de si utilizan IPsec, OpenVPN o WireGuard.

Conexión VPN creada con Windows 10

Si tienes Windows 10 y has creado una conexión VPN con los protocolos soportados por el sistema operativo, el cual se muestra en conexiones de red, tendrás que revisar lo siguiente para asegurarte de que estamos redirigiendo todo el tráfico:

- Tienes que ir a Panel de Control / Centro de redes y recursos

- Localizas la conexión VPN, click derecho en «Propiedades», en la pestaña de «Redes» eliges Protocolo de Internet versión 4 (TCP / IPv4), volvemos a hacer clic en el botón de Propiedades.

- En la ventana que se nos abrirá, haremos clic en el botón de Avanzado, aquí nos aseguramos que la opción «Usar puerta de enlace predeterminada en la red remota» esté marcada. Pinchamos en aceptar y reiniciamos la conexión VPN.

Conexión VPN con OpenVPN en cualquier sistema operativo

Si haces uso del protocolo OpenVPN, debemos asegurarnos de que en el servidor VPN tengamos la siguiente sentencia, para que los clientes VPN cojan correctamente la configuración y redirijan todo el tráfico de red.

push "redirect-gateway def1"

De esta forma, con el «push» se le indicará al cliente VPN que debe enviar absolutamente todo el tráfico pasando por el servidor VPN. En caso de que tengamos un cliente VPN con el que hacer «split-vpn», cuando reciba este push automáticamente reenviará todo el tráfico de red, pero podemos evitarlo y que solamente tenga acceso a la red local doméstica de la siguiente forma:

route-nopull

route 192.168.1.0 255.255.255.0 10.8.0.1

La red 192.168.1.0/24 será la red local, y la IP 10.8.0.1 será donde esté escuchando el servidor OpenVPN.

Conexión VPN con WireGuard en cualquier sistema operativo

En el caso de utilizar la VPN WireGuard, si quieres hacer redirección de tráfico de todo, en el archivo de configuración del cliente debes poner:

AllowedIPs = 0.0.0.0/0

En caso de querer acceder solamente a ciertas subredes, y hacer split-vpn, entonces deberás hacer:

AllowedIPs = 192.168.1.0/24

Conexión VPN son cualquier IPsec

Si utilizas algún programa para conectarte a servidores VPN con IPsec, la forma de reenviar todo el tráfico a través de la VPN es poniendo «0.0.0.0/0», esto es algo universal y vale tanto para WireGuard como para el resto de protocolos VPN que podemos utilizar.

Tal y como habéis visto, es realmente muy fácil redirigir todo el tráfico a través de la VPN, pero debemos asegurarnos de que es así para evitar filtraciones de seguridad que podrían poner en riesgo nuestra seguridad y privacidad.

El artículo Redirigir todo el tráfico por VPN: qué es y para qué sirve se publicó en RedesZone.

Powered by WPeMatico