Janeleiro, troyano bancario que tiene como objetivo usuarios corporativos en Brasil

Desde 2019 ESET ha estado investigando este troyano bancario que apunta a usuarios corporativos de distintas industrias en Brasil, viéndose afectados sectores como ingeniería, salud, retail, manufactura, finanzas, transporte y gobierno.

Este malware al que han llamado Janeleiro utiliza ventanas emergentes a modo de phishing con el objetivo de engañar a sus víctimas y así robar credenciales de ingreso a entidades bancarias o datos personales de los usuarios infectados. Una vez que han recogido los datos éstos son enviados a los servidores C2.

Este troyano sigue exactamente el mismo patrón que alguna de las familias de malware más famosas en América Latina, como Casbaneiro, Grandoreiro, Mekotio, Amavaldo y Vadokrist, entre otros, pero con la particularidad de que está escrito en Visual Basic .NET, lo que resulta una novedad dado que el lenguaje habitual usado por los ciberdelincuentes para el desarrollo de malware en esa zona es Delphi.

Durante este tiempo Janeleiro ha ido evolucionando con el objetivo de otorgar a los ciberdelincuentes un mayor control de los equipos infectados y así poder ajustar el ataque en función de sus necesidades. Entre otras muchas podemos encontrar el envío de información de los clics y de las pulsaciones del teclado o la grabación en tiempo real de la pantalla del dispositivo.

Para la propagación de este troyano se envían correos electrónicos maliciosos a las empresas y, aunque se sospecha que los ataques no están siendo dirigidos, parece que están siendo enviados en pequeños lotes. Esto puede deberse a que los operadores desean tener un mayor control del alcance y de los ataques para poder cosechar un mayor porcentaje de éxito.

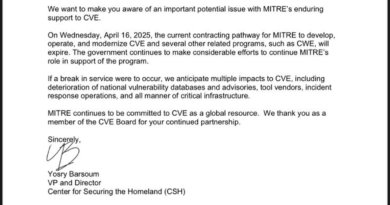

En la siguiente imagen podemos ver un esquema del funcionamiento de este troyano. Como podemos ver en el esquema todo empieza con el envío de emails fraudulentos que incitan a los usuarios a hacer clic en el enlace malicioso para descargar un archivo ZIP que contiene el malware.

La URL de los servidores que alojan estos archivos ZIP con Janeleiro están construidas con el mismo patrón que otras URL que han sido utilizadas por otras familias de troyanos bancarios que afectan principalmente a América Latina. En algunos casos, a través de estas URL se ha distribuido en diferentes momentos tanto a Janeleiro como a otros troyanos bancarios escritos en Delphi. Esto sugiere que los distintos grupos criminales comparten el mismo proveedor para enviar correos de spam y para alojar su malware, o que son el mismo grupo.

El archivo ZIP contiene un instalador MSI que carga la DLL principal del troyano. De hecho, son varias las familias de malware en la región que prefieren la técnica de utilizar un instalador MSI. Janeleiro recupera la dirección IP pública del equipo infectado y usa un servicio web para intentar geolocalizarla. Si el valor del código de país devuelto no coincide con BR, el malware se cierra. Si la verificación de geolocalización es aprobada, Janeleiro recopila información de la máquina comprometida.

Una vez han sido recopilados los datos la información se carga en una web con el propósito de rastrear los ataques exitosos. Después de eso, Janeleiro recupera las direcciones IP de los servidores C2 de una página de organización de GitHub aparentemente creada por los criminales. A partir de ahí está listo para iniciar su núcleo de funcionalidades y esperar los comandos de los cibercriminales.

Más información

La entrada Janeleiro, troyano bancario que tiene como objetivo usuarios corporativos en Brasil se publicó primero en Una al Día.

Powered by WPeMatico