(Ciber) Inteligencia (II)

En el primer artículo de esta serie de Inteligencia, establecíamos una introducción a la disciplina y veíamos algunos detalles de la primera fase del ciclo de inteligencia: la Planificación. Sin embargo, necesitamos ahora contestar a la pregunta:

Cómo identificar la mejor disciplina de obtención de información para cada una de las acciones establecidas durante la planificación

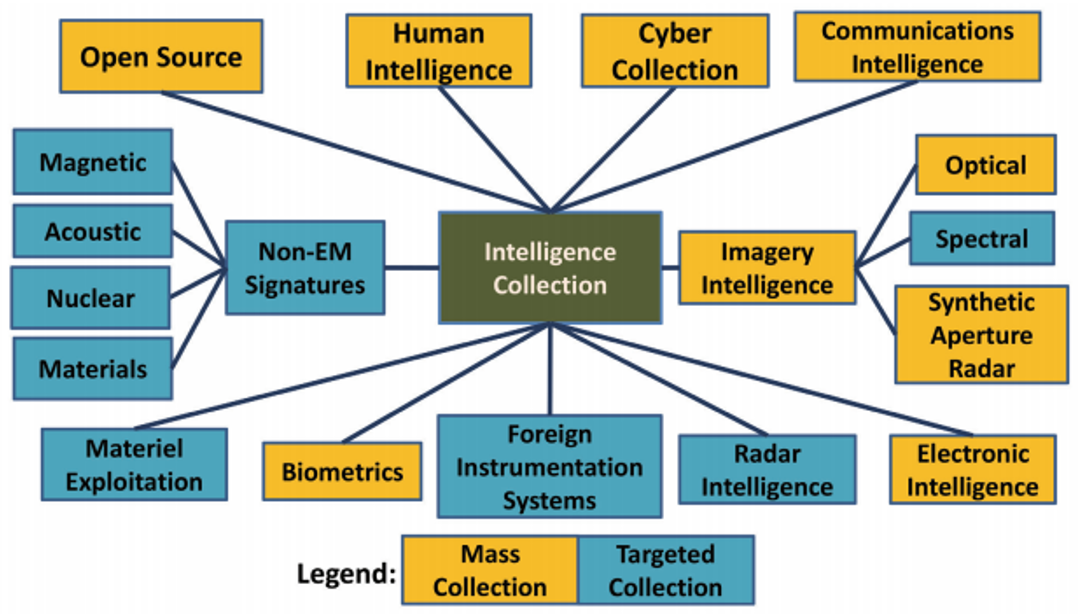

Para ello hemos de hablar primero de las fuentes de obtención de Inteligencia. Veamos algunas de ellas.

Fuentes de obtención de Inteligencia

Como podemos apreciar, existen múltiples disciplinas de obtención de información. Y no solo existen las anteriormente mencionadas, sino que podríamos establecer otras divisiones como Social Media Intelligence (SOCMINT), Document Explotation (DOCEX), etc.

En nuestro caso, utilicemos las disciplinas clásicas como punto de partida:

- HUMINT: La Inteligencia de Fuentes Humanas obtiene su información, como su propio nombre indica, a partir de personas. Dicha disciplina de inteligencia constituye por sí sola toda una rama de investigación y es en sí una trayectoria profesional independiente, por lo que la veremos en matyor profundidad en la segunda parte de este post.

- GEOINT: Inteligencia Geoespacial, referida a la obtención y explotación de imágenes del terreno [2].

- OSINT: Inteligencia de Fuentes Abiertas. De nuevo aquí se requiere una entrada independiente para el tratamiento de la misma, no solo por la extensión de la misma, sino por su amplia utilización, siendo la principal fuente de obtención de inteligencia para cualquier analista de seguridad y transversal a cualquier trayectoria profesional.

- TECHINT: Inteligencia de desarrollos tecnológicos. Dicha disciplina es ampliamente estudiada a lo largo de múltiples entradas de este blog y constituye una piedra angular para (entre otros) el trabajo de Threat Hunter y Analista de malware. Si bien no se profundizará sobre ella, sí que se utilizará para abordar el concepto de Ciberinteligencia. Tal y como comentábamos en la primera entrada, el objetivo de esta serie de post es el de aplicar el concepto de Inteligencia a nuestro ámbito, el de la ciberseguridad. TECHINT es un ejemplo de este matiz. Tradicionalmente, un ejemplo de TECHINT podría ser el de obtener armamento enemigo o información de sus tecnologías para conocer sus capacidades (alcance de los disparos, velocidad de transporte…) En el ámbito ciber, esta misma definición se aplica de la misma manera sobre artefactos, en este caso software (legítimo o malicioso). El objetivo sigue siendo el de desengranar su comportamiento para entender quién está detrás, qué objetivo tiene, cuáles son sus capacidades y, en definitiva, profundizar en la investigación.

Podríamos dedicar muchas más páginas a hablar de las diferentes disciplinas ampliamente conocidas (SIGINT, SATINT, IMINT…) como hemos mencionado en otros posts, pero continuemos con el ciclo de inteligencia.

Fase Obtención

El objetivo inicial de la fase de “Obtención” es el de conocer cada una de las diferentes disciplinas y valorar cuál de ellas es la más adecuada para cada una de las acciones planteadas en la planificación. Se deberá valorar varios factores:

- Riesgo: OSINT suele ser más laxa en este aspecto, frente a una operación HUMINT.

- Rapidez: de igual manera, OSINT puede realizarse de manera ágil frente a una operación HUMINT.

- Recursos: las nuevas tecnologías permiten realizar análisis GEOINT mucho más precisos gracias a los nuevos software empleados.

- Fiabilidad: en este aspecto, todas las fuentes requieren de múltiples validaciones, y especialmente la calidad de la misma, siendo recomendable seguir un código como el Admiralty Code de la OTAN.

Durante esta fase, se llevarán a cabo las labores de obtención de las diferentes necesidades de inteligencia con las acciones determinadas. Una vez obtenida la información, se procederá al análisis y explotación de la misma.

Tras esta breve introducción, en las siguientes entradas echaremos un vistazo a las disciplinas de HUMINT y OSINT.

La entrada (Ciber) Inteligencia (II) aparece primero en Security Art Work.

Powered by WPeMatico