Configurar Private VLAN en el switch L3 D-Link DGS-1520-28MP

La nueva serie de switches gestionables L3 del fabricante D-Link, los nuevos D-Link DGS-1520, disponen de una gran cantidad de opciones de configuración. Una de estas opciones son las VLANs privadas, o también conocidas como «Private VLANs» en inglés. Esta funcionalidad es muy interesante, ya que nos permitirá comunicar diferentes VLANs, y aislar los equipos que estén en una determinada VLAN entre ellos, sin necesidad de utilizar un router ni listas de control de acceso por IP o MAC. Hoy en RedesZone os vamos a explicar qué son las VLANs privadas y cómo se configuran en el switch gestionable L3 D-Link DGS-1520-28MP

Antes de empezar con este completo tutorial, debemos indicar que esta opción de configuración está disponible para toda la familia D-Link DGS-1520, ya que todos estos switches comparten el mismo firmware, a excepción de aspectos únicos como los puertos Multigigabit 2.5G y el PoE de dos de sus cuatro modelos. Por tanto, este tutorial es válido para toda la familia de switches, y también para otros modelos del fabricante D-Link que tengan VLANs privadas, porque el firmware es muy parecido al de otros modelos como los DGS-3630 y los DGS-3130 que hemos analizado anteriormente en RedesZone.

¿Qué son las VLAN Privadas y para qué sirven?

Las VLAN privadas es una forma muy elegante de segmentar la red correctamente, permitiendo o denegando la comunicación entre diferentes equipos de la misma subred. Esta característica de los switches L2 más avanzados, nos permite aislar los puertos en el mismo segmento IP, sin necesidad de utilizar listas de control de acceso para permitir o denegar este tráfico.

Si queremos montar una red donde tengamos todos los equipos en la misma subred, pero que entre ellos no puedan comunicarse, una forma muy elegante de hacer esto es usando estas VLANs privadas que tenemos disponibles. En equipos L3, cada una de las VLANs se asigna normalmente a una subred específica, por lo que es posible que estemos desperdiciando direcciones IP. Estas VLAN privadas nos permitirán dividir el dominio de broadcast en uno o varios subdominios, con diferentes permisos: ¿se permiten a los clientes comunicarse entre ellos o se les aísla del todo?

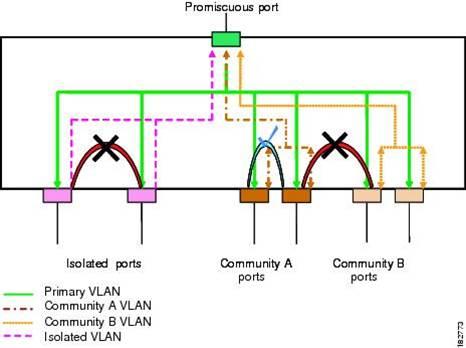

En las VLAN privadas tenemos siempre una pareja de VLAN primaria y secundaria, un dominio de VLAN privada puede tener una o varias parejas primaria-secundaria, y cada una de estas parejas representa un subdominio de difusión. Todas las parejas lo único que comparten es la VLAN primaria, lo que es diferente es la VLAN secundaria. Solamente puede haber una VLAN primaria en cada dominio de VLAN privadas, porque la VLAN secundaria se usa para separar a nivel L2 el tráfico dentro del mismo dominio de VLAN. Existen dos tipos de VLANs secundarias, y hay que diferenciarlas correctamente:

- VLAN Comunidad o community: los puertos que se configuren dentro de la misma VLAN primaria y de la VLAN secundaria configurada como «Community», podrán comunicarse entre ellos sin necesidad de un router o ascender a L3. Puede haber múltiples VLAN como Community en un mismo dominio de Private VLAN, pero entre diferentes VLANs de «Community» NO se podrán comunicar, solamente dentro del mismo. Este tipo de VLAN permite comunicación con el puerto promiscuo.

- VLAN aislada o isolated: los puertos que se configuren dentro de la misma VLAN primaria y VLAN secundaria configurada como Isolated, NO podrán comunicarse entre ellos. Estarán totalmente aislados, solamente podrán comunicarse con el puerto «Promiscuo» que veremos más adelante.

Los puertos promiscuos, o también conocidos como «Promiscuous Port», son los puertos que están asociados a la VLAN primaria, y tanto los puertos que estén en Community como Isolated se podrán comunicar con este puerto. Este puerto promiscuo solo puede estar asignado a una Private VLAN, y no a varias, a no ser que sea un «Trunk Promiscuous Port».

Tal y como podéis ver en el gráfico anterior, los equipos dentro de la misma comunidad pueden comunicarse entre sí, y también con el puerto promiscuo, pero no pueden comunicarse con otras comunidades ni con los puertos aislados. Los puertos configurados como «Isolated Ports» solamente se pueden comunicar con el puerto promiscuo, ni siquiera entre ellos podrán comunicarse.

Una vez que ya sabemos qué son las Private VLAN, en RedesZone hemos configurado una arquitectura de red haciendo uso de las Private VLANs en el D-Link DGS-1520-28MP, y os vamos a explicar cómo lo hemos configurado.

Configuración de Private VLAN en el switch L3 D-Link DGS-1520-28MP

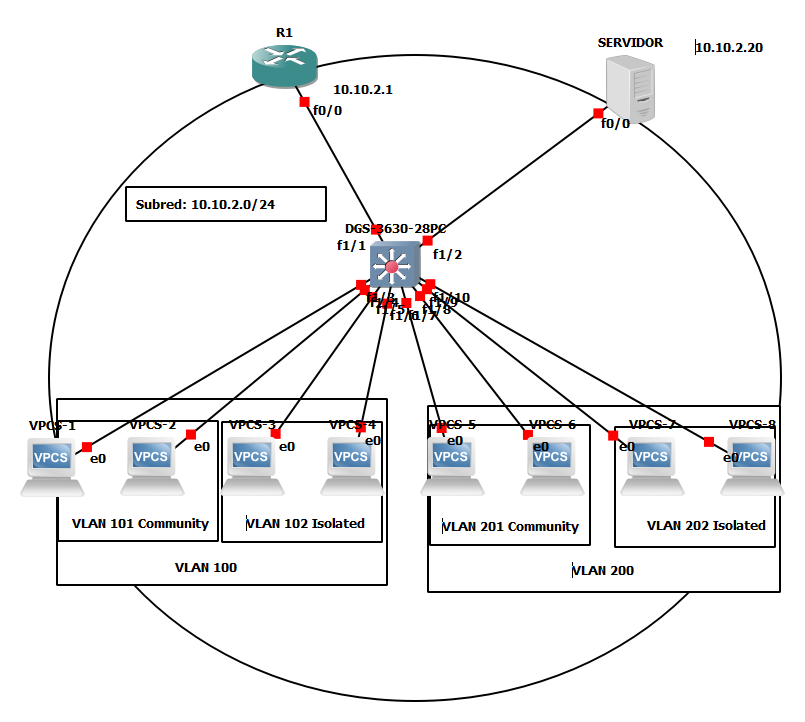

En RedesZone ya os explicamos cómo configurar un switch Managed L3 DGD-3630 con Private VLANs, hemos realizado exactamente el mismo escenario de configuración con este nuevo modelo D-Link DGS-1520-28MP. Lo primero que os vamos a poner es un pequeño esquema de los puertos configurados:

- Puertos del 9 al 16: configurados como host, para aplicar las VLANs privadas con Community o Isolated.

- Puertos 17 y 18: configurados como puerto promiscuo, donde estarán todas las VLANs privadas.

En el puerto 17 y puerto 18 hemos conectado tanto nuestro router doméstico, como también un servidor NAS. La subred utilizada es la 10.10.2.0/24 de siempre. A continuación, hemos conectado 2 PC en dos puertos que están configurados de diferentes maneras (Community y Isolated), y hemos comprobado si lo anterior que hemos explicado se cumple. La arquitectura de red que hemos realizado es la siguiente:

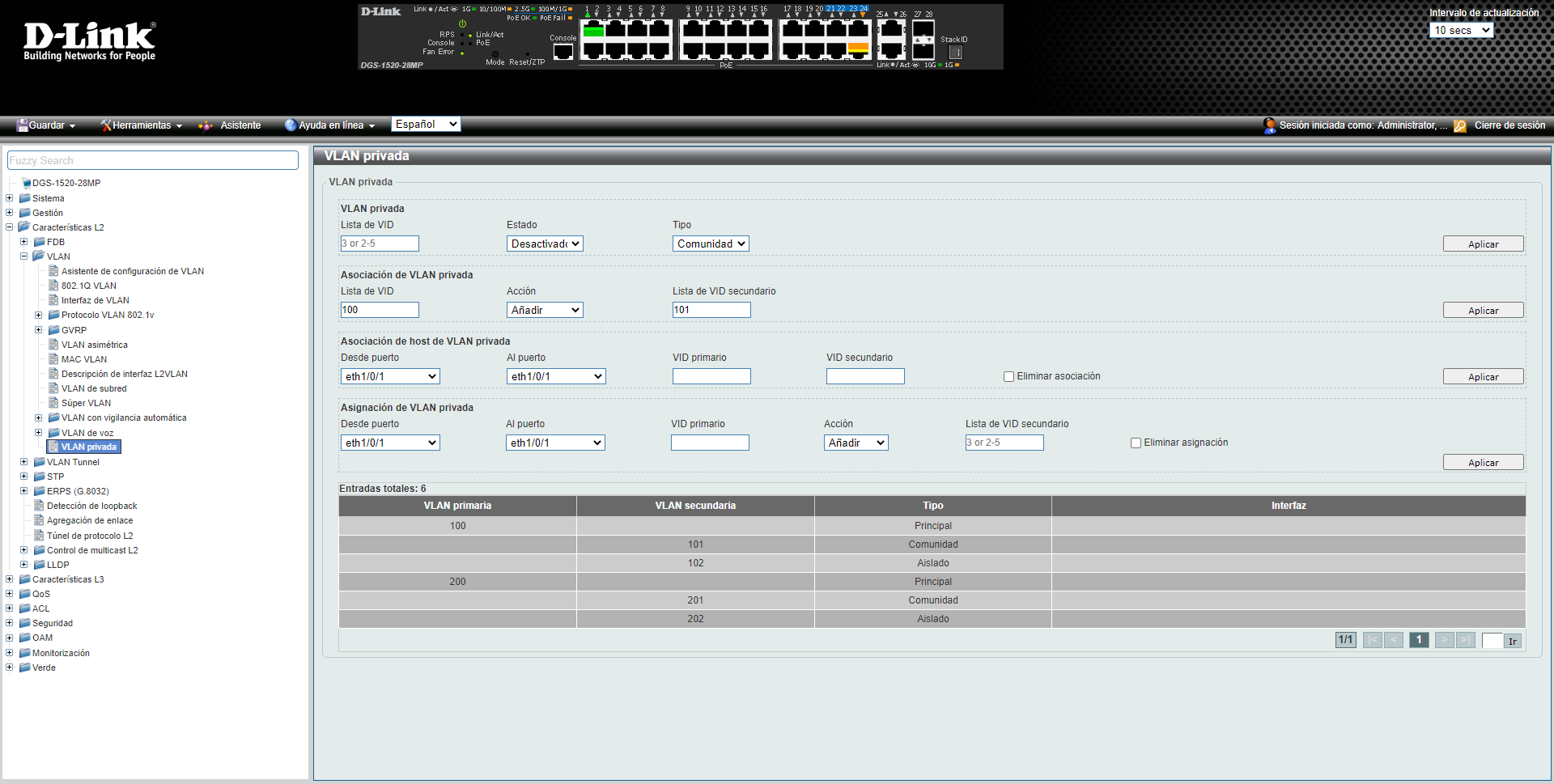

Hemos creado dos VLAN primarias, la VLAN 100 y 200. A continuación, hemos creado VLAN 101 y 201 como «Community», y las VLAN 201 y 202 como «Isolated VLAN», y las hemos aplicado en los puertos correspondientes donde hemos conectado los diferentes PC. Todo el proceso se puede hacer a través de la interfaz gráfica de usuario del fabricante D-Link, aunque también podríamos entrar vía Telnet o SSH para realizarlo por comandos.

Hemos creado dos VLAN primarias, la VLAN 100 y 200. A continuación, hemos creado VLAN 101 y 201 como «Community», y las VLAN 201 y 202 como «Isolated VLAN», y las hemos aplicado en los puertos correspondientes donde hemos conectado los diferentes PC. Todo el proceso se puede hacer a través de la interfaz gráfica de usuario del fabricante D-Link, aunque también podríamos entrar vía Telnet o SSH para realizarlo por comandos.

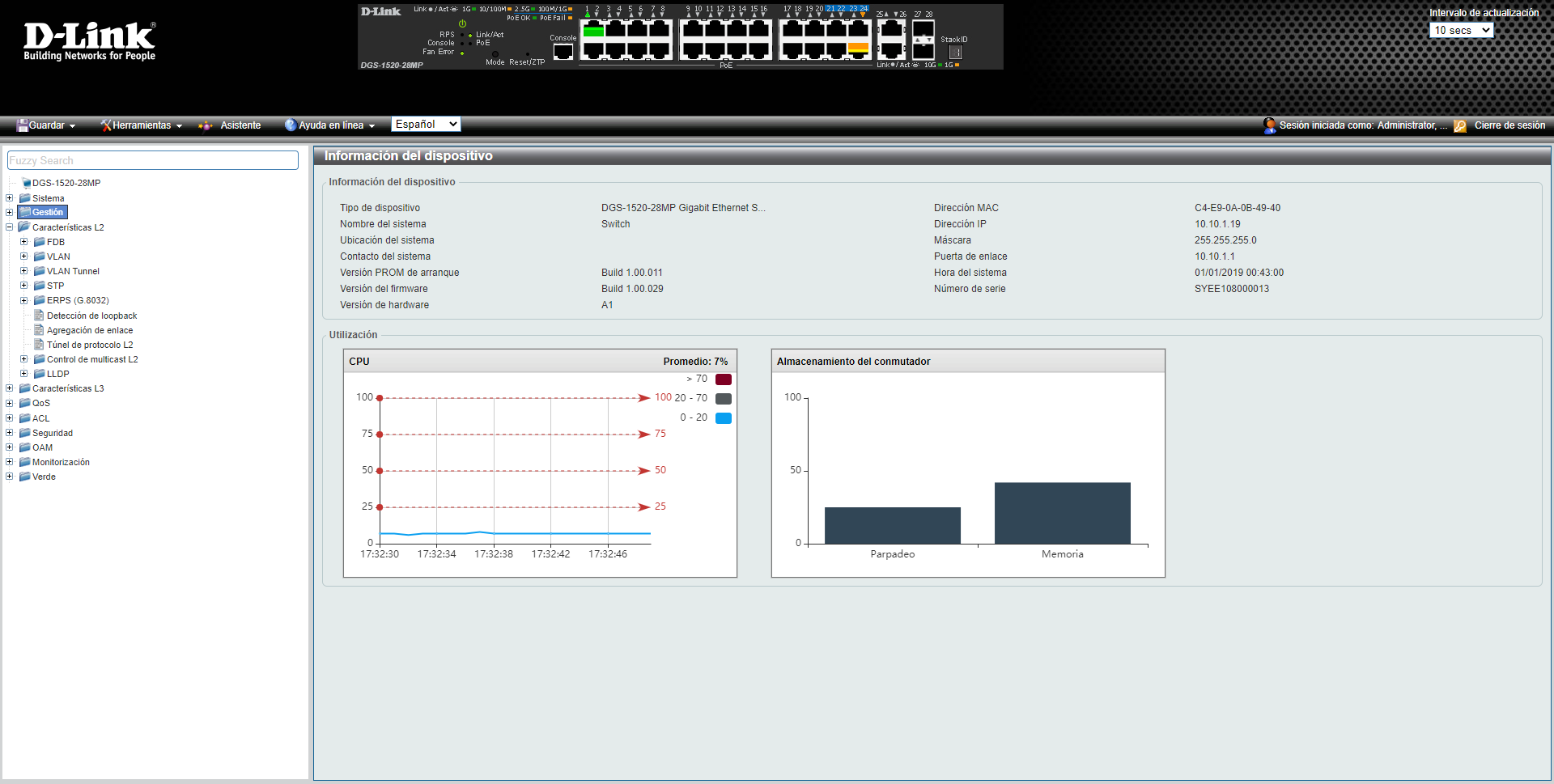

Lo primero que debemos hacer es entrar en el menú del switch L3, si es la primera vez que entras en un switch L3 de D-Link, deberás poner IP privada en tu PC dentro del rango 10.90.90.0/24, y posteriormente entrar vía http://10.90.90.90 con el nombre de usuario «admin» y sin contraseña.

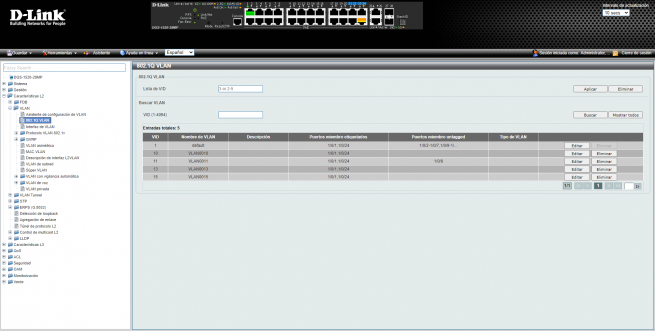

Creación de las VLAN «normales»

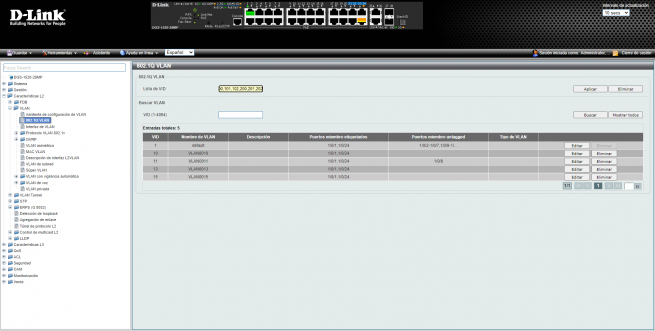

Lo primero que tenemos que hacer es crear las VLANs como haríamos normalmente, nos vamos a la sección de «Características L2 / VLAN / 802.1Q VLAN«. Aquí deberemos ir introduciendo los VID uno a uno, también podremos poner todos los VID separados por comas para crearlas a la vez. No importa que ya tengamos VLANs normales y usadas, ambas opciones de configuración podrán convivir sin problemas.

Una vez creadas las VLANs, vamos a cambiarles el nombre para que sea más descriptivo, finalmente el listado de VLANs creadas quedaría así:

Configuración de las VLAN ID en VLAN Privada (Primaria, Comunidad y Aislada)

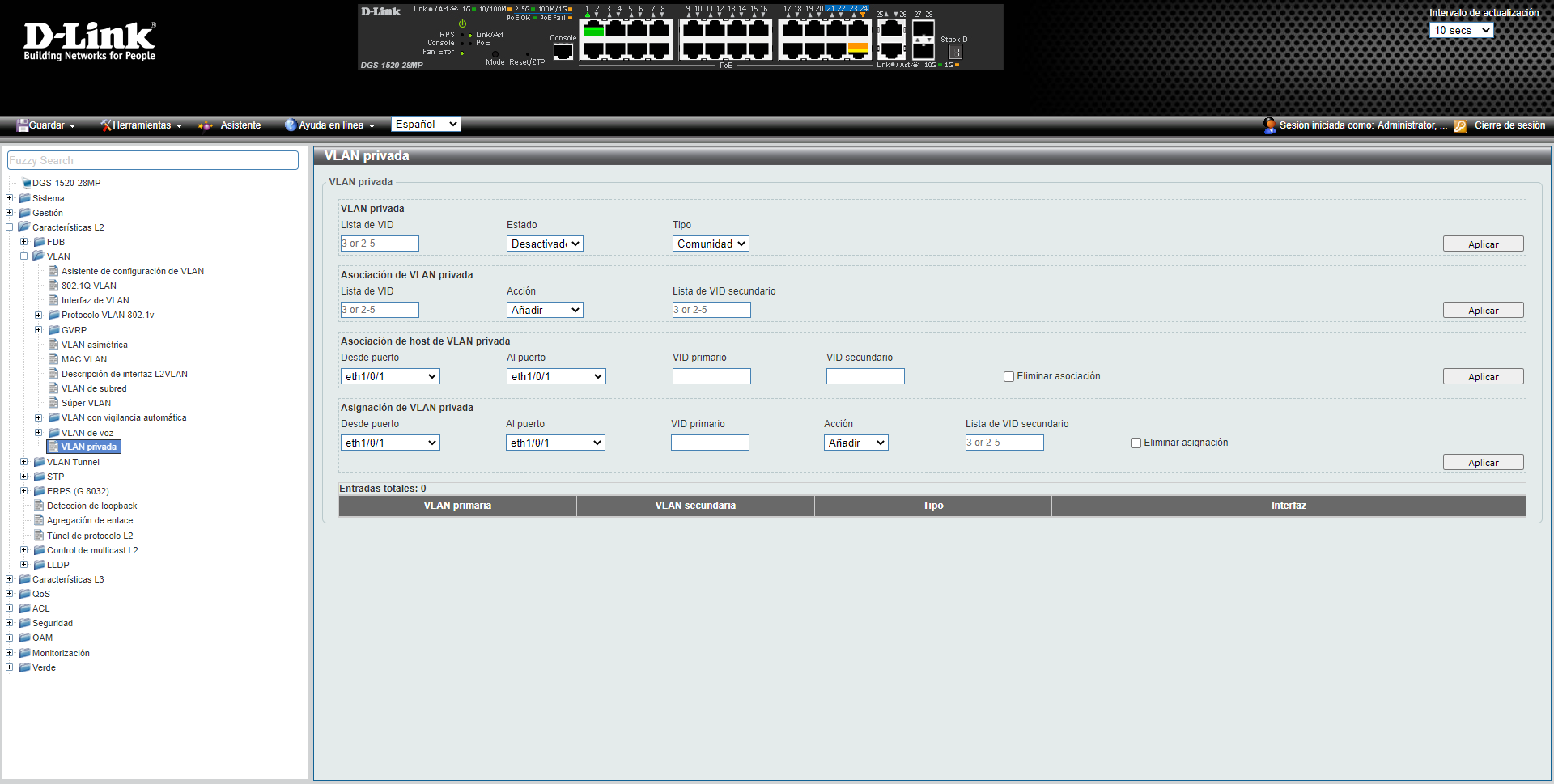

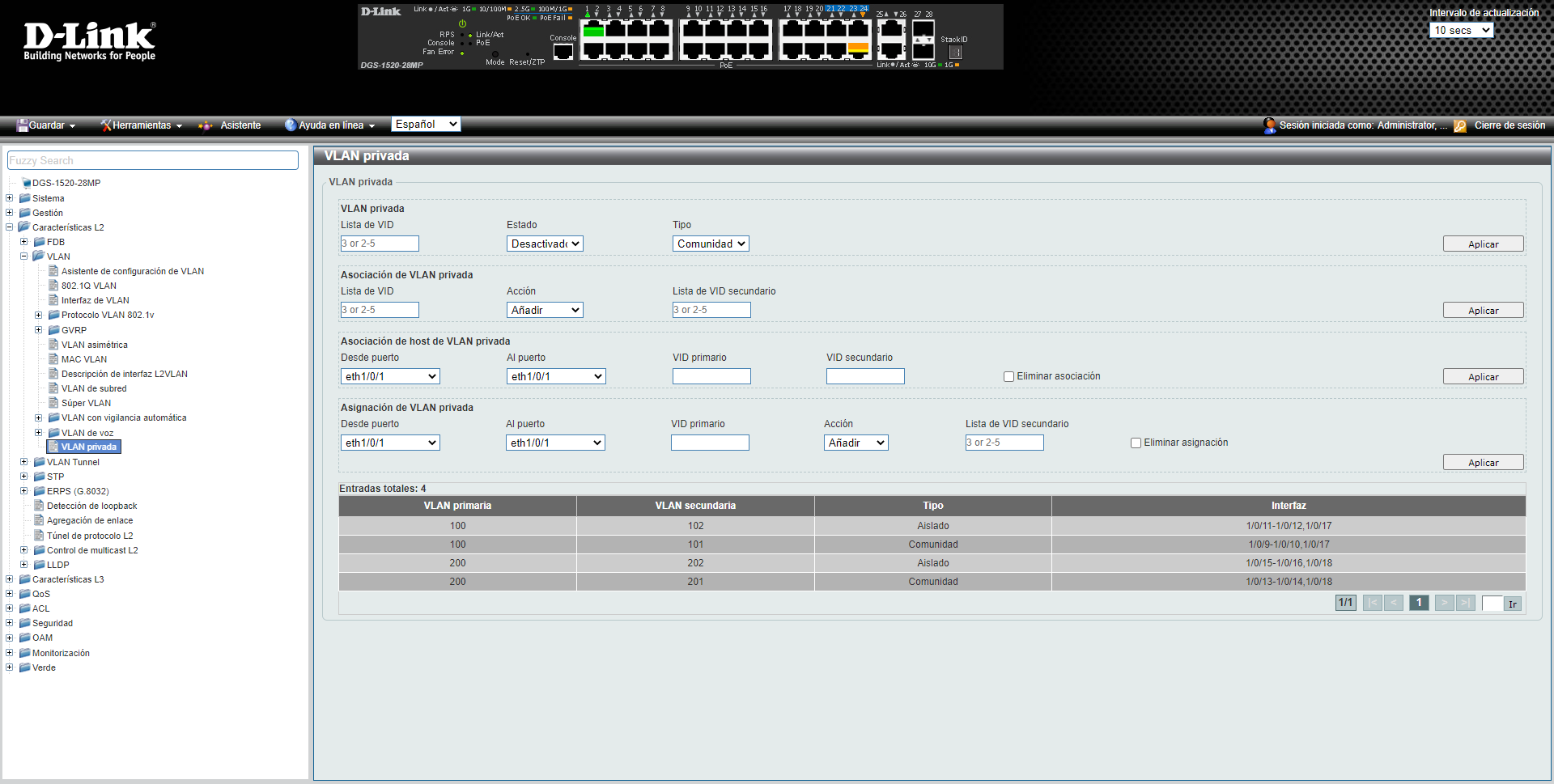

Una vez que las hayamos creado, vamos a trabajar en la sección «Private VLAN», desde aquí configuraremos las VLAN, las asociaremos entre ellas y las aplicaremos a los diferentes puertos:

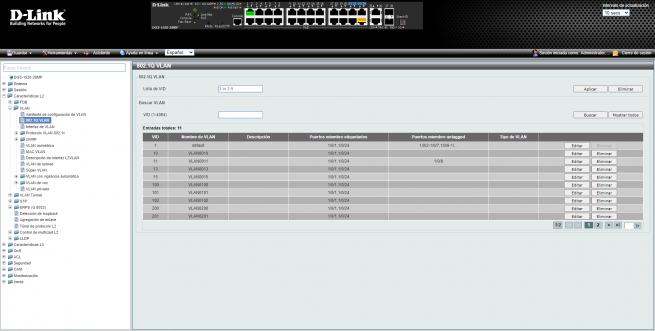

Lo primero que tenemos que hacer es configurar las VLAN ID como primaria, comunidad o aislada. A medida que vayamos configurando los VLAN ID, iremos pinchando en «Estado: Activado», de esta forma no tendremos que hacerlo después. En la zona de «VLAN privada» deberemos indicar el VID como «100», ponerla en «Enabled» y configurar el tipo, que en el caso de VLAN ID 100 es «Primaria». Os recordamos brevemente cómo las tenéis que configurar:

- Primary: 100 y 200

- Community: 101 y 201

- Isolated: 102 y 202

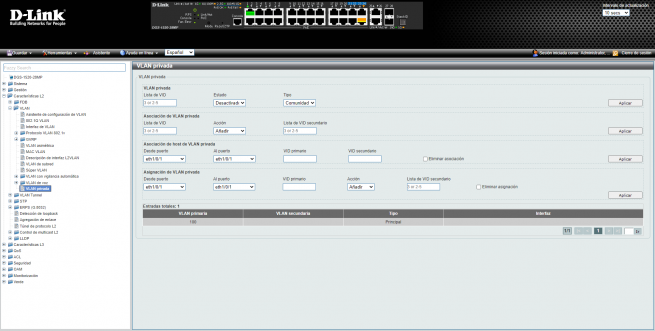

No importa el orden en el que las configuréis, finalmente tendréis algo como esto:

Asociación de las VLAN ID comunidad y aislada a la primaria

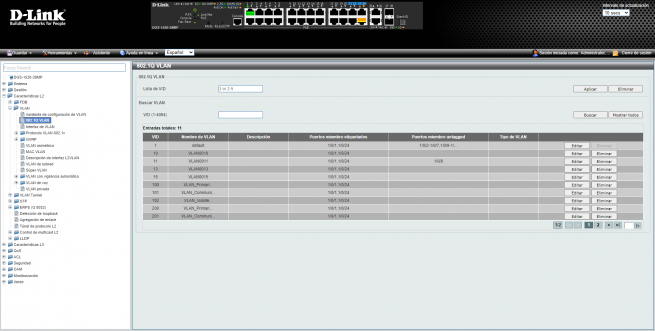

Llegados hasta este punto, hemos configurado los VLAN ID y hemos configurado si el VLAN ID queremos que esté configurado como primaria, comunidad o aislada. Ahora debemos asociar los VLAN ID de comunidad y aislada con la VLAN primaria correcta. Según el montaje de red, esto debería ser así:

- Asociar las VID 101 y 102 a la 100

- Asociar las VID 201 y 202 a la 200.

Para hacerlo, en la sección «Asociación de VLAN privada» seleccionamos el VID de la VLAN Primaria, y la asociamos a la secundaria, tal y como podéis ver aquí:

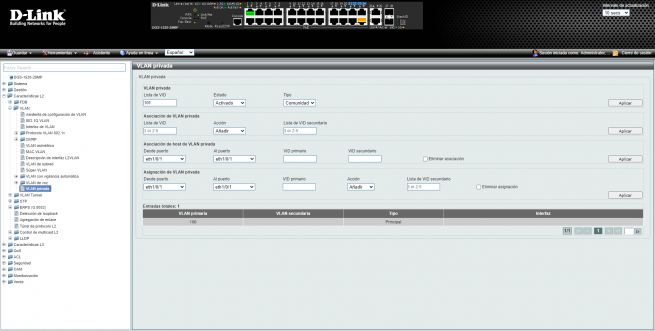

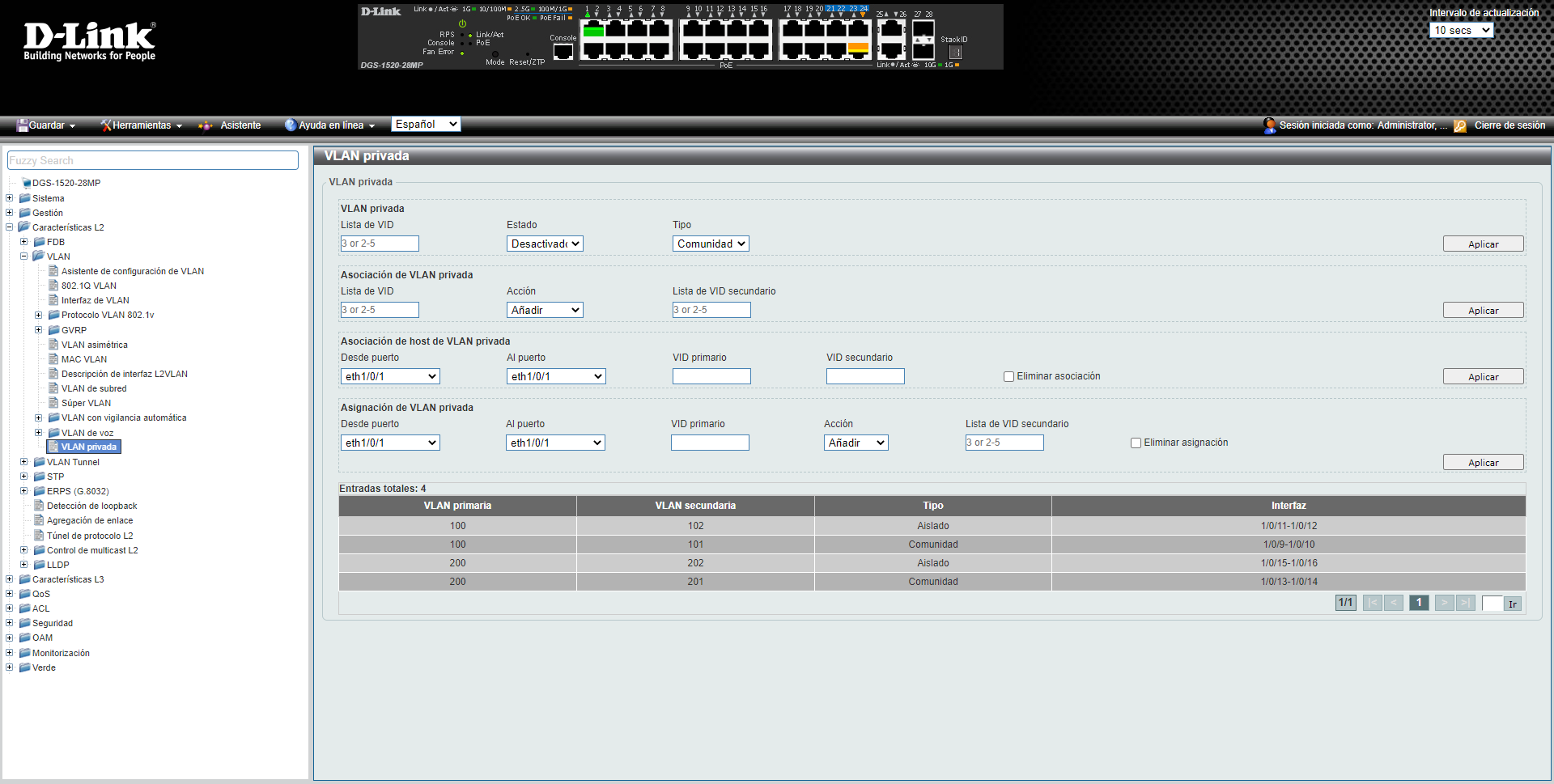

Una vez que lo hayamos hecho con todas las VID, debería quedarnos en la parte inferior perfectamente configuradas de esta manera:

Configuración de los puertos físicos del switch y asociar la Private VLAN a ellos

Una vez que ya hemos configurado todas las VLANs como primaria, comunidad o aislada, y las hemos asociado entre ellas, tendremos que configurar los puertos físicos.

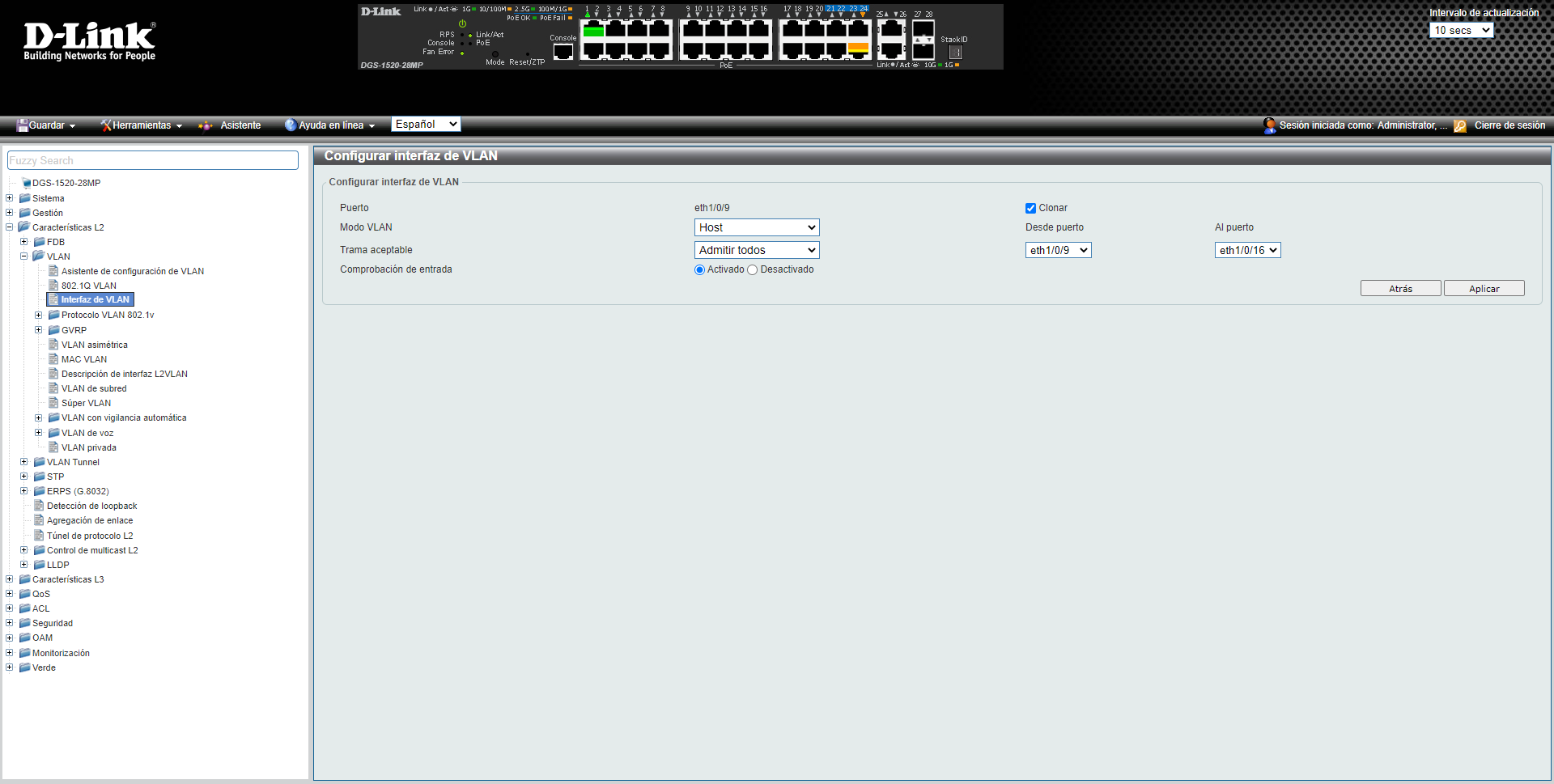

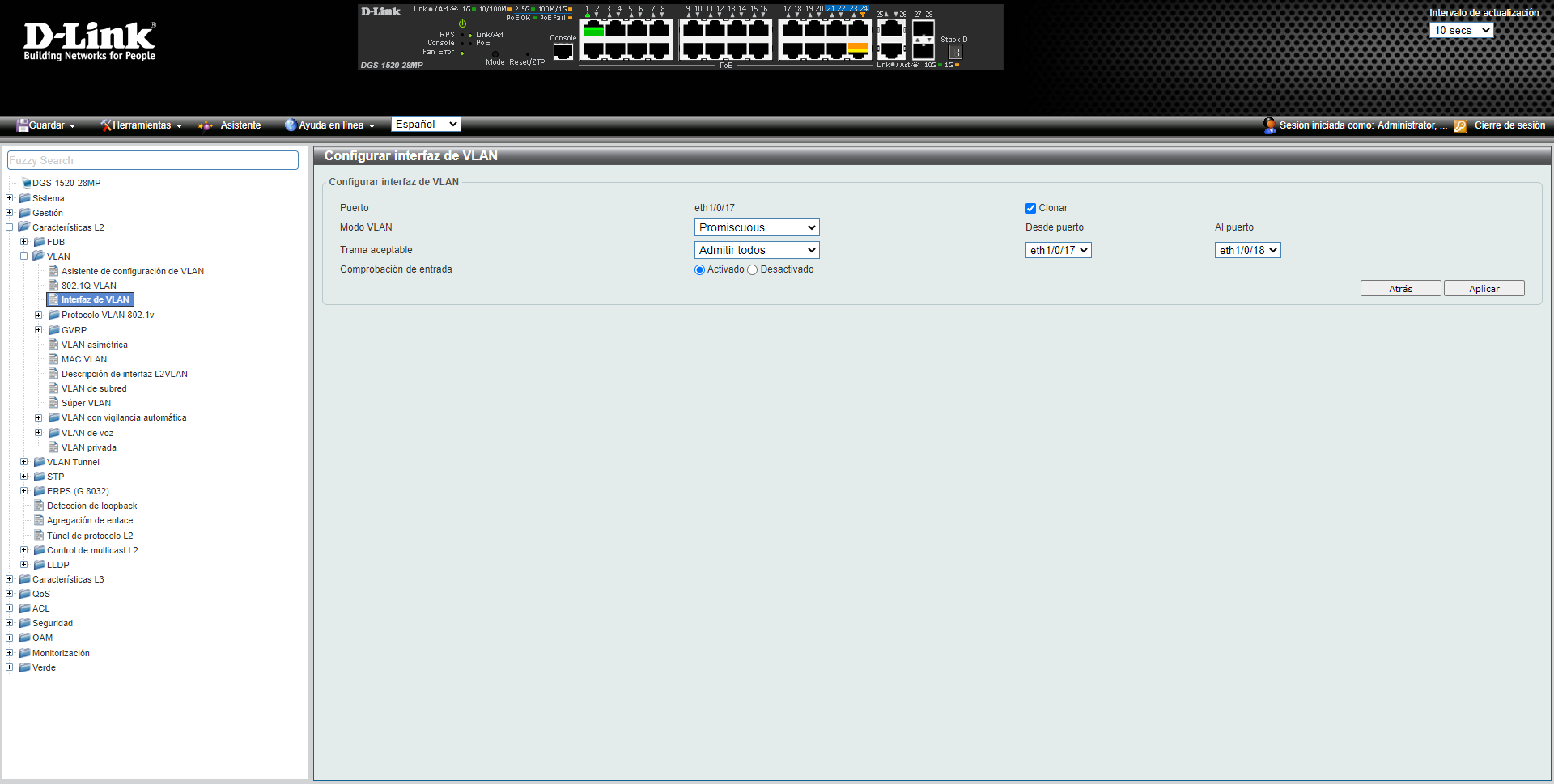

Ahora tenemos que irnos a la sección «Interfaz de VLAN» y configurar los puertos físicos donde conectemos los PC de la parte inferior como «Host«. Debemos recordar que los puertos donde está conectado el router y el servidor, deben ir configurados como «Promiscouos Port», y no como «Host». Esta configuración podemos clonarla para coger un rango de puertos fácilmente y no tener que ir uno a uno:

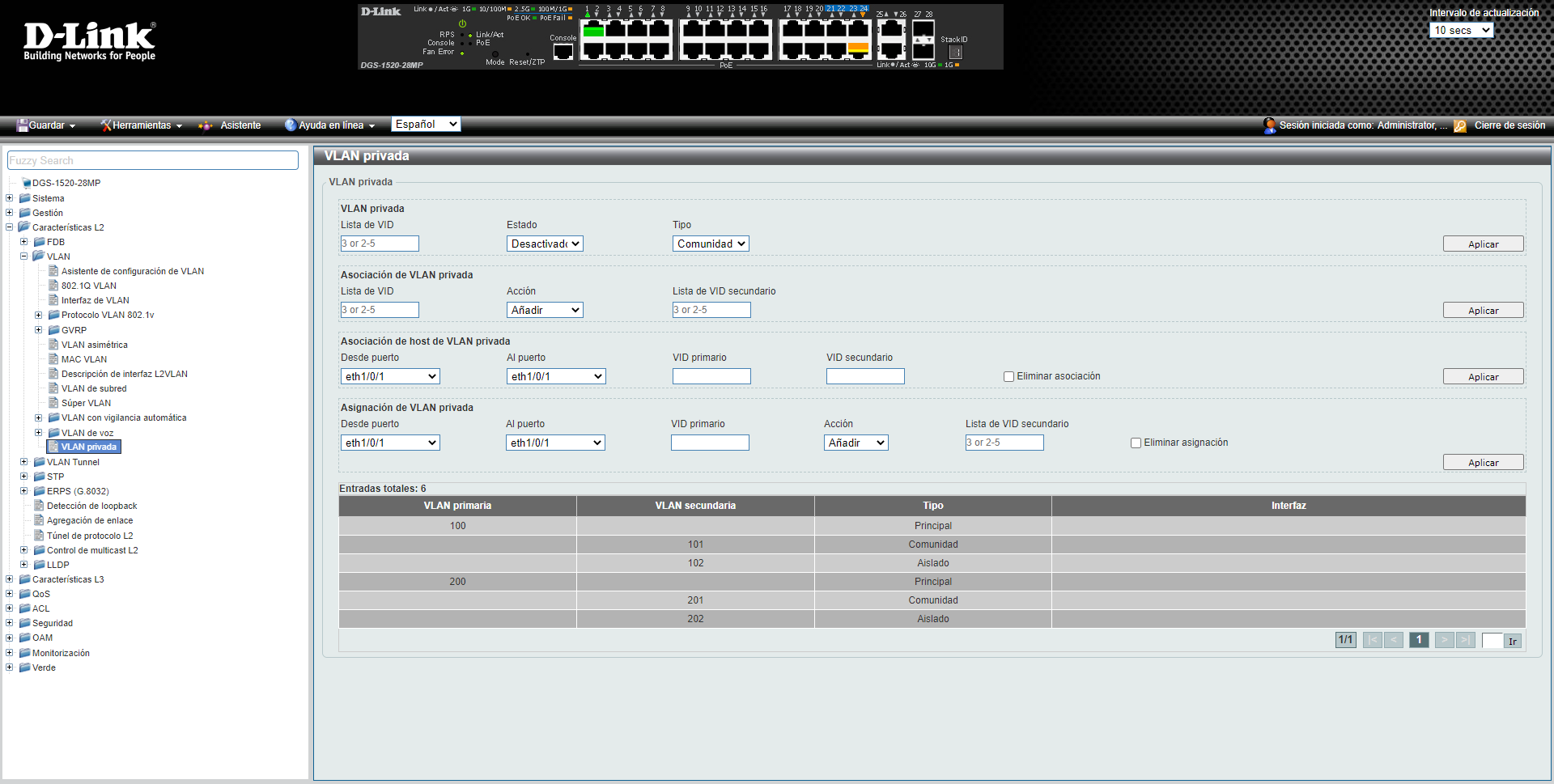

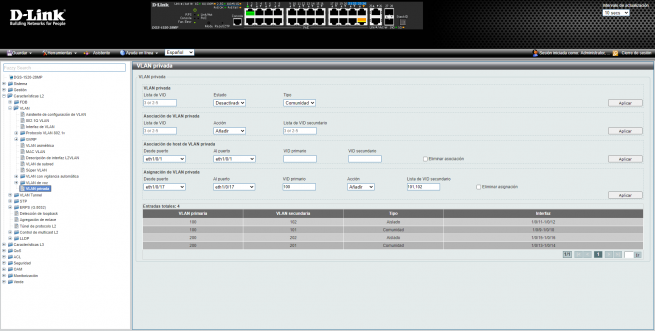

Una vez configurados los puertos como «Host«, faltaría asociar la VLAN primaria y secundaria a dicho puerto, esto se realiza en la sección «VLAN privada». Ponemos el puerto o los puertos que queremos configurar como VLAN primaria 100 y secundaria 101, y pinchamos en «Apply». Lo mismo deberemos hacer con los puertos cuya VLAN secundaria sea la 102, y con las parejas 200-201 y 200-202. Todo esto debe ir en la sección de «Asociación de host de VLAN privada».

Una vez que hayamos configurado todos los puertos, nos debería salir justo debajo la configuración realizada.

Configuración del «Promiscuous Port» y añadir las VLAN privadas

Ahora debemos configurar los puertos «Promiscuous Port» como corresponde, nos vamos a la sección «Interfaz de VLAN» y seleccionamos el modo VLAN Promiscuous y pinchamos en «Apply». Esto lo debemos hacer con los puertos 17 y 18 según el montaje realizado:

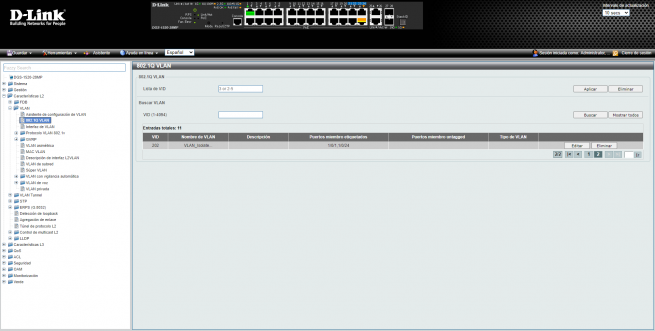

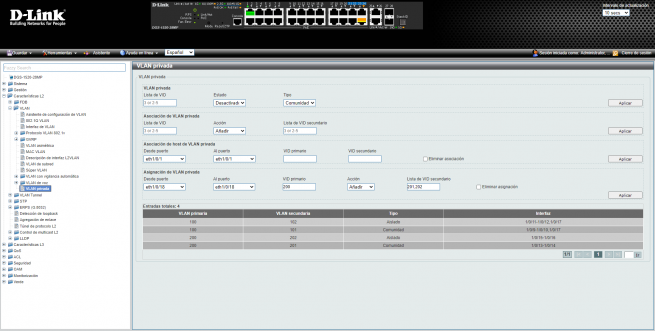

Una vez configurados los puertos, debemos mapear las VLAN privadas en los puertos correspondientes. Nos vamos a la sección «Private VLAN» y en la parte «Private VLAN Mapping» seleccionamos el puerto 1, y ponemos como Primaria VID 100, y como Secundaria VID 101, 102. Lo mismo con la VLAN primaria 200 y sus secundarias, en las siguientes imágenes podéis verlo:

Tal y como podéis ver, cada VLAN privada está mapeada a un puerto Promiscuo:

Hasta aquí hemos llegado con nuestro tutorial sobre cómo configurar las VLAN privadas en el switch D-Link DGS-1520-28MP, un equipo de altas prestaciones. Si ahora realizamos comunicación entre los PC dentro de la misma comunidad, veremos que hay comunicación entre ellos y con el puerto promiscuo. En el caso de los equipos en la aislada, no tendrá comunicación con nada a excepción del puerto promiscuo.

El artículo Configurar Private VLAN en el switch L3 D-Link DGS-1520-28MP se publicó en RedesZone.

Powered by WPeMatico