Todas las claves para evitar las configuraciones incorrectas de SaaS

En la actualidad las empresas dependen de las aplicaciones SaaS (Software as a Service) para innumerables tareas. Entre sus funciones podríamos utilizarlas para colaboración, marketing, herramientas ofimáticas, uso compartido de archivos etc. Por lo tanto, las configuraciones incorrectas de SaaS pueden ser perjudiciales para el negocio y aquí vamos a explicar algunos factores que se deben revisar para mejorar la seguridad.

El problema está, en que a menudo, estas organizaciones carecen de los recursos necesarios para configurar esas aplicaciones SaaS con el fin de evitar ciberataques, exfiltración de datos y otras amenazas. Vamos a empezar explicando qué es un SaaS y luego continuaremos hablando de las configuraciones incorrectas de SaaS que cometemos habitualmente, y que pueden suponer una brecha de seguridad.

Qué es un SaaS, ventajas e inconvenientes

SaaS proviene del inglés Software as a Service, que, traducido, quiere decir software como un servicio. Se trata de un modelo de distribución de software en el que el soporte lógico y los datos que utilizamos, se alojan en los servidores de una empresa, y luego nosotros accedemos a ella vía Internet desde un cliente. Nos encontramos ante un tipo de computación en la nube donde el software no está almacenado a nivel local, y eso implica una serie de cosas positivas y negativas.

Entre sus ventajas podemos encontrar:

- Se reducen sus costes y riesgo de inversión, ya que el cliente no necesita contar con un soporte especializado.

- La responsabilidad de la operación recae en la empresa.

- No necesitamos la compra de una licencia para utilizar el software, basta el pago de un alquiler o renta.

- Permite flexibilidad al cliente a la hora de decidir que quiere contratar.

No obstante, el SaaS tiene sus inconvenientes:

- El usuario no tiene acceso directo a sus datos, ya que están guardados en un lugar remoto.

- Si no tenemos acceso a Internet en ese momento, no podemos trabajar.

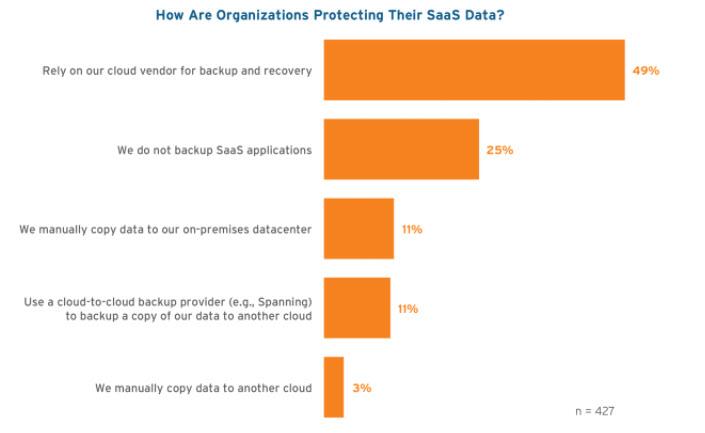

En este sentido, en una encuesta de 451 Research, casi la mitad de todos los participantes creían erróneamente que la protección de datos era responsabilidad exclusiva de los proveedores de SaaS.

Como ya habréis podido observar el SaaS tiene muchas virtudes, pero también algunos inconvenientes.

Configuraciones incorrectas de SaaS y recomendaciones

A menudo se producen violaciones de datos, a los que a veces, hay que añadir la pérdida de los mismos. En muchos casos son la consecuencia de configuraciones incorrectas de SaaS. Así, en el Informe de Investigaciones de Violación de Datos de Verizon 2020, se desveló que este tipo errores relacionados con las configuraciones, son la segunda causa más grande de filtraciones de datos. Además, se desveló que representan aproximadamente una de cada tres violaciones.

Sin duda, alguna las configuraciones incorrectas son las más comunes y a menudo esos archivos o datos se encuentran en un servicio en la nube.

En ese sentido, las organizaciones tienden a ser tan vulnerables como las configuraciones de seguridad más débiles que han implementado para sus aplicaciones SaaS. Las configuraciones incorrectas de SaaS, pueden ser un punto de partida para que los ciberdelincuentes terminen haciéndose con nuestros datos. Ahora, llega el turno de hablar de esas medidas que podemos utilizar para mejorar y reforzar nuestra seguridad.

Los administradores del sistema deben usar autenticación multifactor

Sin duda, SSO se ha convertido en un elemento importante para asegurar el acceso a las aplicaciones SaaS. No obstante, hay algunos usuarios que pueden eludir este control. Un ejemplo en el que se puede evitar ese control, es debido a razones de mantenimiento. Así, la mayoría de los proveedores de SaaS, permiten a los propietarios de sistemas iniciar sesión con su nombre de usuario y contraseña, a pesar de que el SSO esté habilitado.

En este caso, la solución consiste en garantizar que la autenticación multifactor obligatoria esté activada para estos superusuarios. Si confiamos únicamente en el nombre de usuario y la contraseña, para este tipo de usuarios puede ser muy peligroso. En el caso de que esas credenciales de un administrador cayesen en manos de los ciberdelincuentes, podrán acceder a la cuenta con el consiguiente riesgo para toda la organización.

Buena gestión de los usuarios externos

Actualmente, muchas organizaciones intercambian datos mediante la utilización de herramientas de colaboración. El uso compartido de información mediante la utilización de usuarios externos, es una buena medida para acercarse a sus proveedores, socios y clientes. Sin embargo, si no se hace de la manera adecuada podemos correr el riesgo de perder el control sobre nuestros datos.

Por lo tanto, debemos definir de forma correcta una buena política de colaboración con los usuarios externos, y establecer las limitaciones adecuadas en todas las aplicaciones SaaS. En resumen, los usuarios externos sólo deben acceder a las aplicaciones que necesiten, y únicamente debe tener acceso a la información que le corresponda.

Buzones de correo compartido pueden ser peligrosos

Una práctica muy común entre las empresas es la utilización de buzones de correo compartidos para recibir información financiera de clientes o de otro tipo. Generalmente, en las empresas nos encontramos que, aproximadamente por cada 20 trabajadores de media, tenemos un buzón de correo compartido.

Este tipo de correos tiende a generar varios problemas importantes:

- No tienen un propietario claro.

- Lo utiliza mucha gente con la que tiene más posibilidades de que se roben las credenciales.

- Al ser muchos los usuarios, por comodidad, la contraseña no se cambia nunca o muy pocas veces.

Por lo tanto, se presentan un problema grave y Microsoft recomienda bloquear el inicio de sesión para las cuentas de buzón de correo compartida y mantenerla bloqueada.

Realizar auditorías para maximizar la visibilidad y el control

Un experto en seguridad debe auditar su red para que pueda conocer la información que le falta. El objetivo es conocer todos los puntos de nuestra red, y obtener la máxima visibilidad de la misma. Cuando se hace una auditoría, las acciones predeterminadas suelen ser suficientes para muchas empresas. No obstante, para otras organizaciones pueden no ser suficientes y terminar convirtiéndose en un fallo de seguridad importante.

Antes de empezar, hay que tener claro si nos valen las acciones auditadas predeterminadas, o si necesitamos realizar alguna acción extra. Tras la auditoría, tenemos que comprender lo que estamos viendo y lo que no, para tapar las brechas de seguridad.

Mantener el control de nuestros datos en todo momento

Nuestro objetivo es mantener el control de nuestros datos de manera férrea. Una fuga de información se va a traducir en una pérdida de prestigio, que a una organización le va costar recuperar. La confianza de un cliente se puede perder en una abrir y cerrar de ojos. A medida que vamos agregando aplicaciones SaaS y nuestra red va creciendo, la situación se vuelve cada vez más compleja. Una buena medida es identificar los recursos que están expuestos públicamente como paneles y formularios etc. y protegerlos de manera adecuada.

Cómo configurar un SaaS de forma correcta

Seguir los pasos que se han establecido en este tutorial puede ser una buena idea para empezar. Ya hemos visto que las configuraciones incorrectas de SaaS, a menudo, terminan en brechas de seguridad y pérdidas de información. Una de las empresas con la que podríamos hacer esto es Adaptive Shield que nos permite unificar todos los controles de seguridad del SaaS en una una sola vista normalizada fácil de administrar.

Así podremos fácilmente obtener control de acceso, prevención de fugas datos, protección frente al malware, gestión de contraseñas, revisión de cuentas, protección frente al spam y más.

El artículo Todas las claves para evitar las configuraciones incorrectas de SaaS se publicó en RedesZone.

Powered by WPeMatico