Mantente al tanto de todas las vulnerabilidades con estas bases de datos

No es posible que una semana pase sin haberse descubierto alguna vulnerabilidad. Sin embargo, es necesario que esta vulnerabilidad y toda la información asociada a la misma esté disponible en un formato accesible, ordenado y confiable. A continuación, os vamos a explicar todo sobre las bases de datos de vulnerabilidades más importantes. Un aspecto importante es que las distintas soluciones de gestión de seguridad informática se valen de estas bases de datos para apoyarnos en la mitigación de los riesgos de potenciales ciberataques.

CVE (Common Vulnerabilities and Exposures)

Es una de las fuentes más confiables a la hora de identificar, analizar y certificar una vulnerabilidad encontrada. Cada una de las vulnerabilidades presentes en esta base de datos, cuenta con número CVE. Este último es proporcionado por un grupo de autoridades especializadas del grupo de trabajo CVE.

Pero, ¿por qué una vulnerabilidad tendría un número identificador? Esto permite que el manejo de la información respecto a la misma sea mucho más confiable, evitando ambigüedades o datos erróneos que perjudiquen la información respecto a la vulnerabilidad en cuestión.

Este mismo número permite que sea fácilmente identificado y evaluado por las distintas herramientas de seguridad como los SIEM, que son los Sistemas de Gestión de Información y Eventos de Seguridad, para que puedan facilitar la puesta en marcha de acciones para mitigar los riesgos.

Desde su fundación en el año 1999, CVE se ha convertido en un estándar a la hora de hacer pública cualquier vulnerabilidad. Como hemos comentado, las distintas herramientas de seguridad implementadas, sobre todo en redes empresariales, personas especializadas en seguridad informática, e incluso, el público en general, logran comunicarse más fluidamente. Esto último, respecto a lo que consiste cierta vulnerabilidad y sus impactos.

Estamos seguros que en algún momento, habrás leído alguna noticia, publicación o tuit respecto a una o varias vulnerabilidades. En muchos casos, hacen referencia al número CVE como una forma de respaldo seguro y confiable respecto a la información presentada. Sugerimos seguir la cuenta de Twitter de la propia CVE para estar al tanto de todo lo que se sabe respecto a las últimas vulnerabilidades.

CERT Base de Datos de Vulnerabilidades

Otra base de datos que en esta ocasión corresponde a la prestigiosa CERT (Computer Emergency Response Team). La misma provee información respecto a cualquier vulnerabilidad de software. Los datos que se incluyen son detalles técnicos, posibles formas de remediación y cuáles son los fabricantes afectados. Varios de los registros encontrados son resultado del esfuerzo de individuos. Así también, personas que trabajan fuera de las instituciones de gobierno con el fin de poner a disposición de todos la información encontrada.

En consecuencia, varios de los registros podrían dar la impresión de que falta profundidad respecto a uno o más datos. Es por eso que la propia CERT recomienda referirse a bases de datos de instituciones de gobierno como la NVD, de la cual hablaremos a continuación.

NVD (Base de Datos Nacional de Vulnerabilidades)

Como comentamos recientemente, esta base de datos está ligada a una institución gubernamental. La misma es la NIST, que es el Instituto Nacional de Estándares y Tecnología. Es un extenso repositorio que aloja datos respecto a vulnerabilidades que se han gestionado mediante el protocolo SCAP. Sus siglas significan Security Content Automation Protocol.

La ventaja directa de estos datos es que se hace mucho más fácil la automatización de tareas repetitivas de la gestión de vulnerabilidades, medición de indicadores de seguridad y cumplimiento. Además, podrás encontrar todo lo relacionado a fallos de seguridad encontrados en todo tipo de software. Así también, sabrás respecto a errores en la configuración, el nombre del fabricante afectado y los potenciales impactos de la vulnerabilidad o fallo encontrado.

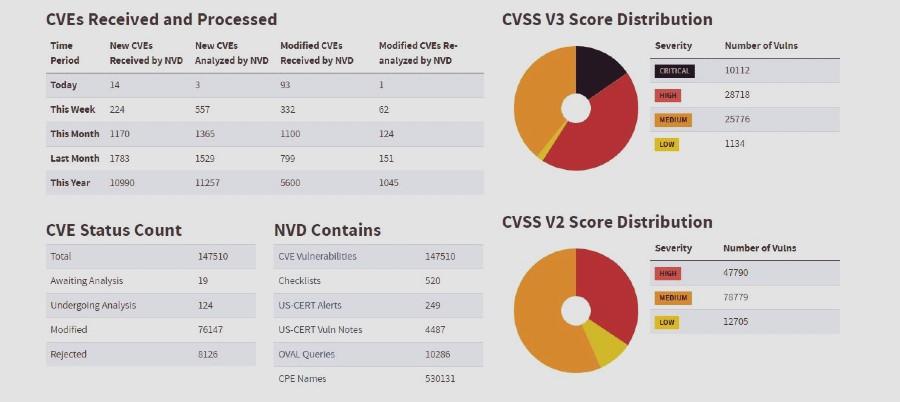

Un detalle muy importante es que al ingresar al panel de estadísticas, nos encontraremos con las vulnerabilidades listadas con la clasificación CVE, que corresponde a la primera base de datos que hemos citado. Esto significa que prácticamente toda vulnerabilidad citada en CVE, tiene un respaldo extra de parte de la base de datos nacional. A pesar de que esta es una institución que depende del gobierno de los Estados Unidos, es una de las fuentes más consultadas para estar al tanto de las últimas vulnerabilidades.

Por otro lado, dicho panel muestra un par de gráficos basados en CVSS. Estas siglas significan Common Vulnerability Scoring System. Este es un estándar abierto que se utiliza para medir la gravedad de cada una de las vulnerabilidades encontradas. Básicamente, se cuenta con cuatro posibilidades o niveles: bajo, medio, alto y crítico. Se llega a concluir que una vulnerabilidad tiene determinado nivel en base a una serie de métricas. El estándar, así como todas las bases de datos que hemos citado, es de acceso libre y gratuito para cualquier persona interesada.

La importancia de las bases de datos de vulnerabilidades

En RedesZone hemos recomendado las principales herramientas para gestionar la seguridad de tu red. Las más importantes son aquellas que tienen el enfoque de Incident Response, es decir, respuesta a incidentes. Sin embargo, ¿cómo lo hacen? ¿cuáles son los datos que manejan para que puedan indicarte que se han encontrado uno o más fallos de seguridad en tu red o alguna vulnerabilidad en software?

Justamente, las bases de datos que hemos citado y otras más, son los principales contribuyentes a las soluciones de gestión de seguridad. Antes de que existiesen estándares como el CVE y CVSS, las distintas soluciones tenían bases de datos propias de cada uno y con una gran disparidad de criterios a la hora de nombrarlos, clasificar su criticidad y otros aspectos más. Este contexto de las vulnerabilidades deja en evidencia una vez más la importancia de los estándares en prácticamente todo lo que hacemos.

El artículo Mantente al tanto de todas las vulnerabilidades con estas bases de datos se publicó en RedesZone.

Powered by WPeMatico