El malware “Predator the Thief” se actualiza con una nueva campaña

El malware “Predator the Thief” que fue descubierto por primera vez en julio de 2018, sigue actualizando su código, el cual ha tenido su última actualización en navidades de 2019, llegando a su versión 3.3.4.

Como un sofware más, este malware continúa teniendo desarrolladores que mantienen el código de esta familia activo y actualizado, llegado a ser un peligro para cualquier equipo que no tenga la seguridad al día.

Esta actualización ha sido detectada por el investigador seguridad Yueh-Ting Chen de la compañía Fortinet . Este investigador observó como la muestra ahora cuenta con distintos documentos para perpetrar los ataques de phishing para los que ha sido creado y no se basa solo en páginas bancarias comunes, sino que ahora también utilizan facturas o documentos judiciales.

La forma de ataque de la muestra, una vez que el documento del ataque es abierto, es la siguiente:

- Carga de forma automática una macro escrita en “Visual Basic Script (VBA)”.

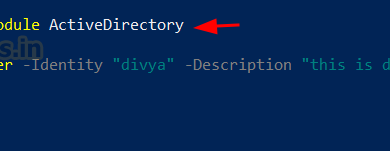

- Descarga a través de comandos de “PowerShell” los ficheros necesarios para la infección desde la web“stranskl[.]site”, que en el momento del análisis consta de 3:

- VjUea.dat: Un launcher legítimo de AutoIt3.exe

- SevSS.dat: Script del lanzador certificado.

- apTz.dat: Binario Predator the Thief encriptado con RC4.

- Ejecutar el lanzador legítimo para lanzar el script SevSS.dat, el cual desencriptará los datos del malware y lo lanzará.

En el momento del análisis el servidor de control era “corp2[.]site” donde se ha podido encontrar información del autor en la que expone un chat de Telegram para hacer los negocios con el malware, canal en el cual se expone los detalles de la actualización del malware, en la que sobre todo, añade más características para dificultar la detección y la depuración.

Otra característica que llama la atención es la no escritura de los datos robados en disco, en su lugar, forma la estructura zip que necesitará para enviar los ficheros en memoria antes de ser enviados al servidor de control.

También se ha detectado que la comunicación con el servidor de control esta más cuidada que en versiones anteriores, haciendola totalmente encriptada y más compleja.

En esta comunicación con el panel de control de la muestra, se obtiene la información que la muestra necesitará para hacer su labor, que va desde los datos que recolectará del usuario hasta información dónde y como enviar los datos robados.

Más información:

Predator the Thief: Analysis of Recent Versions

https://www.fortinet.com/blog/threat-research/predator-the-thief-recent-versions.html

Predator the Thief Telegran channel

https://t.me/PredatorSoftwareChannel

Powered by WPeMatico