Grupo Iraní utiliza linkedIn para distribuir malware

El grupo iraní APT34/OilRig, también conocido como OilRig, HelixKitten o GreenBug, ha lanzado una nueva campaña de phishing contra el sector energético, petrolero y de gas, además de entidades gubernamentales.

APT34 es un grupo iraní dedicado al ciberespionaje que lleva activo desde, al menos, 2014. Usan una combinación de herramientas públicas y no públicas para la recolección de información estratégica que beneficiaría los intereses de los estados nacionales relacionados con sus necesidades geopolíticas y económicas.

La campaña fue descubierta el pasado junio por investigadores de FireEye. Los atacantes se hicieron pasar por personal de la universidad de Cambridge para ganarse la confianza de las víctimas y que éstas abriesen los documentos infectados.

El SOC de FireEye analizó la alerta e identificó el archivo malicioso System.doc, que, a pesar de tener la extensión .doc, es un archivo ejecutable ubicado en C: Users . FireEye identificó esta familia de malware como Tonedeaf.

Según el informe de FireEye, OilRig ha actualizado su cinturón de herramientas y ha añadido tres nuevas familias de malware: Tonedeaf, Valuevault y Longwatch. También se identificó una variante de Pickpocket, una herramienta de robo de credenciales del navegador que vuelca las credenciales de inicio de sesión guardadas en Chrome, Firefox e Internet Explorer en un archivo.

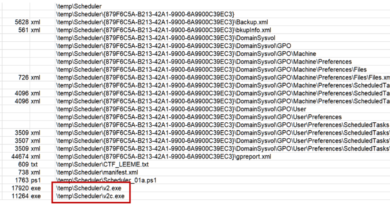

Tonedeaf es un backdoor que recolecta información del sistema. Puede cargar, descargar archivos y ejecutar comandos de shell. Se comunica con un servidor C&C utilizando las solicitudes HTTP GET y POST. En la campaña reciente el malware se distribuyó a través de un mensaje de LinkedIn en un archivo .xls infectado llamado ERFT-Details.xls. La hoja de cálculo creó un archivo ejecutable en el sistema y programó una tarea llamada «comprobación de actualización de windows» que ejecuta el archivo C: Users cada minuto. Al cerrar la hoja de cálculo una función final renombrará el archivo System.doc a System Manager.exe.

Además, se detectaron otras familias nuevas que se conectaban al mismo dominio (offlineearthquake [.]com).

Valuevault es una versión de la herramienta de robo de credenciales del navegador de Windows Vault Password Dumper. Mantiene la misma funcionalidad que la herramienta original al permitir extraer las contraseñas guardadas en el almacén de windows, llamar a PowerShell para extraer el historial de navegación del navegador y comparar las contraseñas del navegador con los sitios visitados.

Longwatch es un keylogger que guarda un archivo log.txt en la carpeta temporal de Windows.

Fuente: FireEye

Powered by WPeMatico