Nueva vulnerabilidad 0-day en Microsoft Windows

Una nueva vulnerabilidad ‘0-day’ que afecta a Microsoft Windows ha sido revelada por un investigador de seguridad cuyo alias es ‘SandboxEscaper’ a través de un mensaje en la red social Twitter. Anteriormente, este mismo investigador publicó otras dos vulnerabilidades ‘0-day’ para Windows.

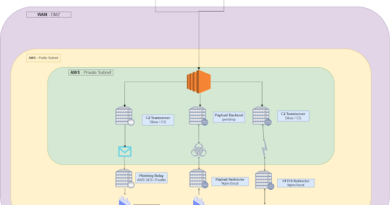

La vulnerabilidad recién publicada se encuentra localizada en la función ‘MsiAdvertiseProduct’ del instalador de aplicaciones de Windows, encargada de gestionar los accesos directos y la información en el registro de una aplicación recién instalada. El error consiste en una condición de carrera mientras se realizan determinadas comprobaciones, lo que podría permitir a un usuario con privilegios bajos o un programa malicioso leer el contenido de cualquier archivo del sistema Windows afectado, incluyendo aquellos que requieran privilegios de nivel de administrador y/o se encuentren protegidos por la Lista de Control de Acceso (‘Access Control List’, o ACL por sus siglas en inglés) del sistema de archivos.

El pasado 27 de Noviembre ‘SandboxEscaper’ ya mostró la existencia de la vulnerabilidad mediante un video en su canal de Youtube: https://www.youtube.com/watch?v=x4P2H64GI1o en el que leía el contenido de un fichero ‘desktop.ini’ perteneciente a la cuenta de otro usuario del sistema.

Como se puede apreciar en dicho video, un sistema Microsoft Windows 10 totalmente actualizado resultaba -y a día de hoy continua siendo así- vulnerable. Además, para mayor inri, al revelar la información sobre la vulnerabilidad también ha liberado el código de explotación por lo que existe un alto riesgo de que sea utilizado por parte de los cibercriminales mientras Microsoft soluciona este nuevo problema de seguridad.

Más información:

SandboxEscaper tweet

https://twitter.com/Evil_Polar_Bear/status/1075605011105767424

Microsoft Windows MsiAdvertiseProduct function vulnerable to privilege escalation via race condition

https://kb.cert.org/vuls/id/228297/

Powered by WPeMatico