Los ataques ‘Cold Boot’ vuelven una década después

|

| Extraída de https://thehackernews.com |

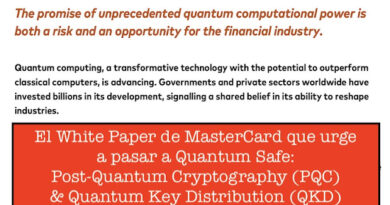

El ataque ‘Cold Boot’ o de ‘Inicio en frío’ es un ataque que se descubrió hace una década y que permitiría a un atacante con acceso físico a una máquina robar claves de cifrado entre otra información sensible. Este ataque consistía en reiniciar el ordenador sin en proceso adecuado de apagado, lo que podría permitir recuperar los datos existentes en la memoria RAM antes de que sean eliminados.

|

| Pasos de realización del ataque, extraída de https://blog.f-secure.com |

El problema fue subsanado aplicando un proceso de sobreescritura a los datos existentes en la memoria, impidiendo que la información pudiera ser robada. Ahora los investigadores de seguridad aseguran haber descubierto una manera de deshabilitar este proceso, lo que les permitiría realizar un ataque ‘Cood Boot’ al sistema.

Los investigadores también alertan de que este error existe en la mayoría de los ordenadores de hoy en día y aunque los ataque son en frío, no son fáciles de llevar a cabo. Los atacantes deben disponer de tiempo y formas consistentes y confiables para comprometer los equipos objetivos, ya que hay que tener acceso físico a ordenador en cuestión y herramientas adecuadas.

“It’s not exactly easy to do, but it’s not a hard enough issue to find and exploit for us to ignore the probability that some attackers have already figured this out,” says Olle. “It’s not exactly the kind of thing that attackers looking for easy targets will use. But it is the kind of thing that attackers looking for bigger phish, like a bank or large enterprise, will know how to use.”

Los investigadores aseguran que el error no tiene fácil solución y que cada fabricante tendrá que lidiar con el problema. Aún así, Microsoft y Apple están trabajando en una solución conjunta.

Aunque ahora mismo no existe ningún parche oficial, los de Redmon han actualizado sus contramedidas con BitLocker. Por su parte, los de la manzana, han actualizado sus recomendaciones de seguridad, en especial para aquellas personas cuyo ordenador no posea un chip T2, el cual supuestamente ya está protegido frente a este ataque.

El error ha sido presentado en la conferencia SEC-T en Suecia, y el próximo día 27, volverán a hacer una presentación en la conferencia de Microsoft BlueHat v18.

Actualmente los errores han sido reportados a Microsoft y a Apple con los que colaboran para una correcta solución.

https://blog.f-secure.com/cold-boot-attacks/

New Cold Boot Attack Unlocks Disk Encryption On Nearly All Modern PCs

https://thehackernews.com/2018/09/cold-boot-attack-encryption.html

Lest We Remember: Cold Boot Attacks on Encryption Keys

https://www.usenix.org/legacy/event/sec08/tech/full_papers/halderman/halderman.pdf

[VIDEO] SEC-T 0x0Beyond – Conference day 1

https://www.youtube.com/watch?v=ISE3pxAj7yk

Powered by WPeMatico