Destapada operación de blanqueo a través de juegos para móvil gracias a un MongoDB sin control de acceso

A Al Capone le pilló el fisco. El arresto del contable Guillermo Pallomari fue el primer gran golpe al cartel de Cali. «Luis, se fuerte», e incontables ejemplos más. Desde que el crimen organizado existe, el libro de cuentas de una organización es una prueba fundamental para demostrar las fechorías llevadas a cabo. Una información que se guarda bajo llave en una localización conocida por pocos. A nadie se le ocurriría, por ejemplo, guardarla en una base de datos expuesta a Internet sin control de acceso, ¿no?

El pasado mes de junio, mientras investigaban cuanto tarda una base de datos MongoDB en ser comprometida, el equipo de Kromtech Security detectó una de estas bastante curiosa. Sin control de acceso ni restricción por IP, se almacenaban en ella más de 150 mil tarjetas de crédito con toda la información requerida para usarlas, entre otros datos personales. Habían dado con una base de datos de «carders«.

|

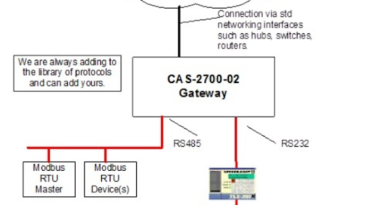

| Análisis del funcionamiento del fraude. Obtenida de Kromtech. |

Junto a las tarjetas de crédito, se encontraba información de varias cuentas de Facebook, con un punto común: todas hacían referencia a una página vietnamita de una supuesta herramienta para conseguir ventajas adicionales en juegos para móvil. Tirando de este hilo, fueron descubriendo que detrás de la base de datos había toda una operación de lavado de dinero.

El sistema estaba altamente automatizado. Los juegos que se utilizaban para lavar dinero eran principalmente Clash of Clans, Clan Royale y Marvel Contest of Champions, conocidos por tener un extenso mercado negro de mejoras. Los actores maliciosos registraban cuentas Apple fraudulentas a gran escala utilizando cuentas de correo también falsas.

Una vez con las cuentas Apple creadas, cargaban tarjetas robadas hasta encontrar una valida con la que compraban recursos para los juegos mencionados, llegando incluso a balancear la carga entre varios dispositivos iPhone con jailbreak. Las mejoras después eran publicadas en sitios de compra-venta alternativos para su venta.

|

| Portal de compra-venta de recursos g2g.com |

Para aplicarlas, se hace abuso de la funcionalidad de estos juegos para enlazar una misma ID de Supercell con diferentes IDs de Apple y Android. Los usuarios cedían sus cuentas Apple a los estafadores por un periodo de tiempo y estos las enlazaban con las cuentas Supercell donde almacenaban los recursos del juego, devolviéndoselas con recursos recién comprados usando su colección de tarjetas robadas.

Supercell prohíbe explicitamente la compra de recursos a terceras partes, siendo castigada con la cancelación de los recursos o incluso de la cuenta. Sin embargo, es sencillo para los jugadores y estafadores comprarlos y transferirlos sin levantar sospechas, incluso de forma automática, lo que permiten que el mercado alrededor de esta actividad prolifere.

Igualmente, el equipo señala que muchas de las tarjetas usadas no tenían información valida pero habían sido aceptadas por Apple, lo que apunta a una política bastante permisiva a la hora de aceptar tarjetas de crédito.

Digital Laundry: how credit card thieves use free-to-play apps to launder their ill-gotten gains:

Powered by WPeMatico