Ejecución remota de código en PaloAlto Networks Firewall

Un reciente reporte del investigador en seguridad Philip Pettersson, alerta sobre una grave vulnerabilidad en los routers del fabricante Palo Alto Networks, capaz de ser explotada remotamente y sin autenticación a través de la interfaz Web de administración, permitiendo el control total del dispositivo.

Vulnerability in PAN-OS on Management Interface (PAN-SA-2017-0027)

https://securityadvisories.paloaltonetworks.com/(X(1)S(crnl4olccpsmox0zi5ocw3nc))/Home/Detail/102

CVE-2017-15944: Palo Alto Networks firewalls remote root code execution

http://seclists.org/fulldisclosure/2017/Dec/38

El análisis realizado por Petterson, determina que los routers se verían afectados por un conjunto de fallos que permitirían a un atacante ejecutar código remoto con permisos de ROOT. Esta vulnerabilidad, que ha recibido el CVE-2017-15944, se basaría, concretamente, en tres fallos por salto de restricciones en el servidor:

– Autenticación parcial en el servidor:

Existe una incorrecta comprobación por parte del ‘parser’ encargado de procesar las cookies de sesión, debido a que no utiliza los métodos oficiales propios de PHP para gestionar este procedimiento. Esto permitiría manipular la cookie de sesión y realizar una autenticación parcial.

– Creación de directorios arbitrarios:

Debido a unas incorrectas políticas de seguridad en ‘/php/utils/router.php’, el portal de administración se vería afectado, también, por una vulnerabilidad de inyección de peticiones XML y, en conjunción con la anterior vulnerabilidad, se podrían crear directorios en el propio servidor de manera arbitraria, definiendo rutas especialmente manipuladas para ser utilizadas en posteriores vulnerabilidades.

– Inyección de comandos en el cron del sistema:

Existe una inyección de comandos en el cron que utiliza el sistema «/usr/local/bin/genindex.sh» para crear indices de las bases de datos, ya que es vulnerable en el modo de interpretar los nombres de ficheros.

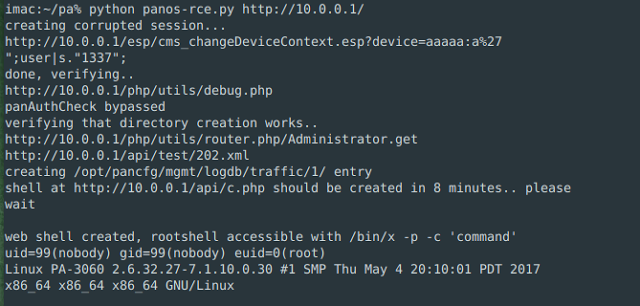

Dado que, con las anteriores vulnerabilidades, tendríamos control de los directorios creados y, por tanto, las rutas a interpretar por este cron se podría inyectar comandos para así poder crear, por ejemplo, una shell remota, como se puede ver en el output publicado por Petterson.

Además, ya se han publicado exploits que comprueban la viabilidad de esta vulnerabilidad, confirmándose que existe un porcentaje importante de dispositivos que tienen la interfaz web accesible vía WAN y no han sido actualizados, siendo vulnerables.

El fabricante ha publicado los parches necesarios para actualizar PAN-OS en todas sus versiones disponibles:

- PAN-OS 6.1.19, PAN-OS 7.0.19, PAN-OS 7.1.14, PAN-OS 8.0.6 y superiores.

Como siempre, recomendamos actualizar lo antes posible los dispositivos afectados y/o aplicar las medidas oportunas para no dejar accesible paneles de administración a accesos indebidos.

José Mesa

@jsmesa

@jsmesa

Más información:

Vulnerability in PAN-OS on Management Interface (PAN-SA-2017-0027)

https://securityadvisories.paloaltonetworks.com/(X(1)S(crnl4olccpsmox0zi5ocw3nc))/Home/Detail/102

CVE-2017-15944: Palo Alto Networks firewalls remote root code execution

http://seclists.org/fulldisclosure/2017/Dec/38

Powered by WPeMatico